1 测试环境介绍

测试环境为OWASP环境中的DVWA模块

2 测试说明

XSS又叫CSS (CrossSite Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的,比如获取用户的cookie,导航到恶意网站,携带木马等等。利用该漏洞,攻击者可以劫持已通过验证的用户的会话。劫持到已验证的会话后,攻击发起者拥有该授权用户的所有权限。

3 测试步骤

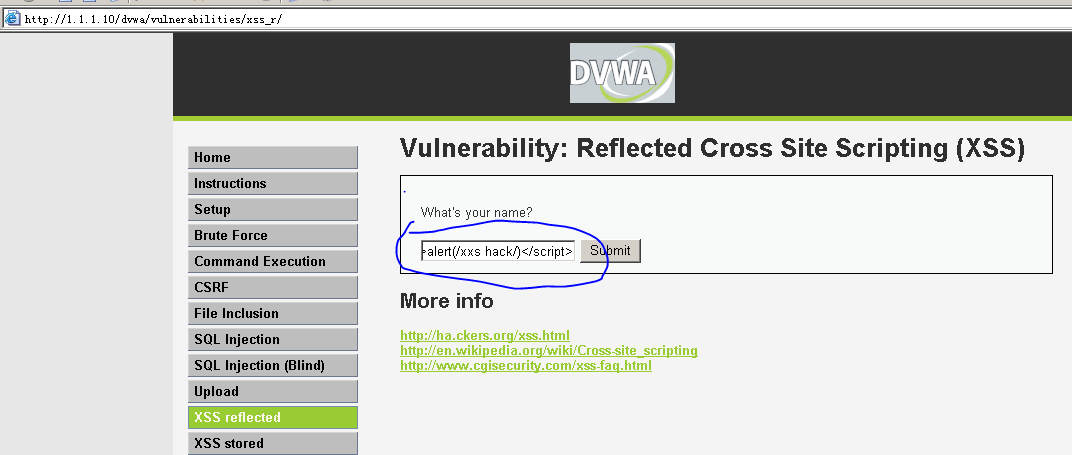

在输入框中输入javascrip脚本代码:

<script>alert(/xxshack/)</script>

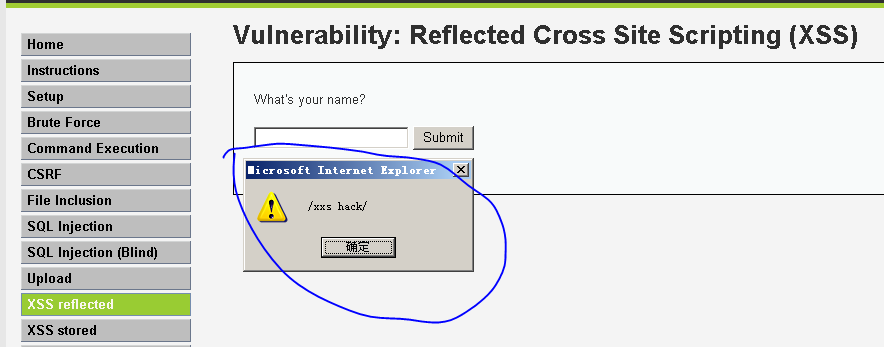

点击submit按钮后弹出一个对话框,说明网站没有对脚本进行过滤,导致存在跨站漏洞。

其他反射型XSS漏洞参考以下链接:

http://ixuehua.blog.163.com/blog/static/25995203820165291148583/

本文转自 老鹰a 51CTO博客,原文链接:http://blog.51cto.com/laoyinga/1878195

本文介绍了OWASP环境中的DVWA模块进行XSS(跨站脚本)测试的方法。XSS攻击通过注入恶意HTML代码来危害用户,如窃取cookie等。文章详细描述了测试步骤并提供了示例。

本文介绍了OWASP环境中的DVWA模块进行XSS(跨站脚本)测试的方法。XSS攻击通过注入恶意HTML代码来危害用户,如窃取cookie等。文章详细描述了测试步骤并提供了示例。

1350

1350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?