20190127 之前限制 ChrootDirectory 之后,需要对原有环境改造较多

1. 之前配置的网站都是直接存在在了 /var/www

2、还没有部署网站的新服务器,完全可行!

3、尝试了使用 ln 软连接 ,如果已经部署的网站较少,还是可行的,需要转移的网站代码比较少

4. ChrootDirectory 对于目录要求很严,必须所有人是 root ,供上传的子目录最好 chmod 777

5. /var/www 之前的来源很杂,有的所有人是root,有的是其他用户

1、目标和思路分析

1. 使用密钥方式 SFTP 相对安全

2. 不允许 SFTP 账号 ssh 登录

3. 直接 SFTP 登录直接指向 /var/www

4. 已经有 vsftp 存在,不能一刀切就停用 vsftp

结论:我们需要一个账户

1. 限制它只能使用 SFTP

2. 不能使用 ssh

3. 他的 home 目录直接指向 /var/www

2、实施

1. 建立新用户,指定 home 为 /var/www

useradd -d /var/www dhbm162

2. 设置密码

passwd dhbm162

** 要求密钥方式,所以,密码无需告知上传网站的程序员

3. 修改 sshd_config

sudo vim /etc/ssh/sshd_config

添加以下 Match User 规则

###################

# add by wzh 2019017 only SFTP users

Match User dhbm162

ForceCommand internal-sftp

# ChrootDirectory /home/dhbm162/www/

** 注释掉之前的 ChrootDirectory

sudo systemctl restart sshd

4. 复制公钥文件,并修改 .ssh 权限

sudo cp -R /home/dhbm/.ssh /var/www

sudo chmod -R 755 /var/www/.ssh

同时修改 /var/www

sudo chmod -R 777 /var/www

3、 测试

1. 测试 ssh

ssh dhbm162@192.168.1.162

This service allows sftp connections only.

Connection to 192.168.1.162 closed.

2. 测试 SFTP

sftp dhbm162@192.168.1.162

Connected to dhbm162@192.168.1.162.

sftp>

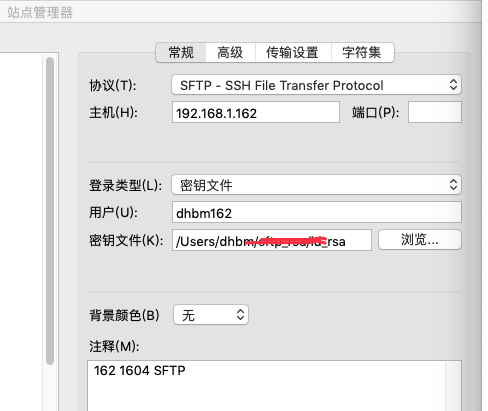

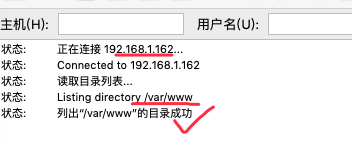

3. 测试 FileZilla

新建站点

结果

4、 结论

以上方案虽然没有限制 sftp 用户 ChrootDirectory,但是,使用密钥方式,保证了一定的安全

直接指定了 /var/www 目录,维持了过去 vsftp 的操作习惯

5、后续问题

以上 sudo chmod -R 777 /var/www 应该是不安全的做法!网站文件任何人都可以修改?

还是需要指定拥有人才可以读写,其他人不可写!

如果有需要写权限的 uplaod 目录,必须手动单独修改!

sudo chmod -R 755 /var/www

sudo chown -R XXXX162:XXXX162 /var/www

** 现在有点儿理解 ChrootDirectory 的根目录为什么最大只能 755 了!

SFTP安全配置实践

SFTP安全配置实践

本文详细介绍了如何通过创建专用SFTP用户、配置SSH服务及权限,实现安全的SFTP文件传输,同时保持与原有vsftp操作习惯一致。通过具体步骤说明如何限制用户仅能使用SFTP、禁用SSH登录,并将用户目录直接指向/var/www,确保网站文件上传的安全性和便捷性。

本文详细介绍了如何通过创建专用SFTP用户、配置SSH服务及权限,实现安全的SFTP文件传输,同时保持与原有vsftp操作习惯一致。通过具体步骤说明如何限制用户仅能使用SFTP、禁用SSH登录,并将用户目录直接指向/var/www,确保网站文件上传的安全性和便捷性。

8824

8824

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?