20145337《网络对抗技术》网络欺诈技术防范

一、实验后回答问题

通常在什么场景下容易受到DNS spoof攻击

- 公共WiFI或者同一个局域网下

- 在日常生活工作中如何防范以上两攻击方法

- 钓鱼网站大家都有一定的防范意识,不点击来路不明的网址,比如在QQ实时通讯中,即使网址相同,官方网站一般都会有“对勾”,而自定义的前面是“?”,这时就要小心了。还有在浏览网页、或者下载软件时弹出的各种窗口,抑或类似QQ中奖、重大补丁什么的不能点击。涉及身份信息的http网站不可以点击。

- DNS欺骗比较难防范,毕竟是被动的。但是我们可以,保护内部设备、使用DNSSEC等。日常生活的话,就需要登陆公共WiFi要谨慎

二、实验总结与体会

- 这次的实验非常有意思,钓鱼网站和DNS欺骗的原理都差不多明白了。不过钓鱼网站的隐蔽性有待加强,即使经过伪装的网址依然很可疑,基本没什么人会点吧。这就使钓鱼变成了一种概率性事件,中招率比较小。看到过“二维码钓鱼网站”或者新年时很火的“集福分2亿”扫描图片中招的相关新闻,这个中招率就很大了。值得我们学习???(总觉得怪怪的)除了“短网址生成工具”,查到还有其他网址伪装工具及方法,比如IP隐匿者之类的。

三、实践过程记录

简单应用SET工具建立冒名网站

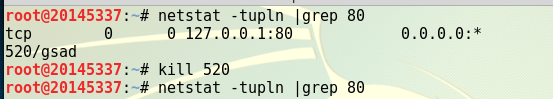

- 1.查看80端口的使用情况,并杀死其他进程

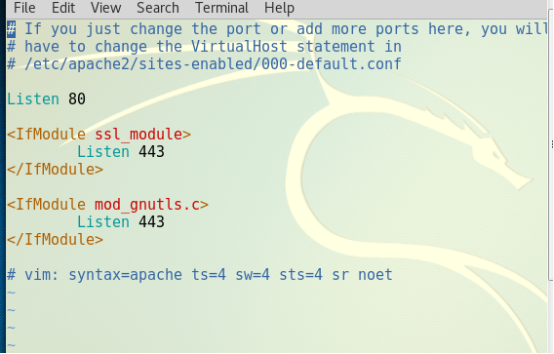

- 2.修改apache的配置文件中的监听端口

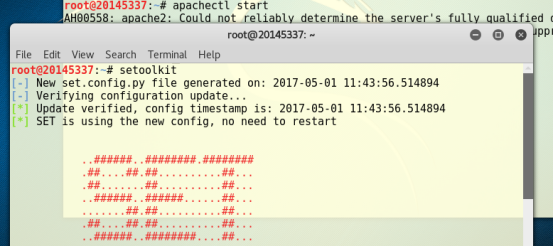

- 3.打开apache2,并在新的终端打开set工具

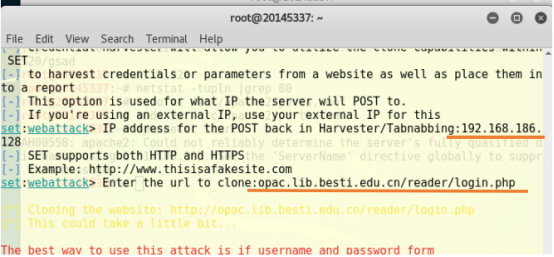

- 4.选择对应攻击方法,并填写Kali的IP及需要克隆的网站

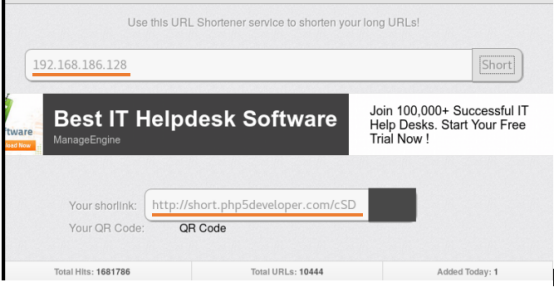

- 5.使用'Url Shortener'工具对IP地址进行处理

6.在win 7的360浏览器打开经过处理的IP

7.出现如下界面

- 8.10s后跳转至某校的"学生图书馆检索系统"

- 9.输入账号密码登陆

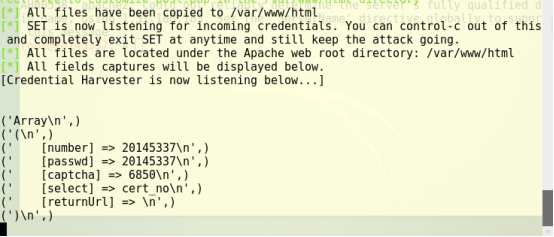

- 10.在Kali终端有返回信息,在/var/www/html下产生了攻击时间命名的文件,打开,里面信息与Kali终端返回的信息相同

ettercap DNS spoof

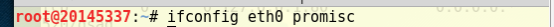

- 1.将Kali网卡改为混杂模式

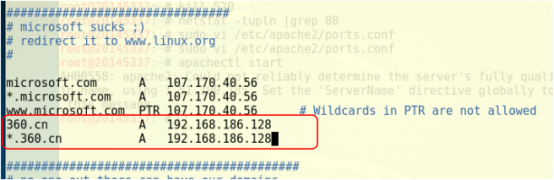

- 2.修改DNS配置文件,添加标识和IP地址

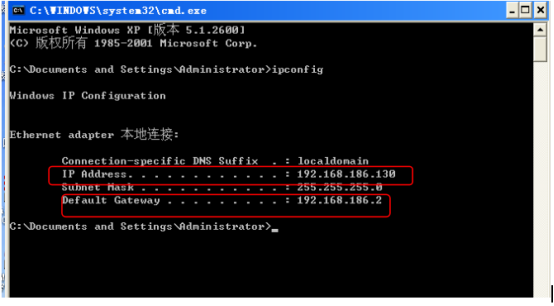

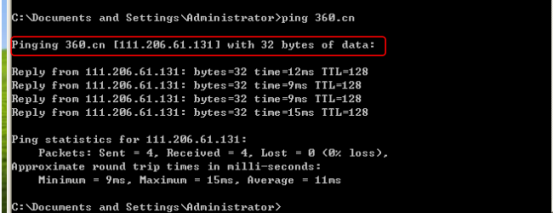

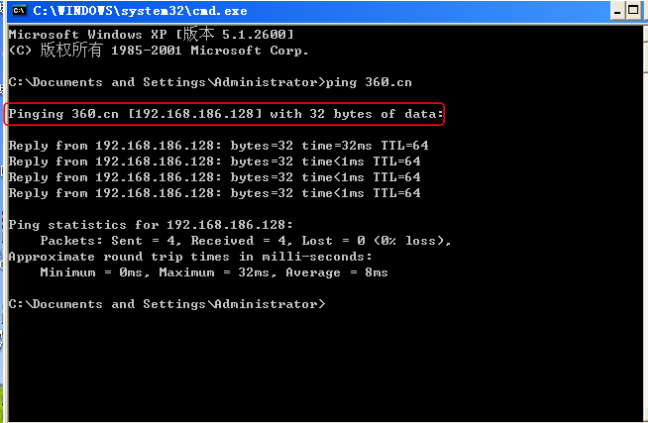

- 3.查看靶机的IP地址和网卡地址,ping 360.cn查看360浏览器的IP地址

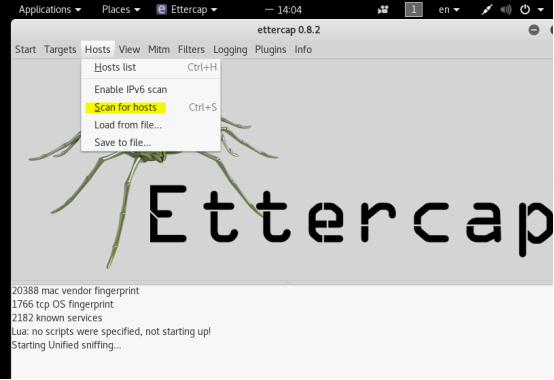

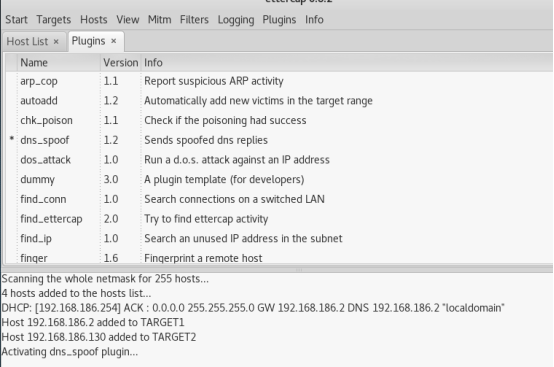

- 4.使用ettercap工具,扫描存活主机

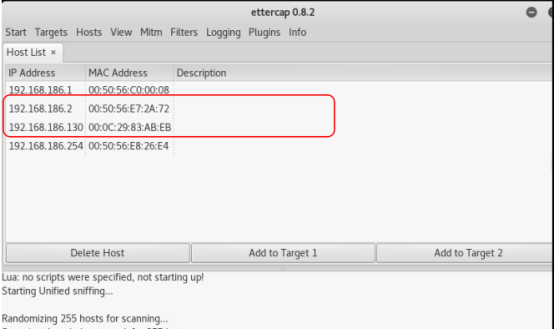

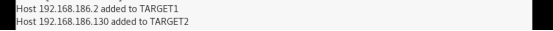

- 5.查看存活主机列表,将靶机的网卡地址及IP添加至target1,2

- 6.选择 dns_spoof工具,开始嗅探

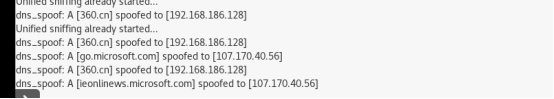

- 7.此时再次在靶机Win XP上查看360浏览器的IP,DNS解析为Kali的IP

用DNS spoof引导特定访问到冒名网站

- 在靶机中打开360浏览器,可以看到登陆到了KaLi的冒名网站

- 在ettercap下的记录

本文介绍了一个关于网络欺诈技术防范的实验,重点介绍了DNS欺骗和钓鱼网站的原理与防范措施。通过SET工具创建冒名网站并利用ettercap实现DNS欺骗,展示了在网络对抗中如何识别和避免这些威胁。

本文介绍了一个关于网络欺诈技术防范的实验,重点介绍了DNS欺骗和钓鱼网站的原理与防范措施。通过SET工具创建冒名网站并利用ettercap实现DNS欺骗,展示了在网络对抗中如何识别和避免这些威胁。

444

444

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?