事太多了哈,所以没有更新

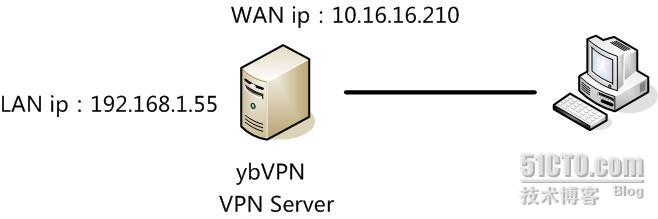

×××服务器(Site) to 客户端(Client)即远程访问;网络拓扑图如下:<?xml:namespace prefix = o ns = "urn:schemas-microsoft-com:office:office" />

<?xml:namespace prefix = v ns = "urn:schemas-microsoft-com:vml" />

上节中我已经建立了L2TP的预共享密钥连接,现在我测试哈CA的方式进行远程访问。

现在取消预共享密钥的设置。

启用L2TP方式,采用CA方式,在服务器端设置如下:

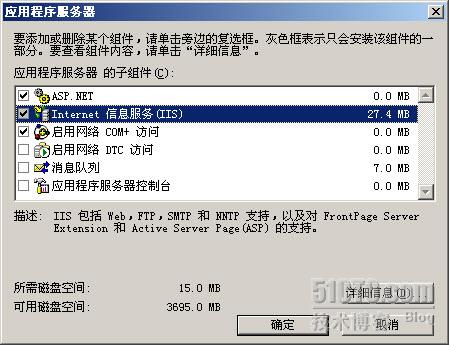

1. 由于我们需要web服务,提供证书下载,所以安装IIS,并支持ASP.Net

必须先安装IIS,否则无法通过web方式访问

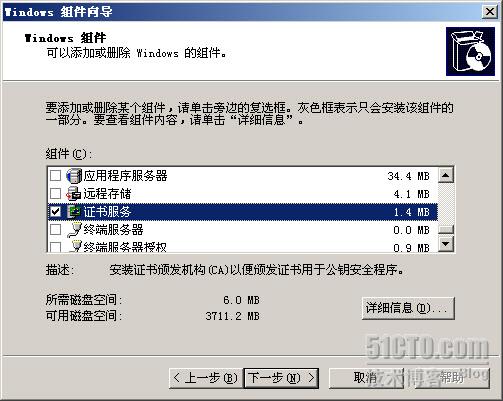

2. 建立并设置CA服务。

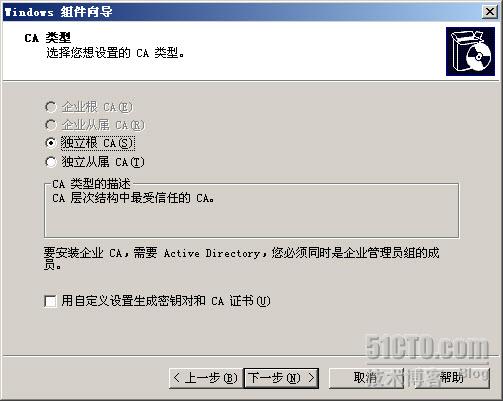

基于WINDOWS的CA支持4种类型

企业根CA:它是证书层次结构中的最高级CA,企业根CA需要AD。企业根CA自行签发自己的CA证书,并使用组策略将该证书发布到域中的所有服务器和工作站的受信任的根证书颁发机构的存储区中,通常,企业CA不直为用户和计算机证书提供资源,但是它是证书层次结构的基础。

企业从属CA:企业从属CA必须从另一CA(父CA)获得它的CA证书,企业从属CA需要AD,当希望使用AD,证书模板和智能卡登录到运行WINDOWS XP和WIN2003的计算机时,应使用企业从属CA

-----------------------传说的分割线(下面不需要AD支持)----------------------

独立根CA:独立根CA是证书层次结构中的最高级CA。独立根CA既可以是域的成员也可以不是,因此它不需要AD,但是,如果存在AD用于发布证书和证书吊销列表,则会使用AD,由于独立根CA不需要AD,因此可以很容易地将它众网络上断开并置于安全的区域,这在创建安全的离线根CA时非常有用。

独立从属CA:独立从属CA必须从另一CA(父CA)获得它的CA证书,独立从属CA可以是域的成员也可以不是,因此它不需要AD,但是,如果存在AD用于发布和证书吊销列表,则会使用AD。

×××客户端和服务器都必须启用IPSec策略。×××服务器会自动启用IPSec策略,而客户端在利用L2T[连接××× 服务器时,其计算机也会自动启用IPSec策略。

如果要将 自动启用IPSec策略的功能停用(禁用),则如下操作:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

3. 在“编辑”菜单上,单击“新建”->“DWORD值”

4. 在“名称”框中,键入“ProhibitIpSec”

5. 在“数值数据”框中,键入“<?xml:namespace prefix = st1 ns = "urn:schemas-microsoft-com:office:smarttags" />1”,然后单击“确定”

== 网上的资料是错误的,我就是看了资料,把自动启用禁了,结果弄了几天都不对哦!大家自己测试吧

参数设置:

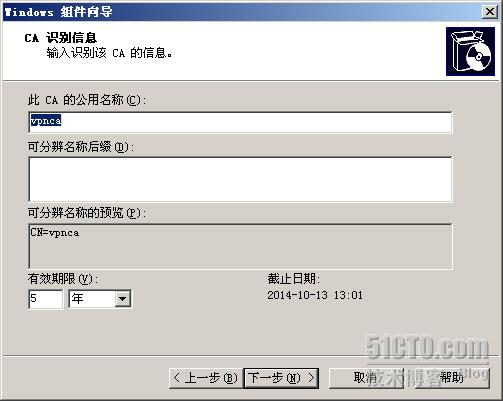

输入CA名称

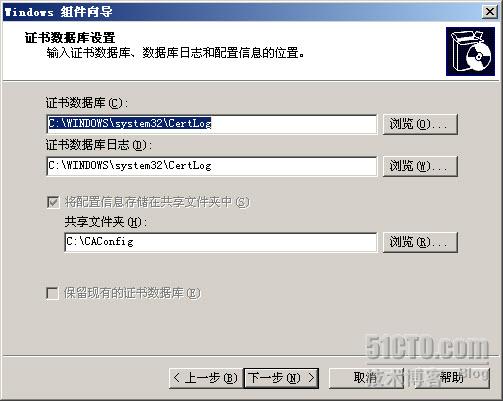

默认

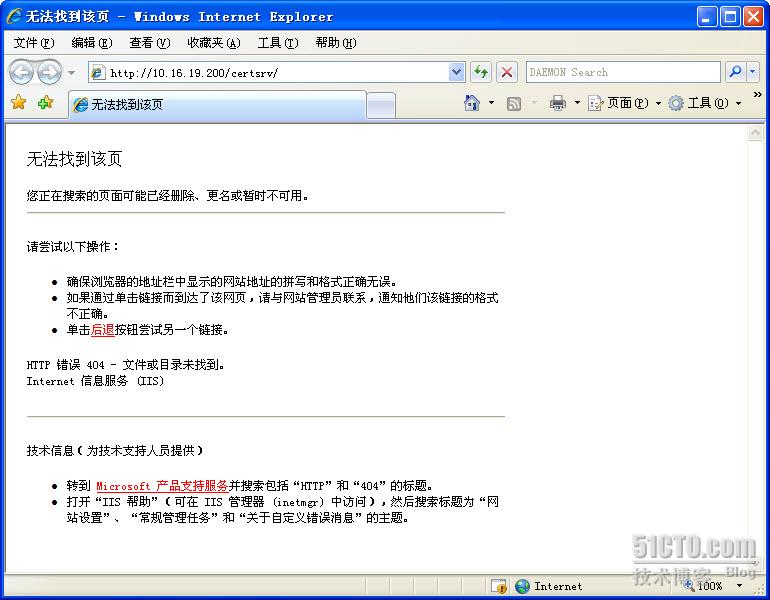

教训啊,先装的CA ,后装的IIS,结果提示如下:

用独立根CA与企业根CA设置上是有区别的。。。。。。

独立根CA的设置如下(企业根CA用IPSec证书即可):

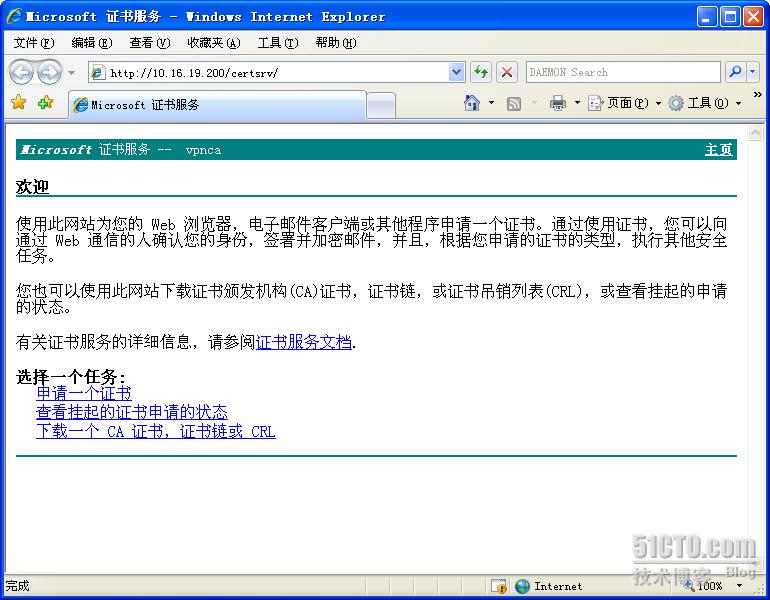

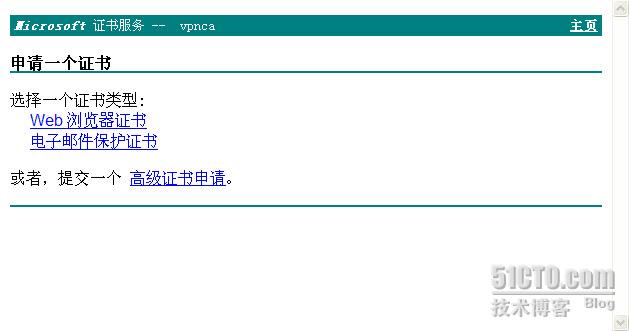

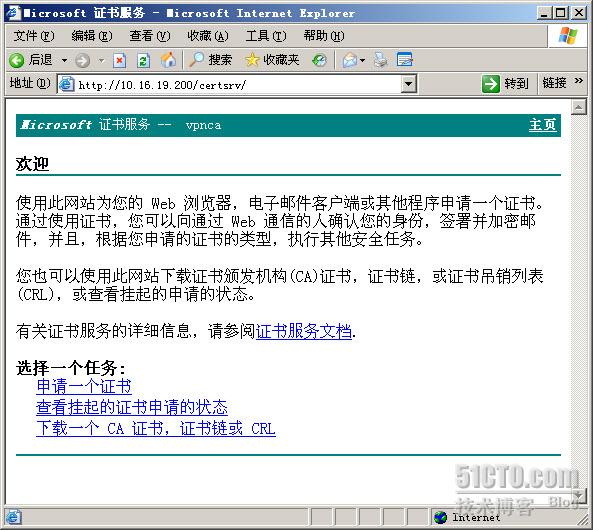

在服务器端,卸载CA并重装后, 并进行证书的安装,打开IE“http://CA IP/certsrv”,选择“申请一个证书”:

选择 “高级证书申请”

选择 “创建并向此CA提交一个申请”

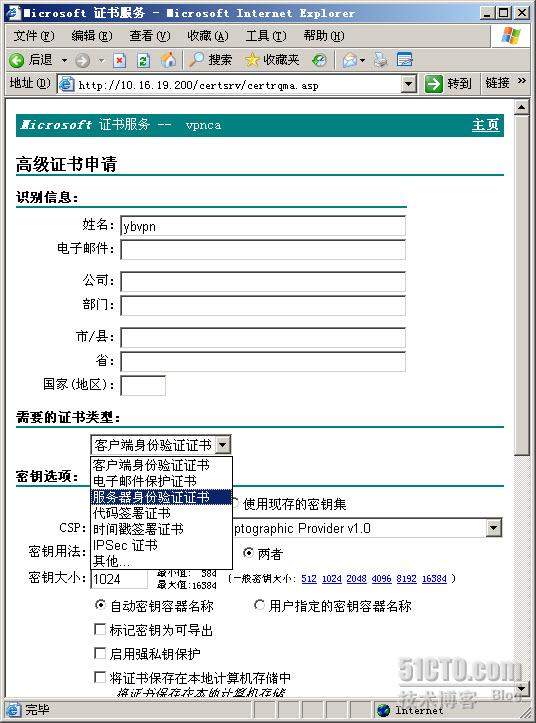

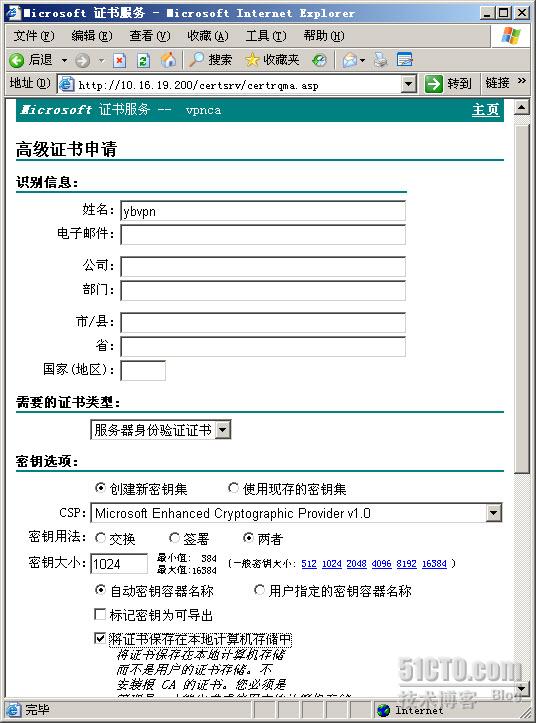

在高级证书申请页,在姓名栏输入服务器计算机名yb***,注意:千万不能输错;

在证书类型栏,选择“服务器身份验证证书”或 “IPSec证书”

勾选“将证书保存在本地计算机存储中”,其它默认即可,点击提交

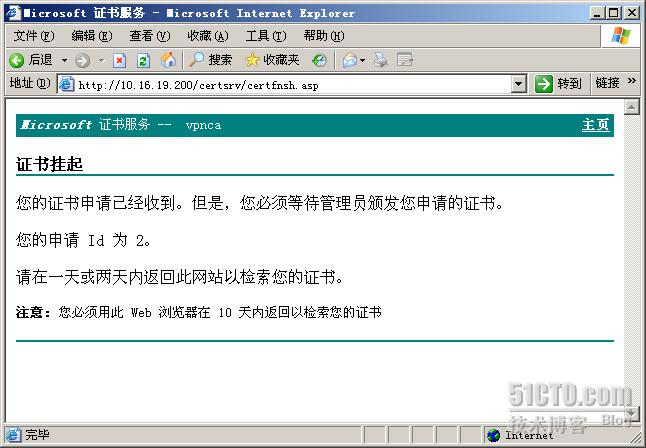

提交后:

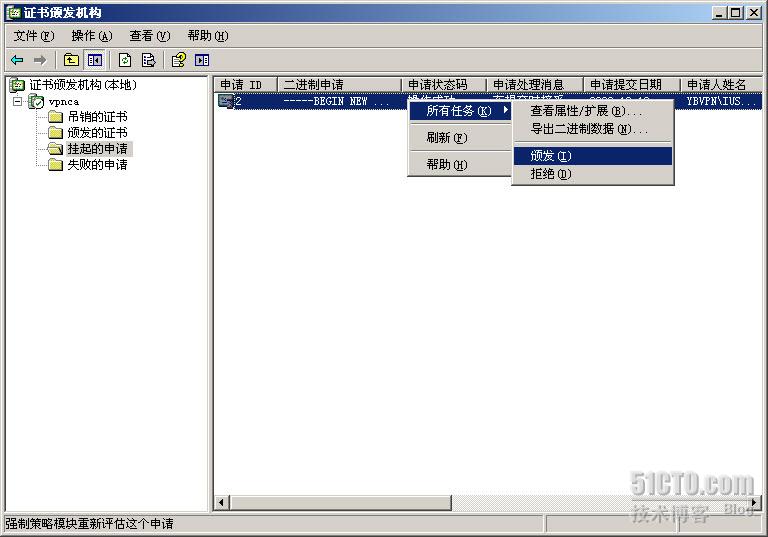

我没有配置CA自动颁发证书则,所以要在证书颁发机构中手动颁发证书:

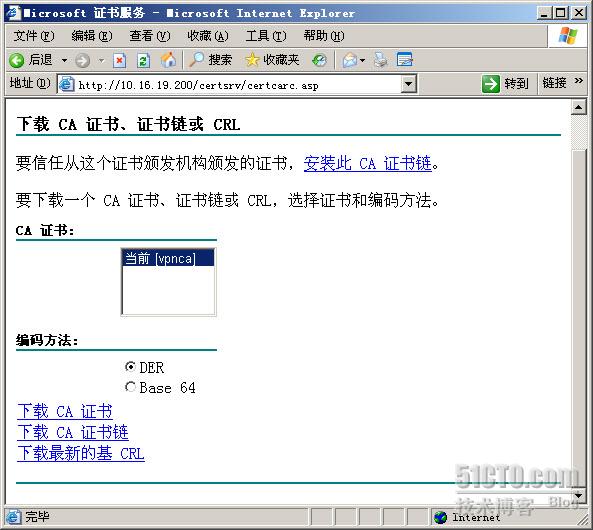

下载证书(有多种导入证书的方式):

选择 “下载一个CA证书,证书链或CRL”

备注: 最简单的方式,选择“查看挂起的证书申请的状态”→安装证书即可

之后安装证书。如果未正确安装证书,会有如下提示:

转载于:https://blog.51cto.com/nocobin/221188

本文详细介绍了在Windows环境下,如何设置独立根证书颁发机构(CA)与企业根CA,以及如何通过这些CA进行远程访问设置,包括安装IIS、配置IPSec策略等关键步骤。

本文详细介绍了在Windows环境下,如何设置独立根证书颁发机构(CA)与企业根CA,以及如何通过这些CA进行远程访问设置,包括安装IIS、配置IPSec策略等关键步骤。

6346

6346

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?