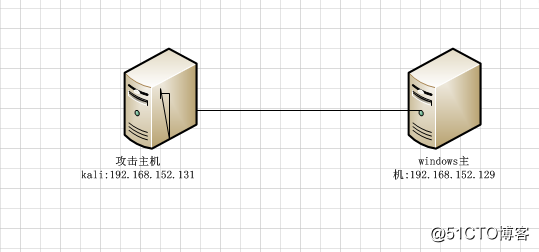

网络拓扑:

1.启动postgresql数据库:root@debian:~# service postgresql start

2.进入metasploit:root@debian:~# msfconsole

msf >

3.进行数据库连接:

ms```

f > db_connect msf_user:111111@127.0.0.1/msf_database

[] Rebuilding the module cache in the background...

msf > db_status

[] postgresql connected to msf_database

4.利用nmap进行端口扫描

msf > db_nmap -sS 192.168.152.129

[] Nmap: Starting Nmap 7.60 ( https://nmap.org ) at 2018-02-26 02:01 UTC

[] Nmap: Nmap scan report for 192.168.152.129

[] Nmap: Host is up (0.00043s latency).

[] Nmap: Not shown: 979 closed ports

[] Nmap: PORT STATE SERVICE

[] Nmap: 7/tcp open echo

[] Nmap: 9/tcp open discard

[] Nmap: 13/tcp open daytime

[] Nmap: 17/tcp open qotd

[] Nmap: 19/tcp open chargen

[] Nmap: 23/tcp open telnet

[] Nmap: 25/tcp open smtp

[] Nmap: 42/tcp open nameserver

[] Nmap: 53/tcp open domain

[] Nmap: 80/tcp open http

[] Nmap: 110/tcp open pop3

[] Nmap: 135/tcp open msrpc

[] Nmap: 139/tcp open netbios-ssn

[] Nmap: 445/tcp open microsoft-ds

[] Nmap: 1025/tcp open NFS-or-IIS

[] Nmap: 1028/tcp open unknown

[] Nmap: 1031/tcp open iad2

[] Nmap: 1032/tcp open iad3

[] Nmap: 1033/tcp open netinfo

[] Nmap: 1035/tcp open multidropper

[] Nmap: 1036/tcp open nsstp

[] Nmap: MAC Address: 00:0C:29:A2:5A:A9 (VMware)

[] Nmap: Nmap done: 1 IP address (1 host up) scanned in 8.59 seconds

已经将windows主机开放端口扫描出来转载于:https://blog.51cto.com/13319402/2072996

本文通过使用Metasploit框架连接postgresql数据库,并利用Nmap工具进行端口扫描,展示了如何发现并列出目标Windows主机上的开放端口。

本文通过使用Metasploit框架连接postgresql数据库,并利用Nmap工具进行端口扫描,展示了如何发现并列出目标Windows主机上的开放端口。

386

386

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?