专注于安全的解决方案提供商Check Point以色列捷邦安全软件科技有限公司宣布,其威胁情报侦测网络近日截获一种传统防病毒解决方案很难检测出的隐形攻击。

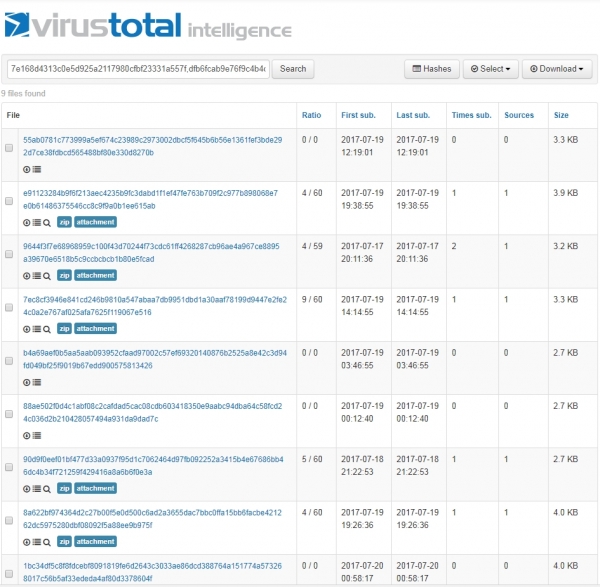

7 月 17 日,SandBlast零日防护开始显示出大规模的电子邮件攻击,而此次攻击并未被传统 AV 解决方案捕获。截至攻击后第 4 天,Check Point 已拦截到5,000 个不同的攻击样本,VirusTotal却仅有少量样本,其中半数无法被任何 AV 扫描引擎检测到,其余样本被检测到的次数也是屈指可数。

(点击查看大图)

此次攻击与会发送空白内容电子邮件的“BlankSlate”垃圾邮件攻击有关,在此例中则是发送空白主题的电子邮件给用户,同时恶意有效负载会被加载到以如下形式命名的附件压缩文件中 - EMAIL_NNNNNN_AAAAAA.zip。

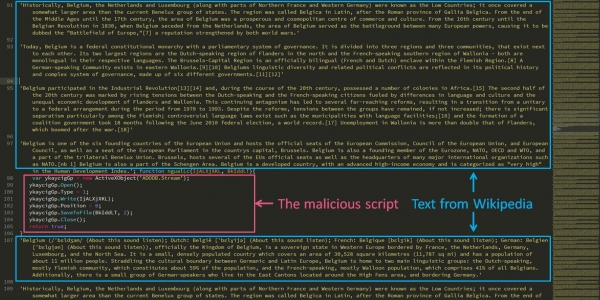

该附件包含一个被严重混淆的下载和执行JavaScript文件,以及大量关于不同国家和城市的维基百科文章的盗用文本。

SandBlast将附件解压,避免因仿真JavaScript文件造成的混淆,并识别其与恶意命令和控制服务器之间的通信。

为避免被加入黑名单,本次攻击的C&C域会迅速变化;所有域均为近期注册并具有以下模式:hxxp://sitename.tld/(support|admin).php?f=1.doc

它们在 VirusTotal 上的检测率也非常低,65 个信誉服务中大约仅能检测出 5 个。

C&C 为此利用流量重定向脚本,并阻止一些国家和 ISP访问该站点。

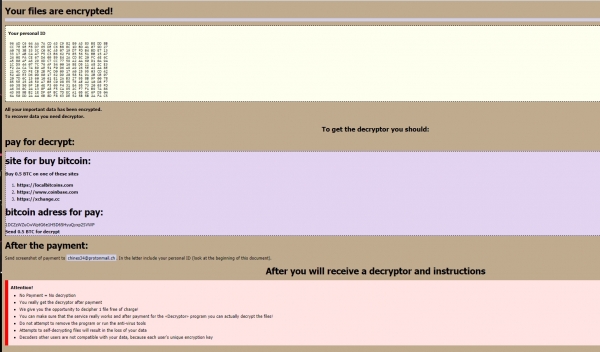

针对依据地理定位(例如美国)而选定的目标,C&C将返回一个BTC勒索软件有效负载。该勒索软件要求转账0.5比特币到以下地址 - 1DCZzWZuCwWptG6e1H5D65HyuQyxp2SVWP,并将交易页面截图发送到中国电子邮箱-chines34@protonmail.ch。

Check Point 就此提出下列建议:

- ·除非您确定邮件附件来自已知情景中的已知人员,否则请勿打开。

- ·使用高级恶意软件防护解决方案。

- ·Check Point SandBlast客户受到保护,免于此威胁。

CheckPoint近日拦截了一种难以被传统防病毒解决方案检测出的隐形攻击,该攻击通过发送空白主题的电子邮件来隐藏恶意负载,并利用不断变化的命令与控制服务器来逃避检测。

CheckPoint近日拦截了一种难以被传统防病毒解决方案检测出的隐形攻击,该攻击通过发送空白主题的电子邮件来隐藏恶意负载,并利用不断变化的命令与控制服务器来逃避检测。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?