目标网址:

b'aHR0cHM6Ly93d3cuZ205OS5jb20v'

开始控制台 跟xhr调用栈;

打上断点,再次请求;

发现加密函数,跟进去;

Webpack:

这就是webpack的基本模型,两种形态一个参数是list 一个是object;再js内搜索}([ 或者}({就可以定位到开始定义位置;

1.webpackfunction(x){ function t(yy){ x[yy].apply(x1,x2) //调用第几个方法 } t(1)}([function(x1,x2){},function(){}]) //方法列表webpack步骤:

找到上面的模块加载器;也就是调用位置

找到我们需要的模块

构造自执行函数

模仿它的写法,我们自己构造一个模块加载器;

因为加密是调用n,所以我们只有构造n就可以了;

复制所以代码,进行折叠,找参数;

note选择语言js view选择折叠所有;

导出函数

选择再note里find

直接就找到了;

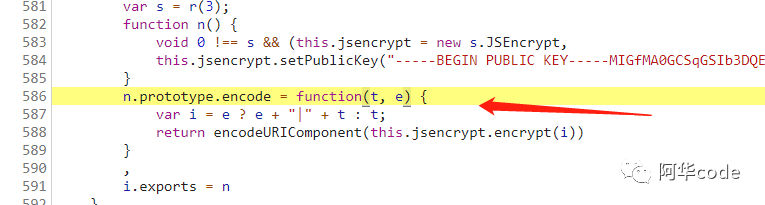

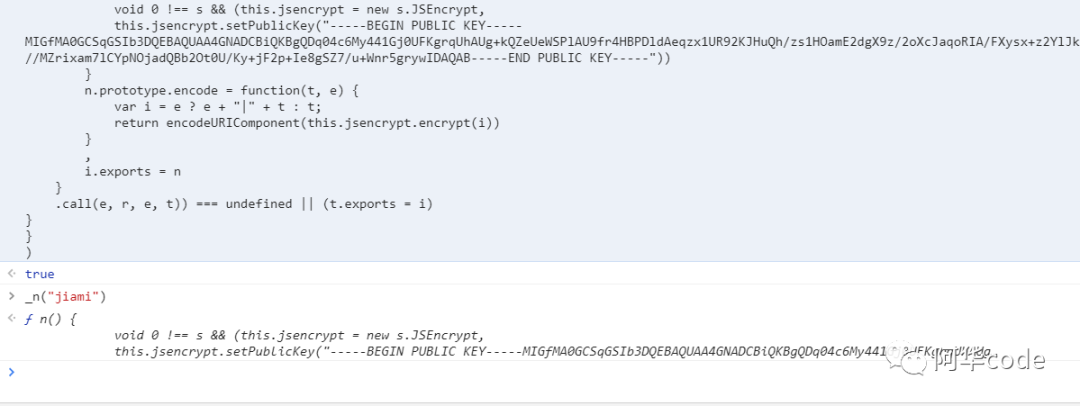

这里有个小坑,s是r(3),r经过调试其实就是n;同理找到里层加密函数,导出;

n = r 这里参数是对象,所以把r(3)改为参数调用;

定义全局变量_n,提取加密函数;

这里看到加密函数方法未定义,其实就是对象要先定义,才能调用;

以上;

本文介绍了如何进行js逆向,特别是针对webpack模块的逆向分析。通过跟踪xhr调用,发现并理解加密函数,利用Webpack的基本模型定位模块加载器。通过构造自执行函数和寻找关键参数,成功解密并找到导出函数。注意处理内部加密函数和全局变量的定义顺序,以正确调用加密方法。

本文介绍了如何进行js逆向,特别是针对webpack模块的逆向分析。通过跟踪xhr调用,发现并理解加密函数,利用Webpack的基本模型定位模块加载器。通过构造自执行函数和寻找关键参数,成功解密并找到导出函数。注意处理内部加密函数和全局变量的定义顺序,以正确调用加密方法。

830

830

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?