openvas 的安装

openvas历时两天终于安装完成。。

1 打开首先进行安装openvas,在安装前需要先进行更新使用命令apt-get update更新软件包列表和命令apt-get dist-update获取到最新的软件包

2 重新安装OpenVAS工具。执行命令apt-get install openvas

3 重新安装OpenVAS工具。执行命令apt-get install openvas

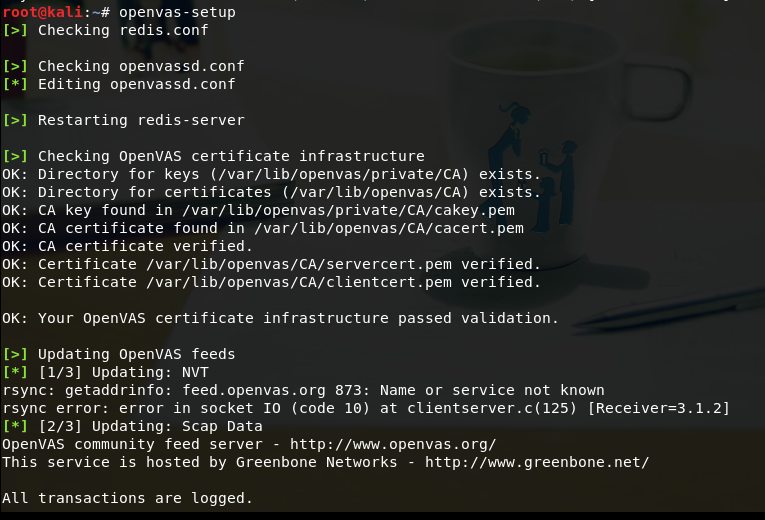

4 下载并更新OpenVAS库。执行命令openvas-setup

(可能由于网速不好,导致总是运行好久都运行不出来)

注意:每次重新打开之后都要首先执行这个命令,否则当使用openvas-check-setup进行检查时出现

ERROR: redis-server is not running or not listening on socket: /var/run/redis/redis.sock 5 使用openvasmd命令修改密码openvasmd --user=admin --new-password=123456

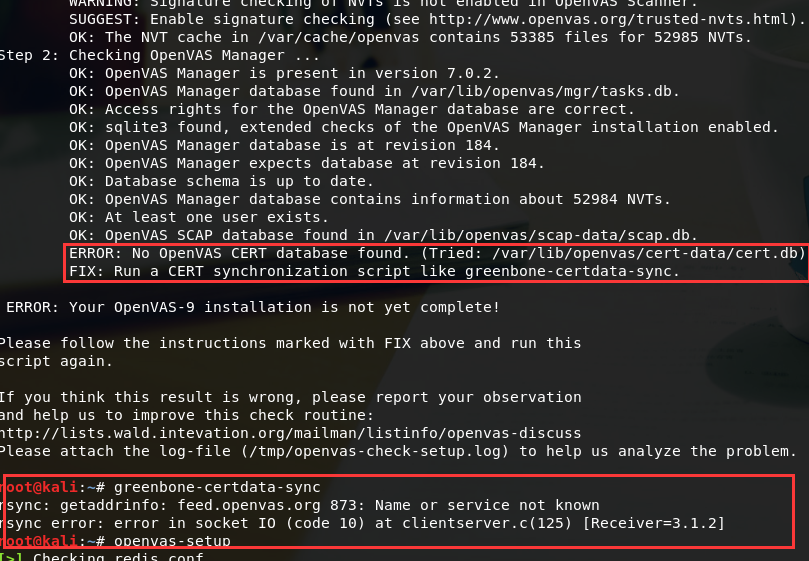

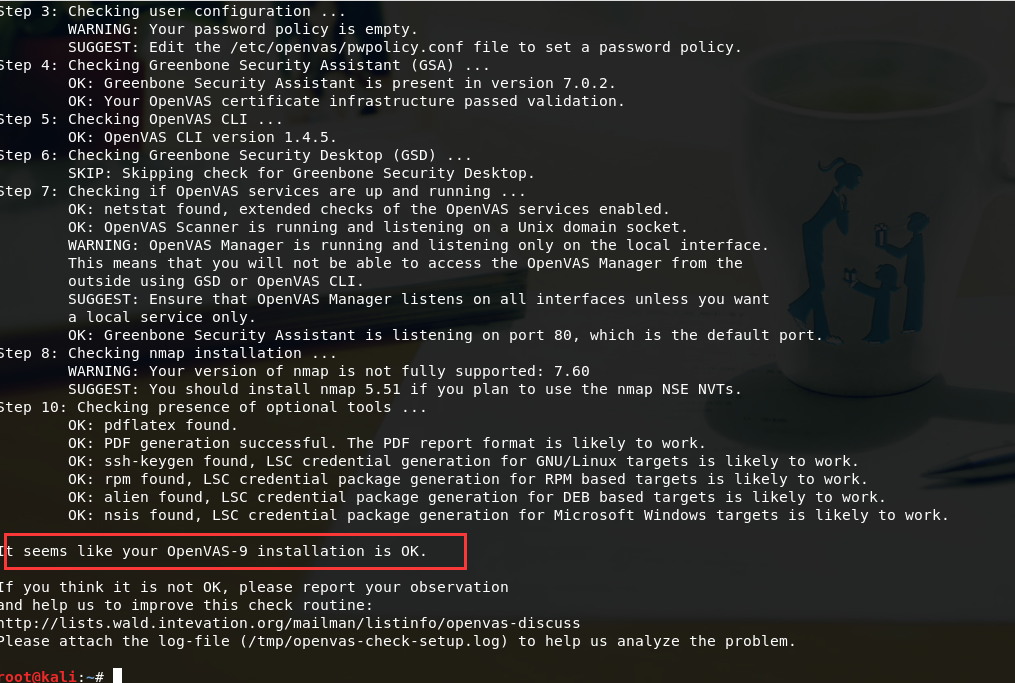

6 为了确认OpenVAS是否安装完成,可以使用openvas-check-setup,按照所给出的步骤走出现此问题

在老师的提醒下将桥接换为了NET模式,显示安装成功

openvas的使用

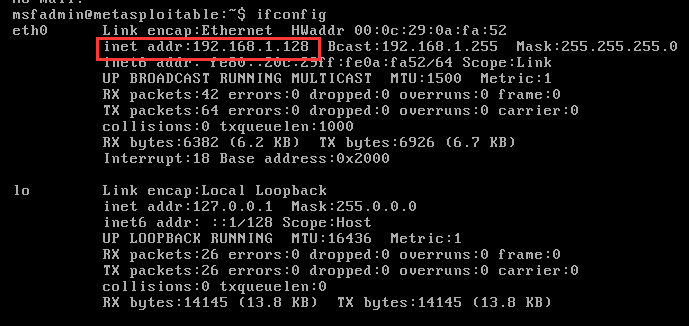

以Metasploitable_ubuntu作为靶机

1 查看靶机IP地址

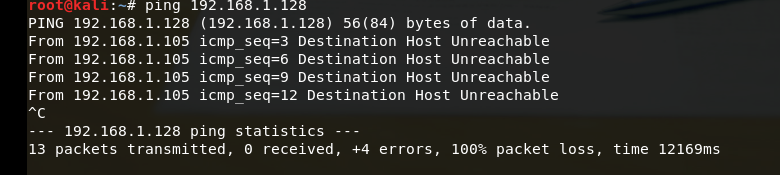

2 ping一下靶机地址看是否能够正常访问

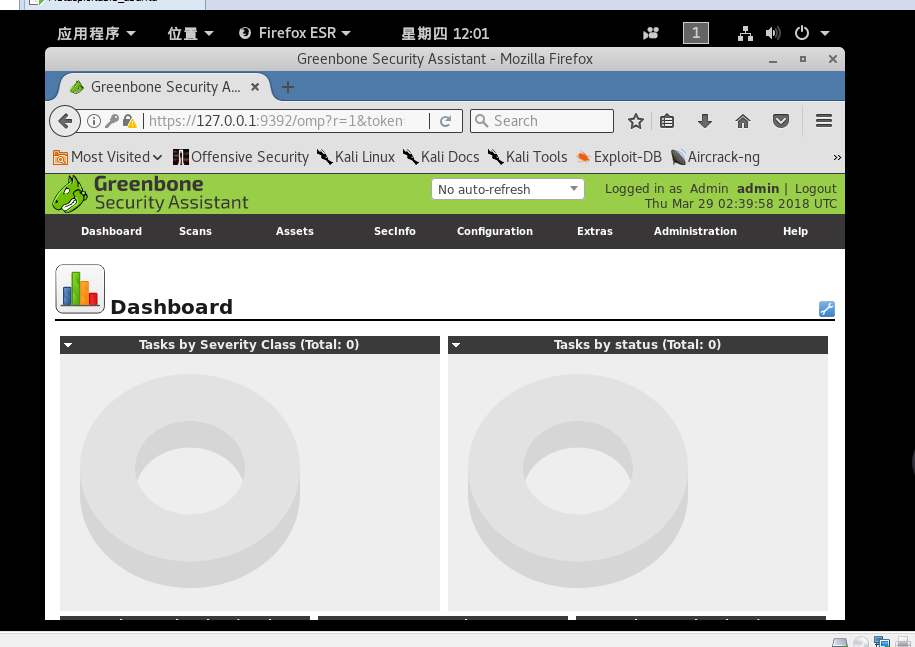

3 访问openvas 的WEB管理界面

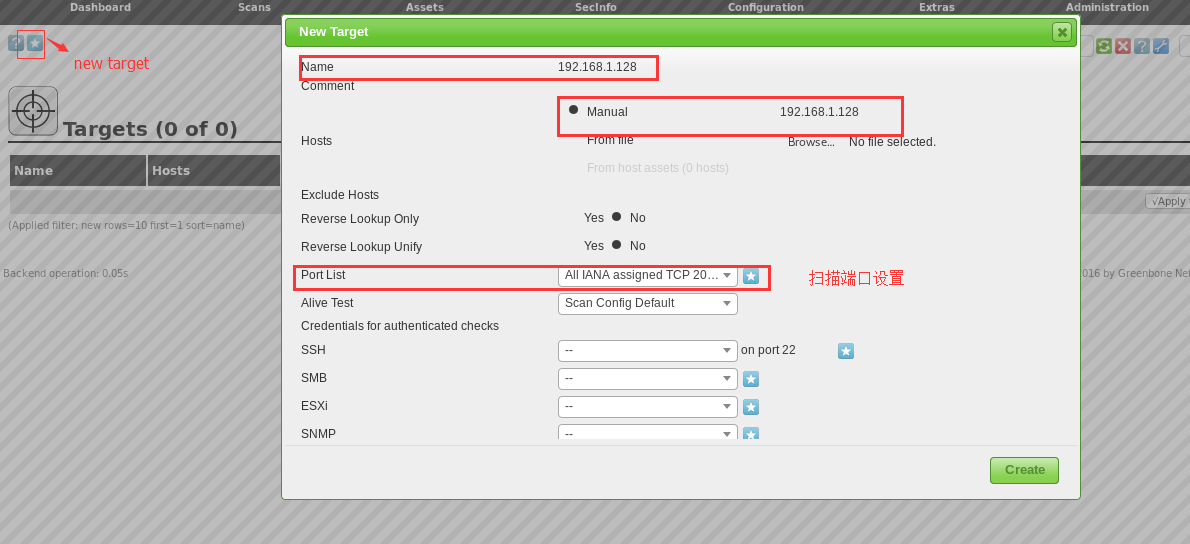

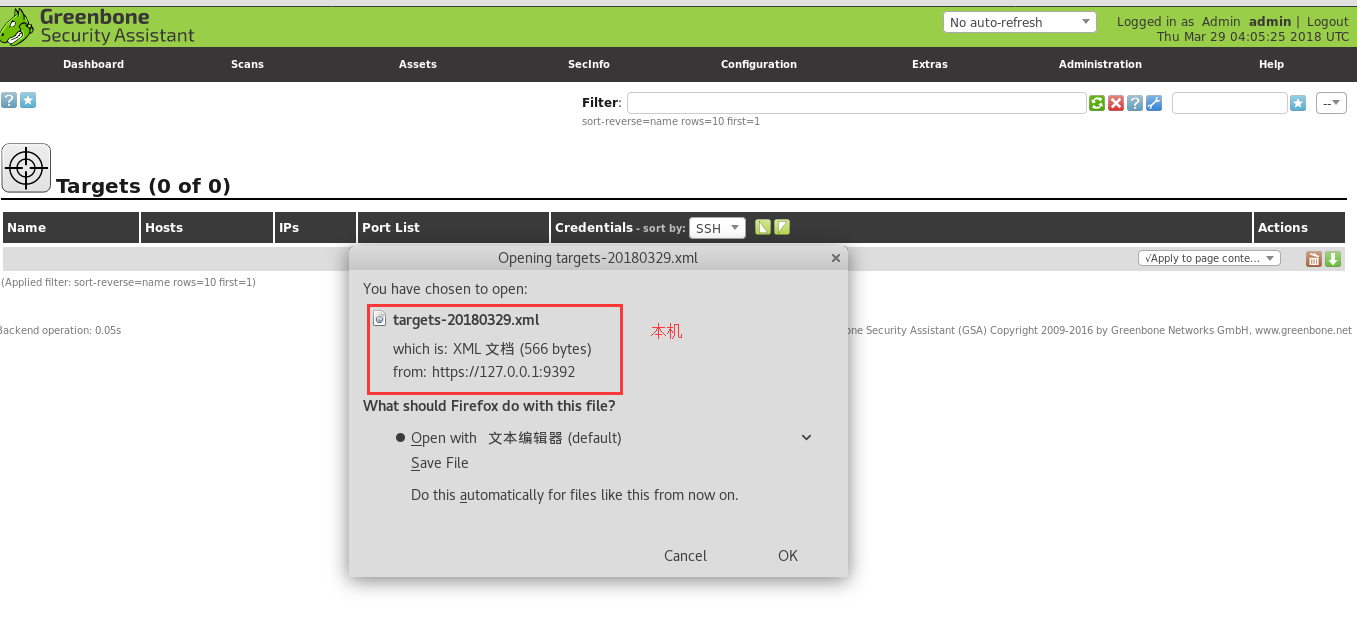

创建扫描目标点击configuration->targets,发现有一个本机目标

新建一个目标

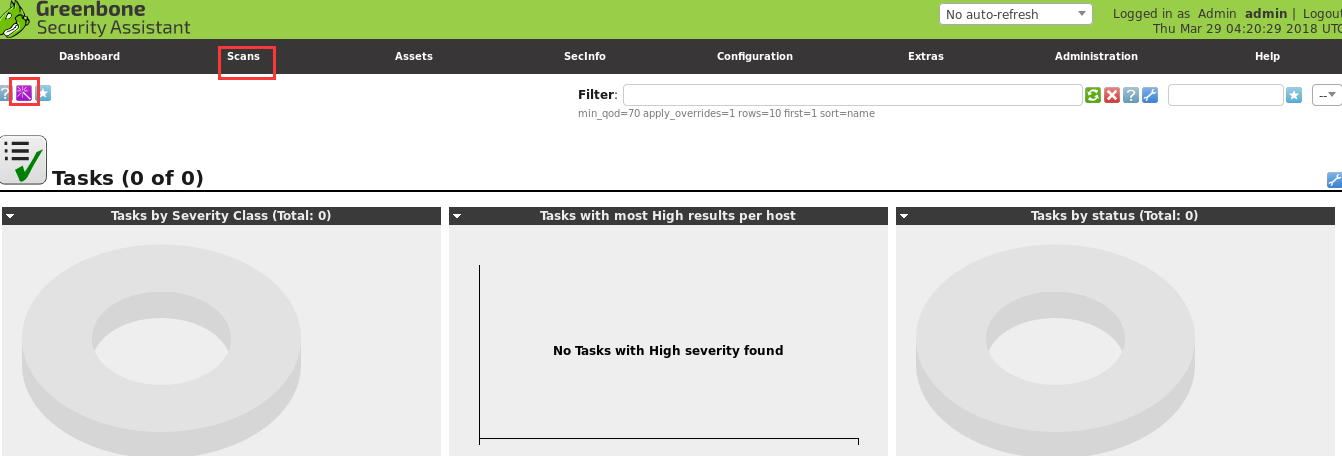

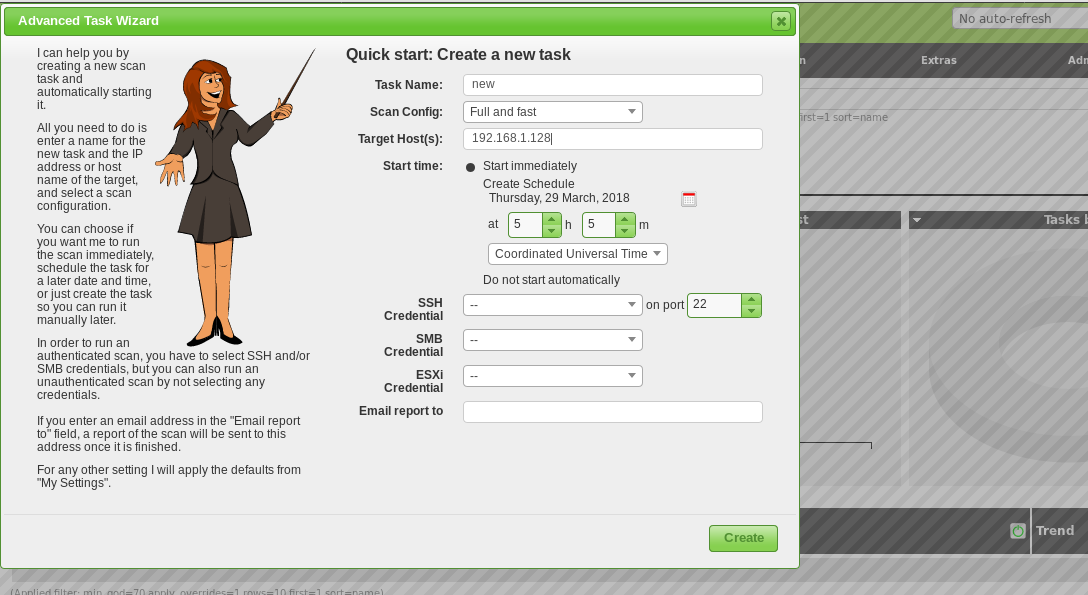

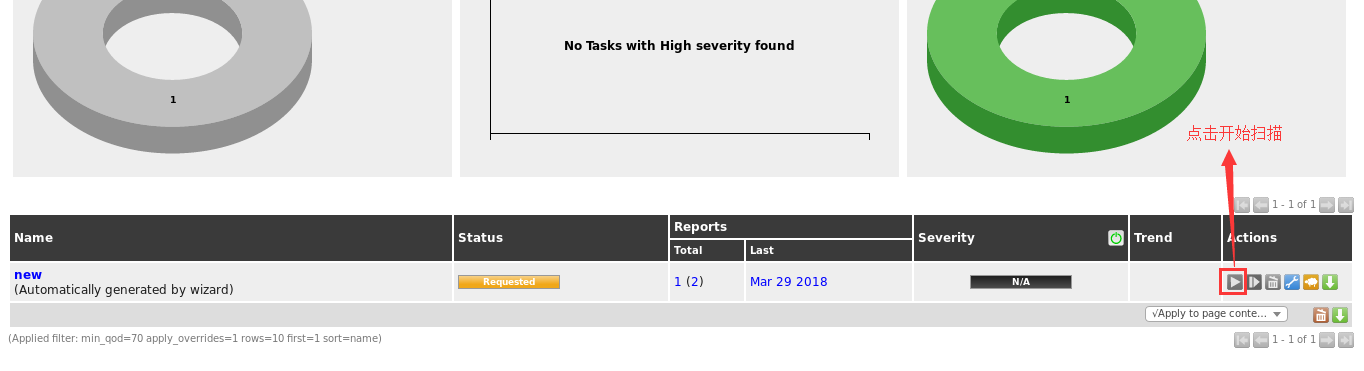

打开扫描管理点击scan->task

漏洞扫描分析工具

WEB漏洞分析扫描器Golismero与Nike,以及系统信息扫描收集工具Lynis与unix-privesc-check

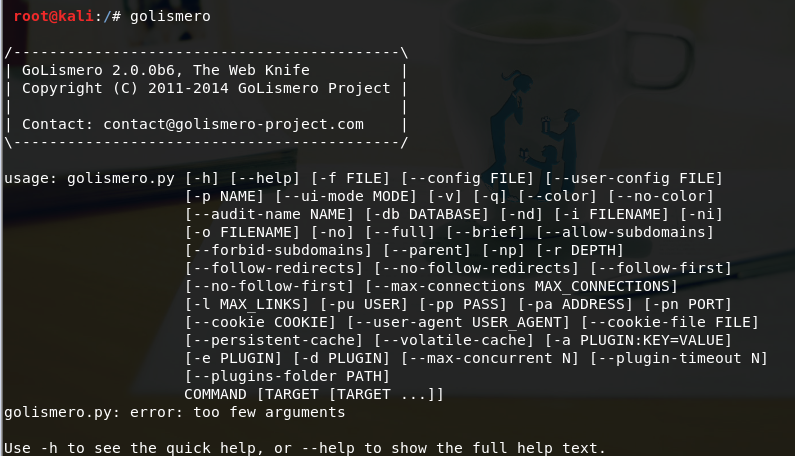

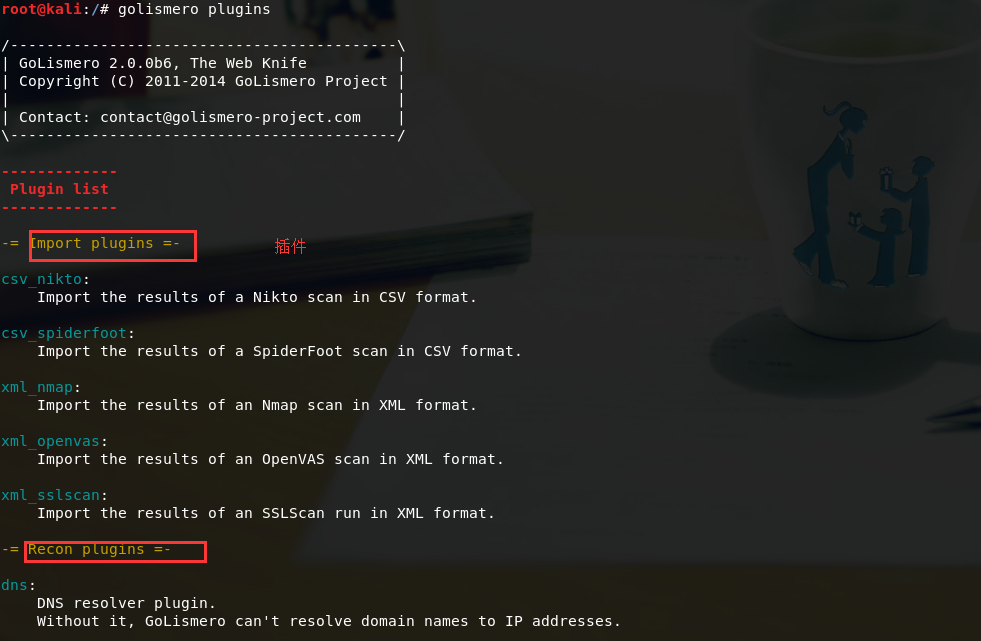

golismero

开源的WEB扫描器,自带不少安全测试工具,而且还可导入分析市面流行的扫描工具的结果,如Openvas、sqimap、DNS recon等,并自动分析。

其采用插件形式的框架结构,由python编写。可以在各种平台上使用,没有依赖性。

插件分为四类:

1 Import Plugin(导入插件)

2 TestPlugin(测试插件)

3 ReportPlugin(报表插件)

4 UIPlugin(界面插件)

查看有哪些插件

UI插件是为了输出

缺点:扫描过程中的信息过于杂乱,生成不够规范

扫描命令golismero scan 192.168.1.128调用各个插件进行扫描

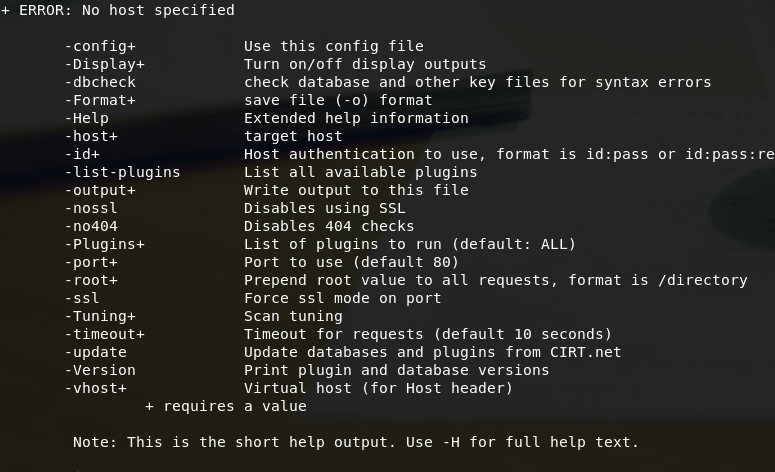

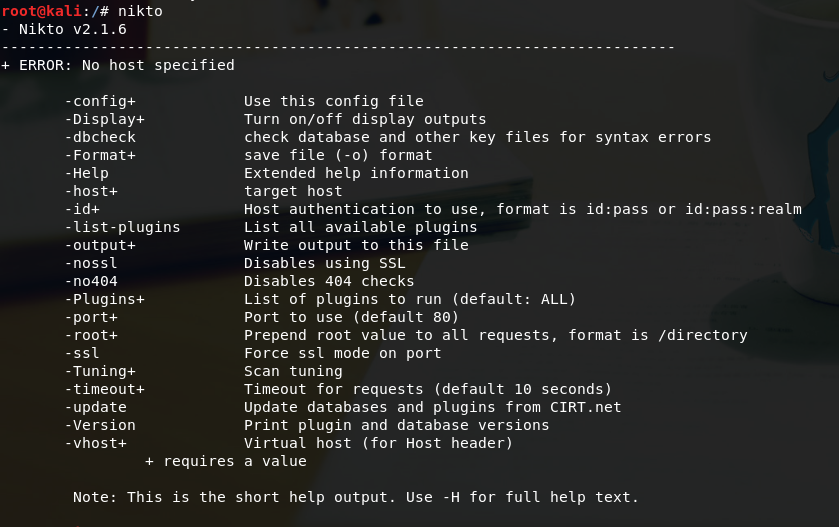

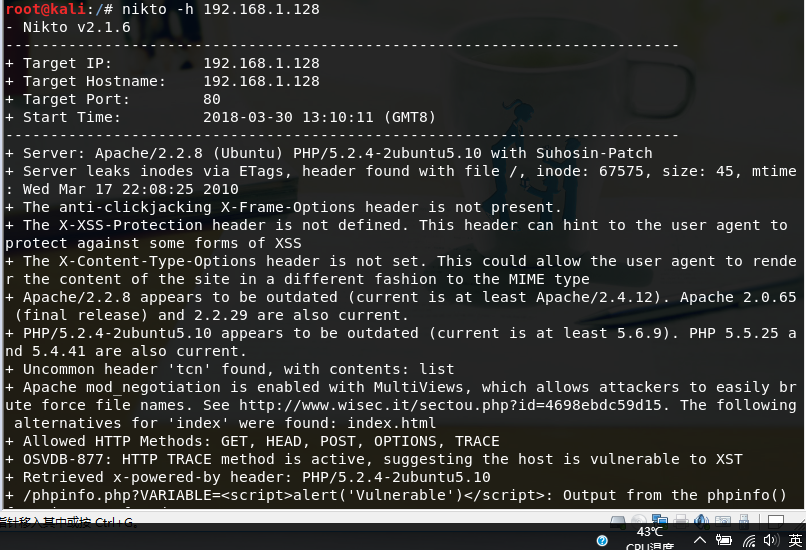

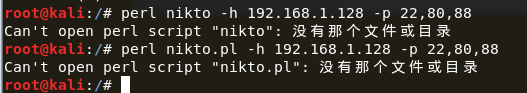

nikto

开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描。

扫描的命令nikto -h 192.168.1.128扫描信息比较整齐

对多个端口扫描perl nikto.pl -h 192.168.1.128 -p 22,80,88

更新插件数据库的命令perl nikto.pl -h 192.168.1.128 update

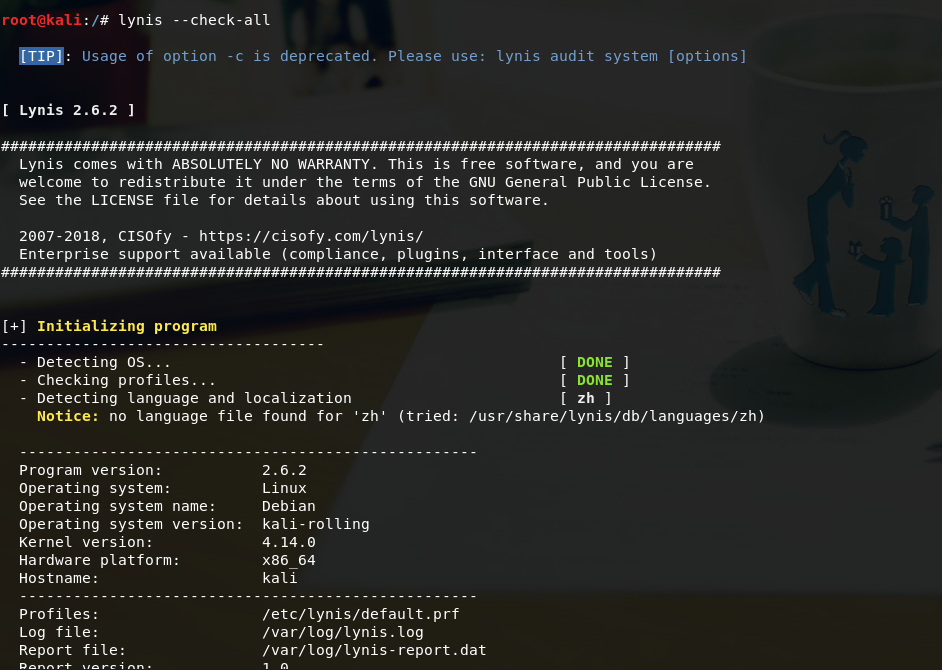

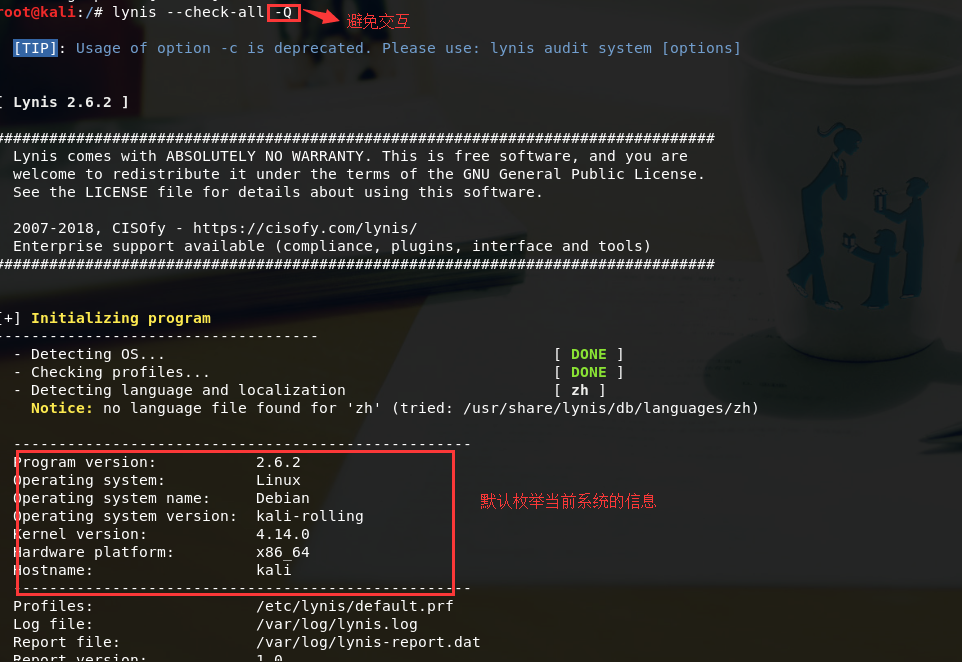

lynis

信息收集工具,主要对unix,linux 系统详细的配置进行枚举收集,生成报告文件。根据文件找到漏洞

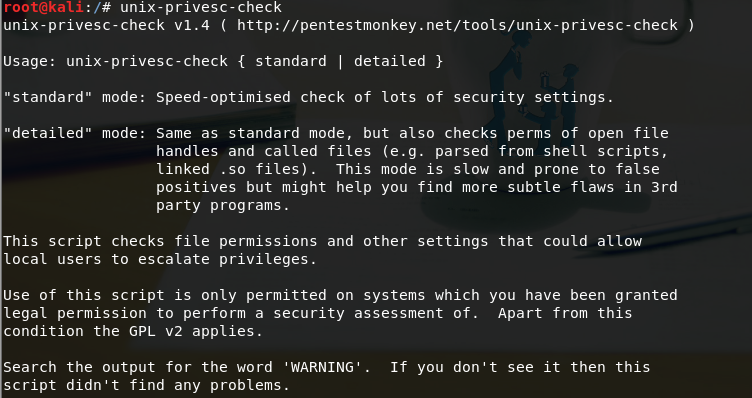

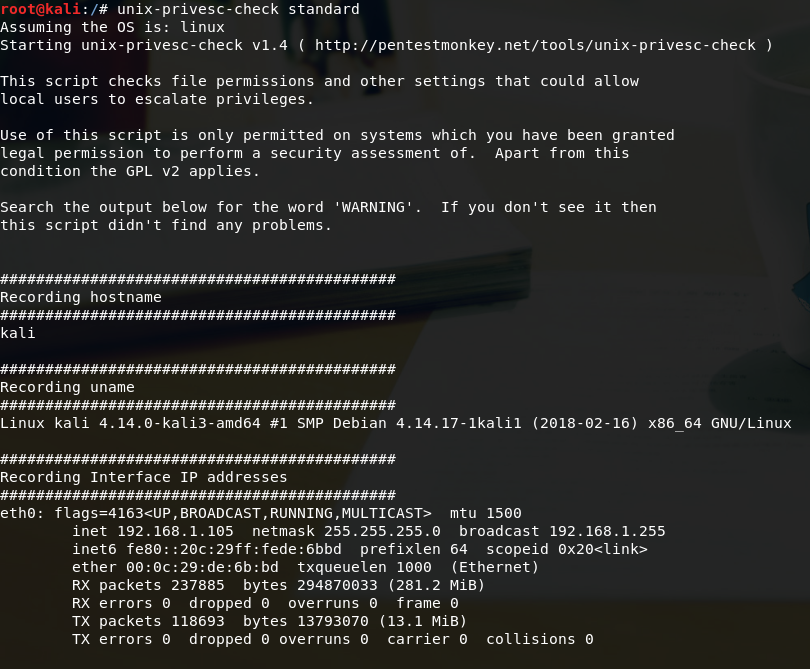

Unix-privesc-check

只适用于脚本编写,方便上传运行

kali漏洞分析之WEB爬行工具

针对WEB网站的扫描,往往需要对网站路径&页面&账户进行枚举,这涉及到WEB安全工具的爬行工具

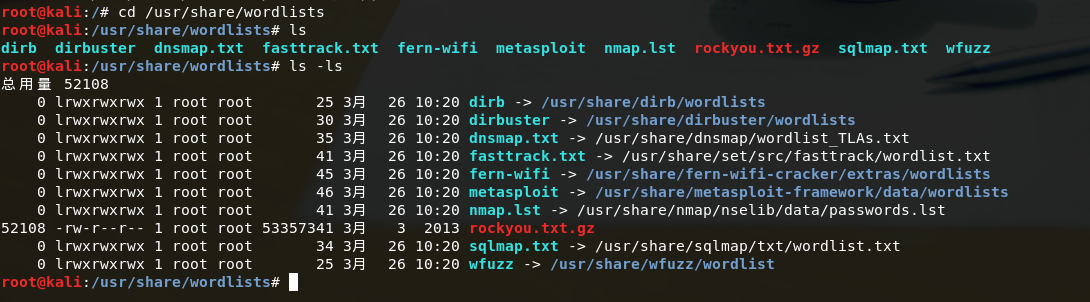

kali 存放的路径

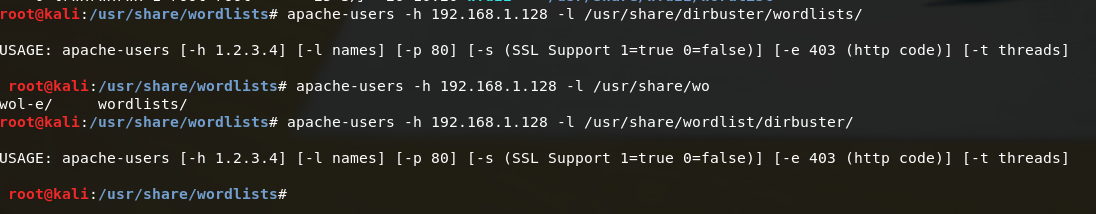

apache-users

问题二

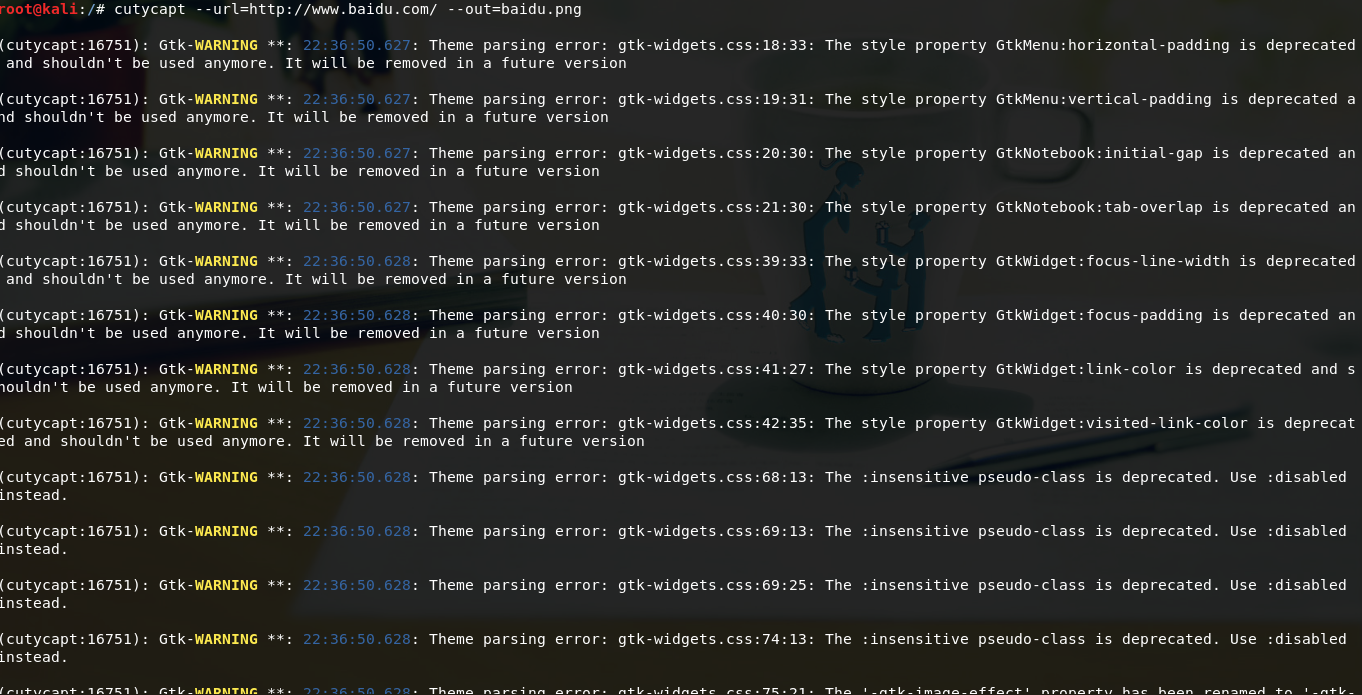

CutyCapt

为了方便网站进行截图的

虽然截图成功但是并未找到原因为什么会出现这个界面。我认为是我更换kali页面主题的原因

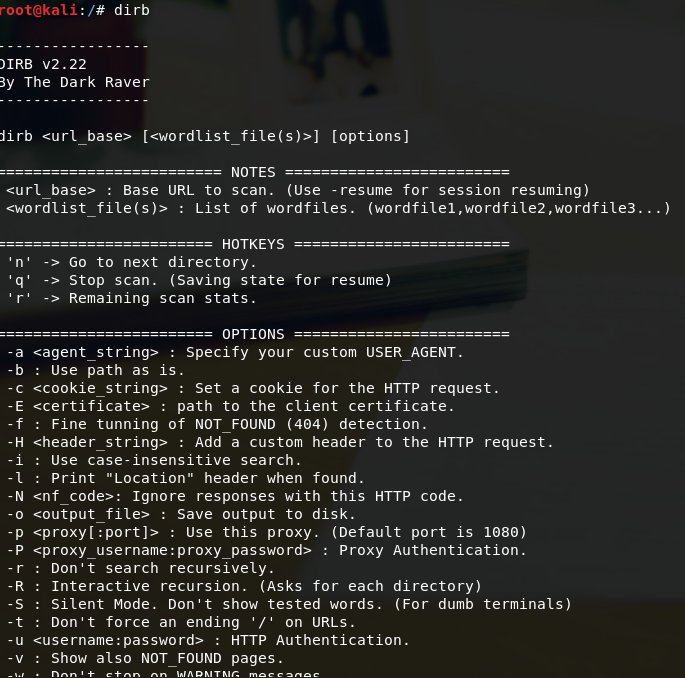

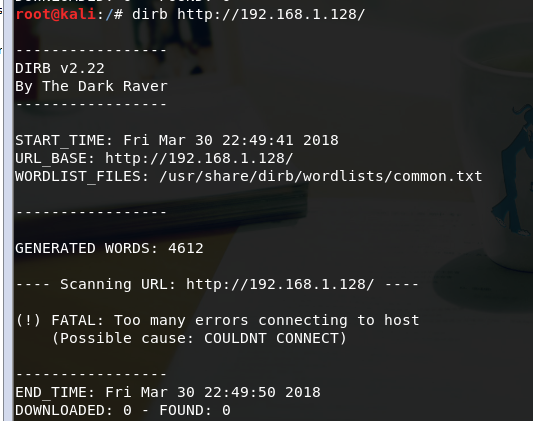

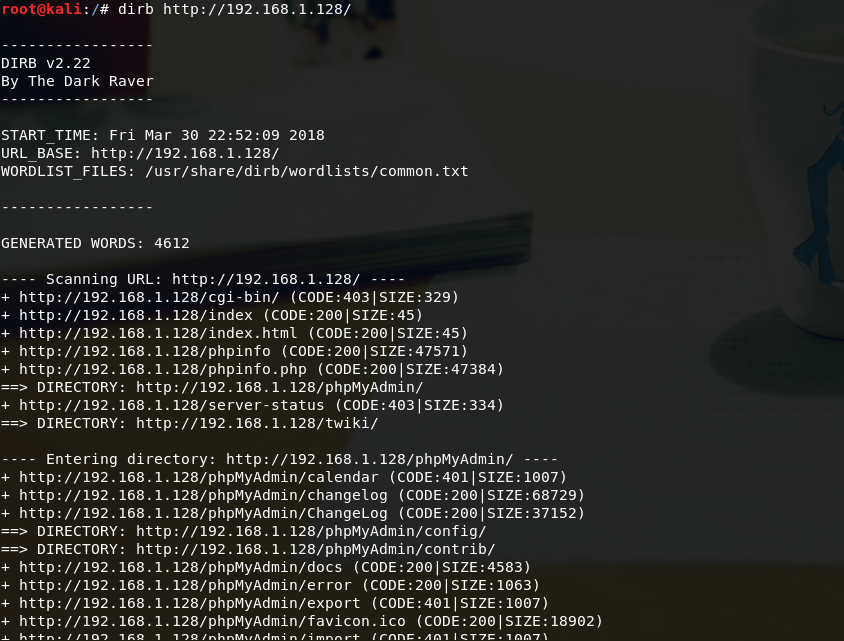

dirb

扫描一开始的结果

原因是没有打开虚拟机,打开那个地址的虚拟机后,

进入子目录进行递归扫描

可以指定后置名进行扫描,apache-users也可以枚举扫描

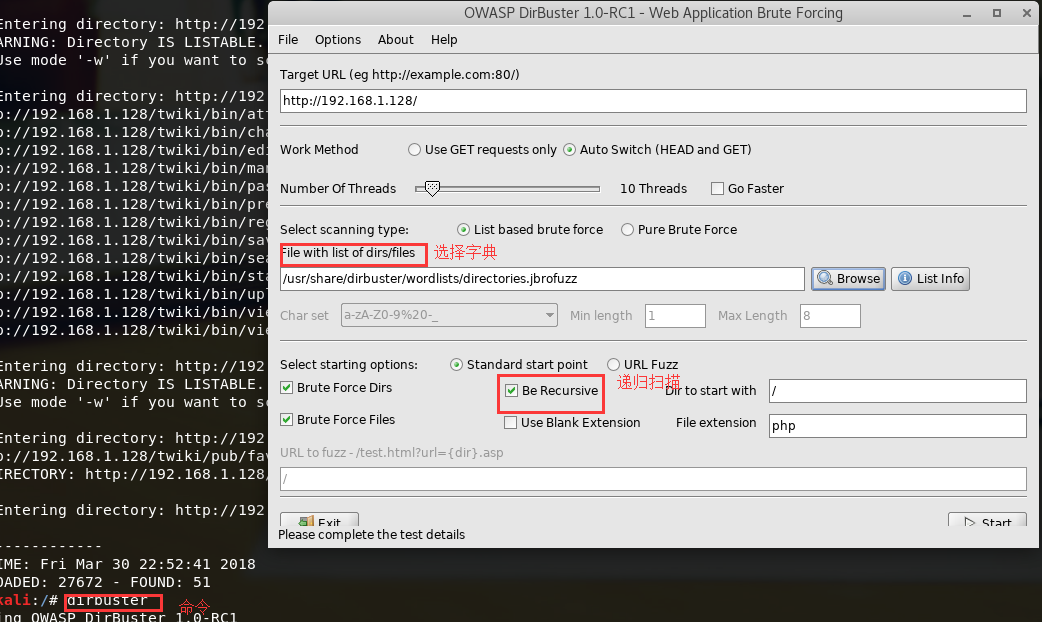

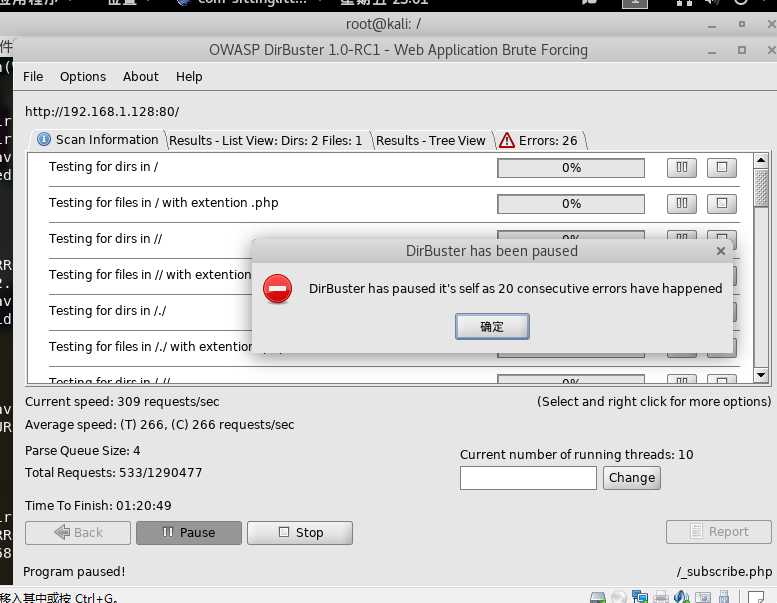

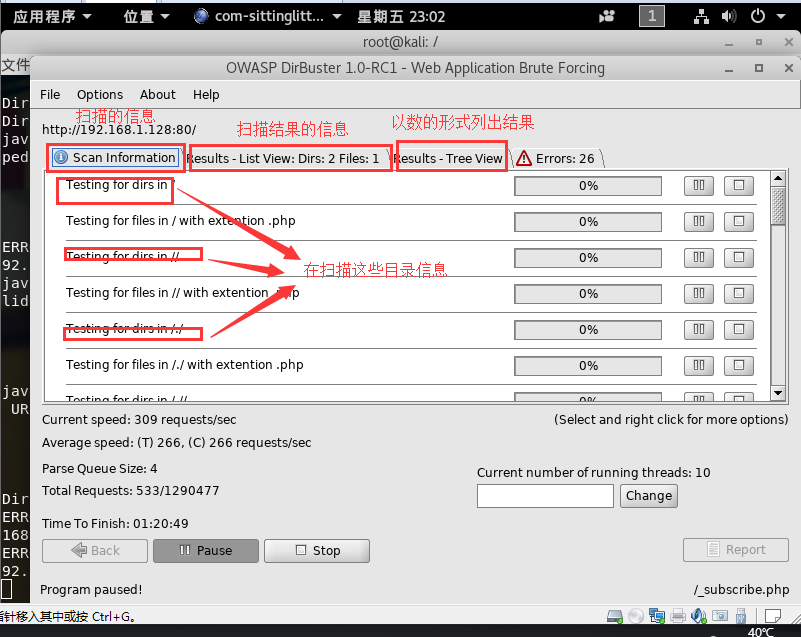

dirbuster:图形扫描器

易用,操作简便

VEGA

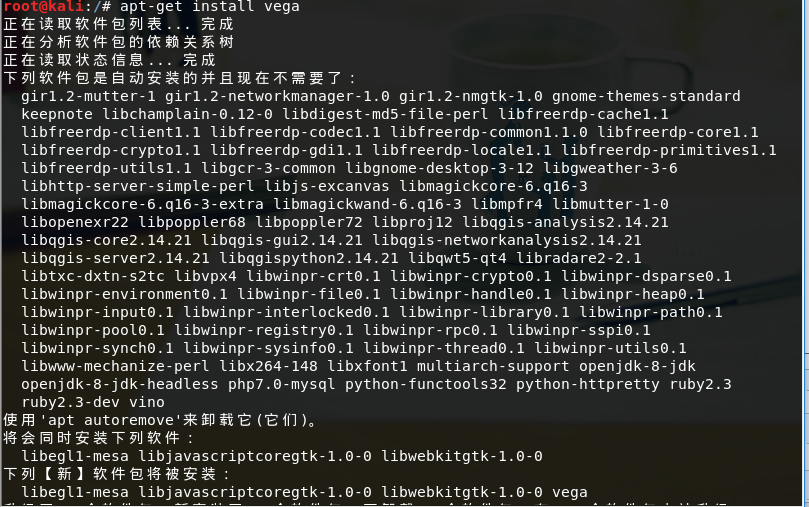

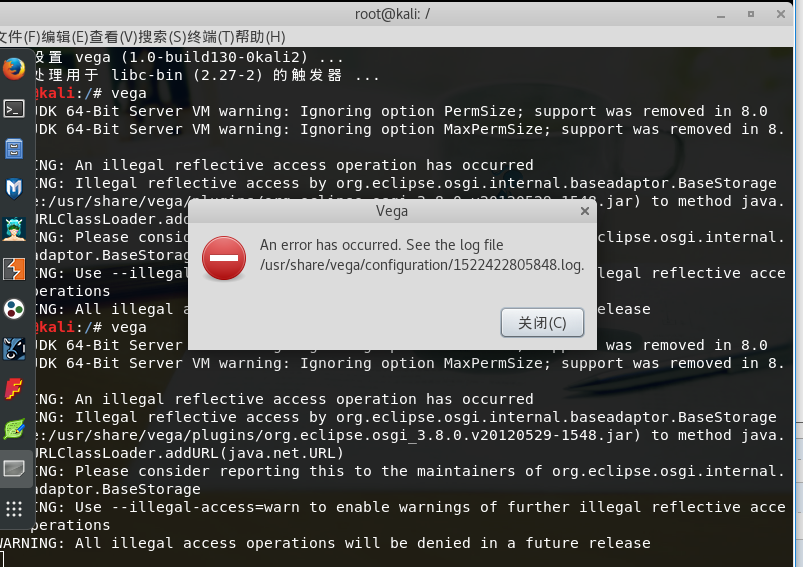

本身虚拟机上没有VEGA这个爬行工具,重新下载

文件出错

然而并没有看出来文件哪里出错

webslayer

致力于WEB应用,安全测试,爆破攻击

漏洞分析之WEB漏洞扫描

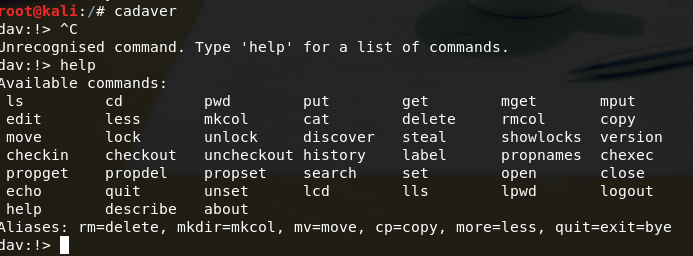

cadaver

用来浏览和修改webDAV共享的Unix命令行程序,使用neon的HTTP库

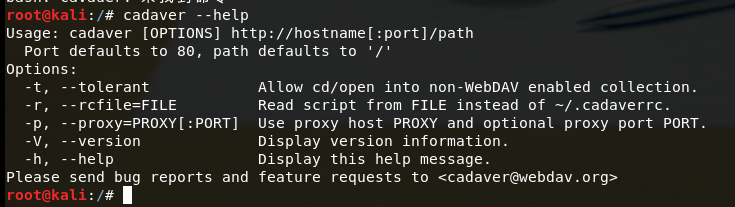

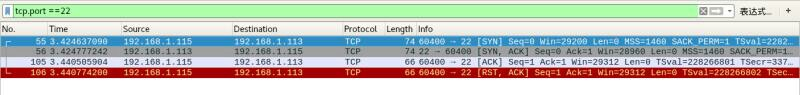

nmap+wireshark

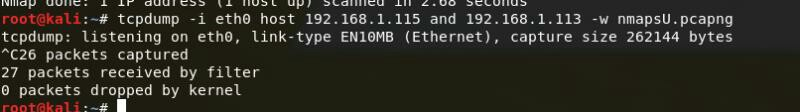

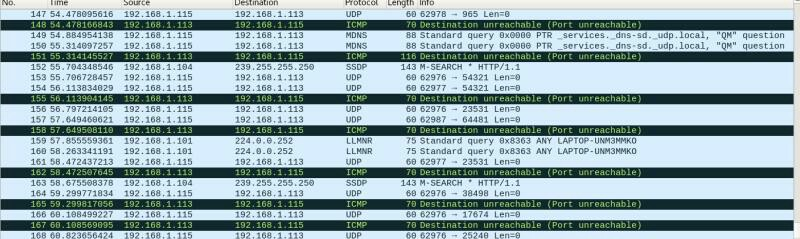

攻击方利用命令ifconfig得到IP地址为192.168.1.115

同样的方法防守方得到IP地址为192.168.1.113

攻击方使用命令nmap 192.168.1.113进行攻击

防守方通过wireshark进行抓包

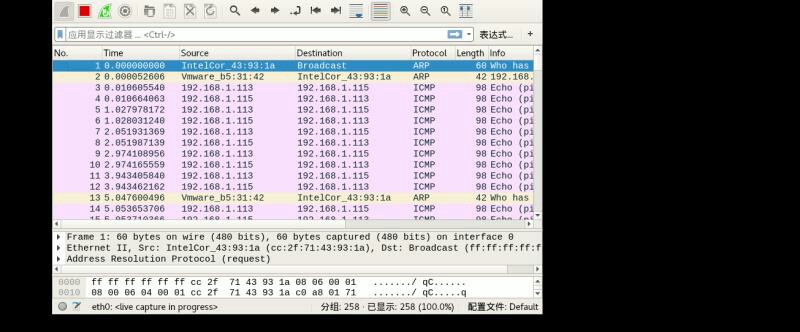

过滤端口,得到三次握手

tcpdupm嗅探

用wireshark分析扫描结果

本文详细记录了OpenVAS的安装过程及常见问题解决方法,并介绍了多种WEB安全工具的功能与使用,包括Golismero、Nikto、Lynis等。

本文详细记录了OpenVAS的安装过程及常见问题解决方法,并介绍了多种WEB安全工具的功能与使用,包括Golismero、Nikto、Lynis等。

566

566

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?