网络攻防技术课后作业

1.namp扫描特定靶机

靶机ip

扫描网络上的活动主机,无返回

探测端口,网络服务

探测系统

2.Nessus扫描特定靶机

使用winXPattacker

添加策略

添加scan

结果

3.互联网足迹

利用百度高级搜索

只有少量相关信息,无敏感信息

kali云学习

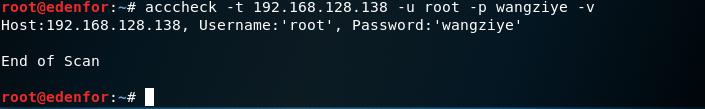

1.主机探测

netenum生成ip段

dmitry获取目标详细信息

waf探测

2.主机扫描

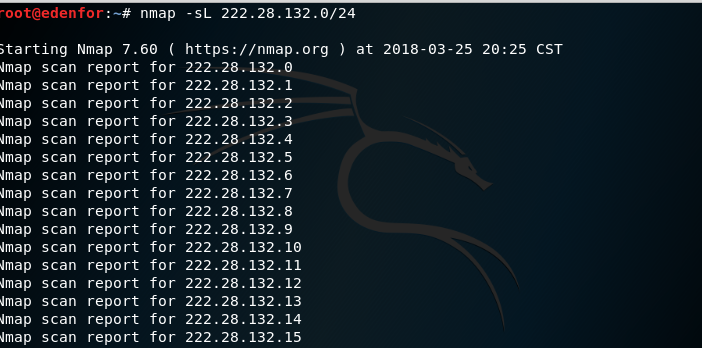

nmap

3.指纹识别

banner抓取

nmap指纹识别

web指纹识别

4.协议分析

1.SMB协议分析

2.SMTP协议分析

3.SNTP协议分析

4.SSL协议分析

5.openvas

openvas-check-setup检测安装

python3

项目

MANIFEST.in 文件用来在使用 sdist 命令的时候找出将成为项目源代码压缩包一部分的所有文件。

include *.py

include README.rst

setup.py文件用来创建源代码压缩包或安装软件。

from setuptools import find_packages, setup

setup(name = 'factorial',

version = '0.1',

description = "Factorial module.",

long_description = "A test module for our book.",

platforms = ["Linux"],

author="ShiYanLou",

author_email="support@shiyanlou.com",

url="https://www.shiyanlou.com/courses/596";,

license = "MIT",

packages=find_packages()

)

本文详细介绍网络攻防技术的实战应用,包括Nmap和Nessus进行靶机扫描的具体步骤,互联网足迹追踪技巧,以及Kali Linux下主机探测、扫描、指纹识别和协议分析的全过程。更有openvas的安全检测流程解析。

本文详细介绍网络攻防技术的实战应用,包括Nmap和Nessus进行靶机扫描的具体步骤,互联网足迹追踪技巧,以及Kali Linux下主机探测、扫描、指纹识别和协议分析的全过程。更有openvas的安全检测流程解析。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?