2018-2019-1 20189221 《Linux内核原理与分析》第八周作业

实验七

编译链接过程

gcc –e –o hello.cpp hello.c /

gcc -x cpp-output -S -o hello.s hello.cpp

gcc -x assembler -c hello.s -o hello.o-m32

gcc -o hello hello.o 娄老师在第一次讲课时很生动的使用:“E->S->C”与“I->S->O”来形容

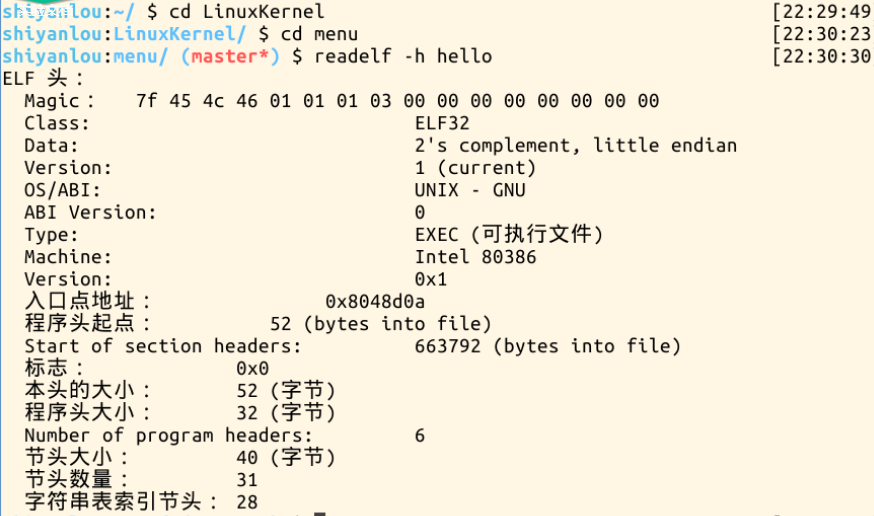

ELF可执行文件格式

readlf -h hello查看可执行文件hello的头部:

ELF文件里面三种目标文件:

可重定位(relocatable)文件保存着代码和适当的数据,用来和其它的object文件一起来创建一个可执行文件或者是一个共享文件(主要是.o文件);

可执行(executable)文件保存着一个用来执行的程序,该文件指出了exec(BA_OS)如何来创建程序进程映象(操作系统怎么样把可执行文件加载起来并且从哪里开始执行);

共享object文件保存着代码和合适的数据,用来被两个链接器链接。

第一个是链接编辑器(静态链接),可以和其它的可重定位和共享object文件来创建其它的object。第二个是动态链接器,联合一个可执行文件和其它的共享object文件来创建一个进程映象。

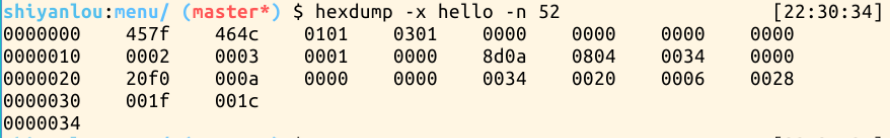

hexdump –x hello –n 52

第一行,对应e_ident[EI_NIDENT]。内容为7f454c46010101000000000000000000,前四个字节为elf固定开头457f464c(0x45,0x4c,0x46是'e','l','f'对应的ascii编码),表示这是一个ELF对象。接下来的一个字节01表示是一个32位对象,接下来的一个字节01表示是小端法表示,再接下来的一个字节01表示文件头版本。剩下的默认都设置为0。

第二行,e_type值为0x0002,表示是一个可执行文件。e_machine值为0x0003,表示是intel80386处理器体系结构。e_version值为0x00000001,表示是当前版本。e_entry值为0x04080a8d,表示入口点。e_phoff值为0x00000034,表示程序头表的偏移量为0x34即52个字节刚好是elf头大小。

第三行,e_shoff值为0x000a20f0,表示节头表的偏移地址。e_flags值为0x00000000,表示未知处理器特定标志。e_ehsize值为0x0034,表示elf文件头大小52个字节。e_phentsize表示一个程序头表中的入口(程序头)的长度,值为0x0020即32字节。e_phnum的值为0x0006,给出程序头表中的入口数目。e_shentsize值为0x0028表示节头表入口(节头)大小为40字节。

第四行,e_shnum值为0x001f,表示节头表入口有31个。e_shstrndx值为0x001c,表示节名串表的在节表中的索引号。

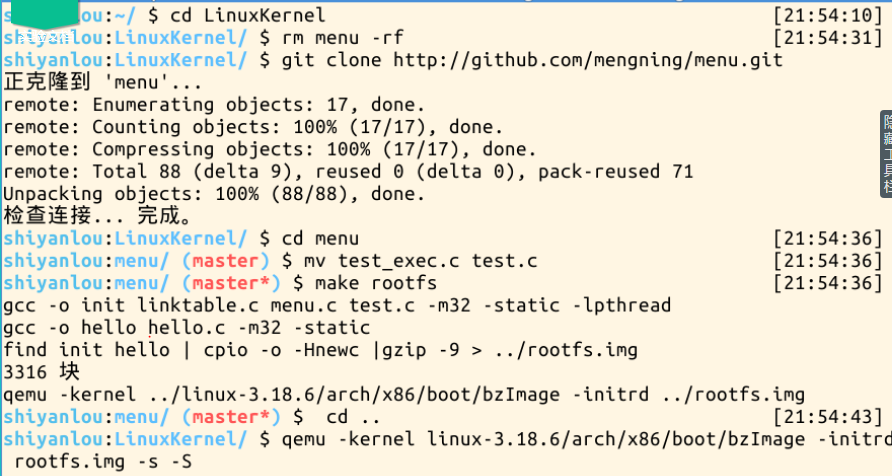

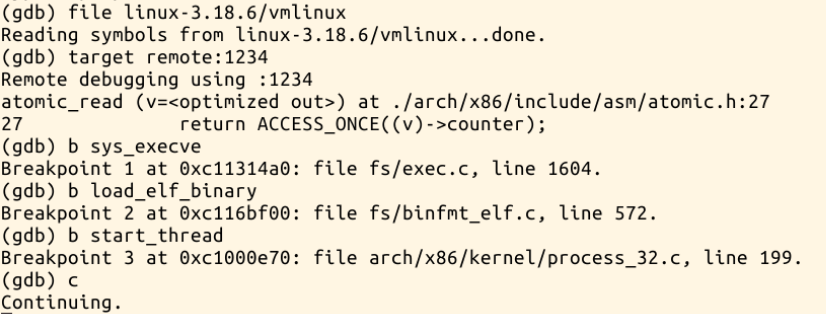

分析sys_execve

使用gdb跟踪分析一个execve系统调用内核处理函数sys_execve ,验证您对Linux系统加载可执行程序所需处理过程的理解,详细内容参考本周第三节;推荐在实验楼Linux虚拟机环境下完成实验。

启动内核,查看exec:

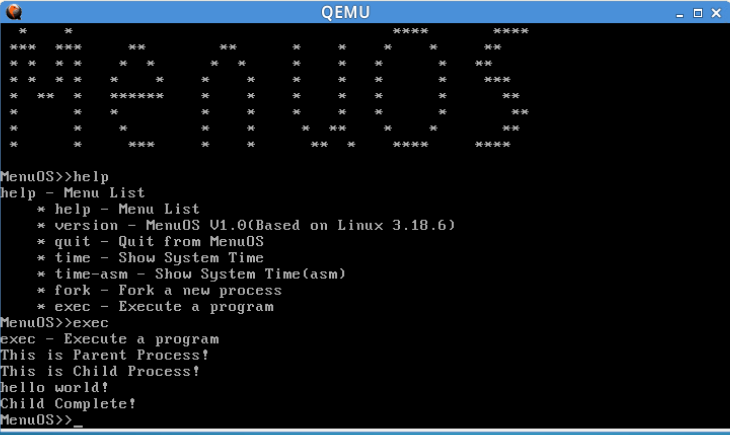

QEMU窗口:

设置断点:

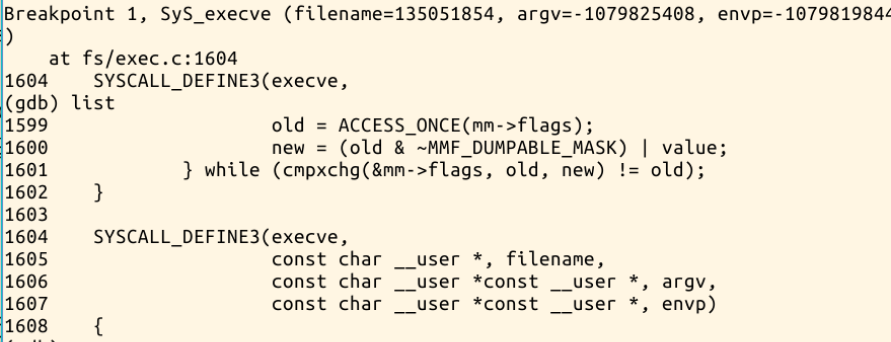

c继续运行,第一个端点处:

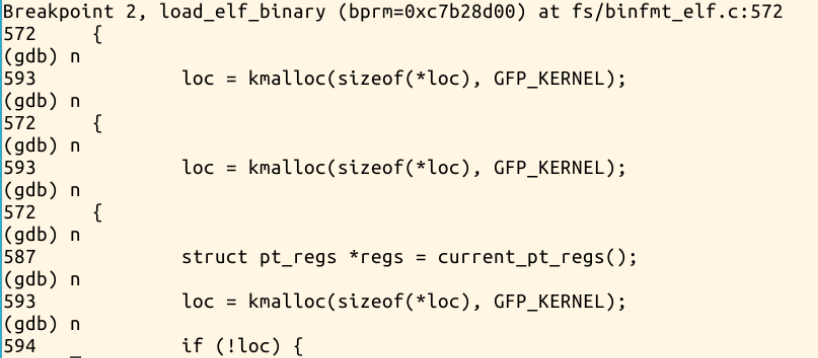

第二个断点:

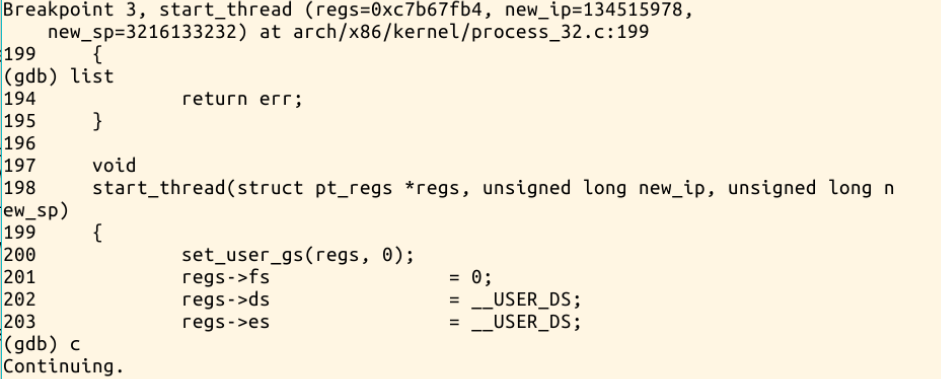

第三个断点:

当可执行程序在执行到execve的时候陷入到内核态,当前进程的可执行程序被execve的加载的可执行文件覆盖,当execve的系统调用返回时,返回的不是原来的可执行程序,而是新的可执行程序的起点(main函数)。shell环境会执行execve,把命令行参数和环境变量都加载进来,当系统调用陷入到内核里面的时候,system call调用sys_execve。sys_execve中调用了do_execve。

本文深入探讨了Linux环境下的GCC编译链接过程,详细解析了从源代码到可执行文件的转变,包括ELF文件格式及各部分的作用。并通过gdb跟踪分析了execve系统调用在内核中的处理流程,揭示了Linux系统加载可执行程序的内部机制。

本文深入探讨了Linux环境下的GCC编译链接过程,详细解析了从源代码到可执行文件的转变,包括ELF文件格式及各部分的作用。并通过gdb跟踪分析了execve系统调用在内核中的处理流程,揭示了Linux系统加载可执行程序的内部机制。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?