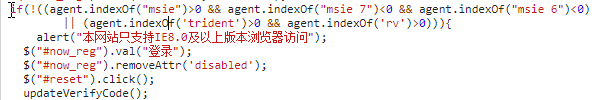

某天,某智障程序员写了几行错误的代码,导致了火狐和谷歌浏览器无法正常登陆,经过分析发现控制登陆的是一个js文件,其判断浏览器版本是否在IE8以上的语句如下图所示:

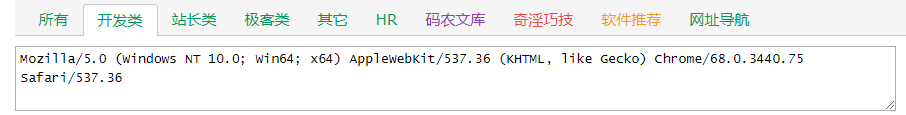

而最新的Chrome的UA如图所示:

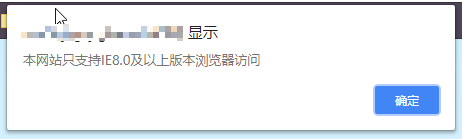

所以,用新版的浏览器不可能登陆成功的,会弹出以下警告信息:

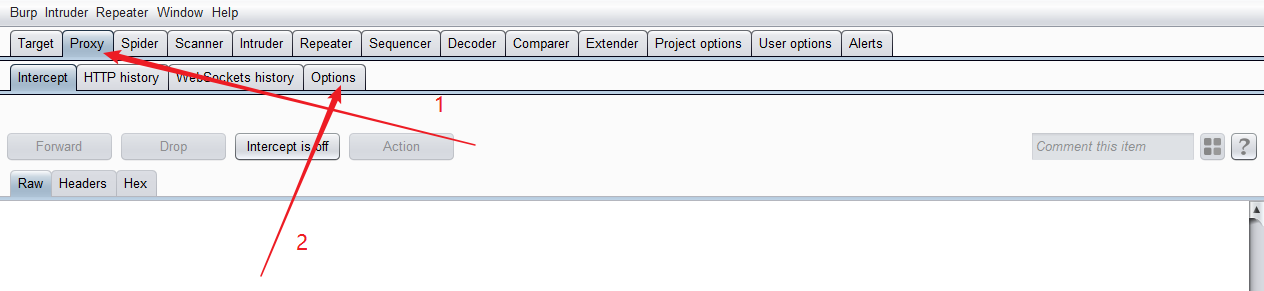

众所周知,由于IE浏览器对开发者不太友好,即使新版有了许多改进也不如火狐或者谷歌来的方便,所以我们通过burp抓包修改js文件的方法来使得这个判断无效.

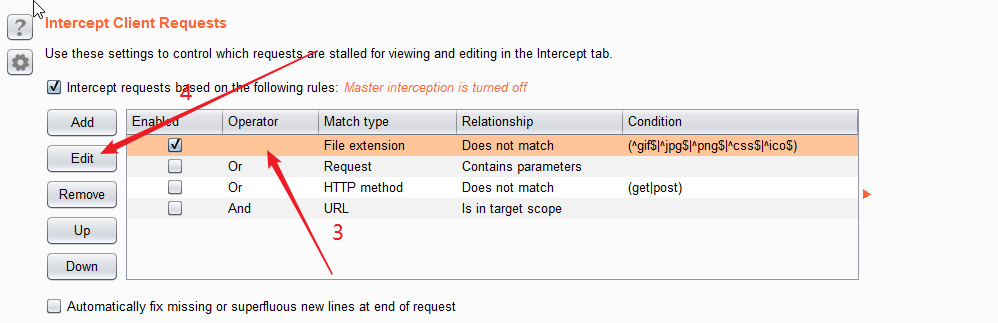

首先修改burp配置使其可以抓到js的数据包,修改内容如下图所示:

上图为修改后的图片,去掉了不拦截js请求。也就是删除了^js$|这几个字符

接着,如果你使用的是谷歌浏览器,请按shift+F5忽略缓存进行刷新,如果你是火狐浏览器的用户请按ctrl+F5。

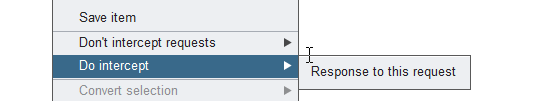

在抓包界面截取返回包

把

!((agent.indexOf("msie")>0 && agent.indexOf("msie 7")<0 && agent.indexOf("msie 6")<0)

|| (agent.indexOf('trident')>0 && agent.indexOf('rv')>0))

修改为false即可进行正常的登陆操作。

针对新版浏览器无法正常登录的问题,本文介绍了如何通过修改Burp配置并调整JS代码逻辑,实现Chrome及Firefox等浏览器的正常登录。

针对新版浏览器无法正常登录的问题,本文介绍了如何通过修改Burp配置并调整JS代码逻辑,实现Chrome及Firefox等浏览器的正常登录。

2087

2087

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?