目录

本来只想写个抓包反编译过程,没想到大肠包小肠有意外收获

网上大多数的小程序测试抓包都是用的安卓模拟器,这里使用的是BurpSuite+Proxifer+微信客户端的抓包方式

环境准备

Burp2023.9.2

Proxifier4.5

Proxifier是一款功能非常强大的socks5客户端,可以让不支持通过代理服务器,工作的网络程序能通过HTTPS或socks或代理链。其是收费软件,免费试用31天,这里给一个破解版链接

链接:百度网盘 请输入提取码

提取码:7o50

安装就无脑next就好了,安装好后打开

点击注册,名字随便写,随便复制一个注册码点击ok即可

Proxifier配置

打开proxifier,点击profile添加一个代理服务器

地址127.0.0.1,端口自定义,我这里是8888,协议选择https

继续添加一条代理规则

在我们用微信打开小程序时,进程里会多出一个WeChatAppEx

这个程序就是微信小程序的进程

添加规则

Applications就选择小程序进程应用(这里可以手动输入),Action就选择刚刚新建的代理服务器

Burp配置

只要编辑代理监听器和proxifier里的代理服务器一样即可,监听127.0.0.1:8888

这时微信打开一个小程序,可以看到WeChatAppEx的流量先经过proxifier,再用过127.0.0.1:8888到burp

现在就可以像平时测试web站点一样的方式在burp里对数据包进行测试

小程序反编译

在微信的设置里面可以找到微信文件保存的位置

目录下的Applet就是小程序缓存文件的保存地址

平时使用的小程序越多,对应的文件也就越多,如果找不到自己想要测试的小程序包,可以根据修改日期来找,或者直接简单粗暴,删除所有的缓存文件,再重新打开你想要测试的小程序

这时里面的就是我们要测试小程序对应的缓存文件夹

点开里面就是我们要解的包

这是一个加密的包,当用户在微信中搜索或扫描小程序二维码后,微信后台会将该小程序的相关信息打包成 .wxapkg 文件并下发到用户的设备中,这种文件格式实际上是一个压缩包,其中包含了小程序的所有代码、资源和配置文件等内容,以及一个特定的描述文件 app.json。

由于是加密的包,所以先来解密,下面是大佬的解密工具链接

链接:百度网盘 请输入提取码

提取码:qz3z

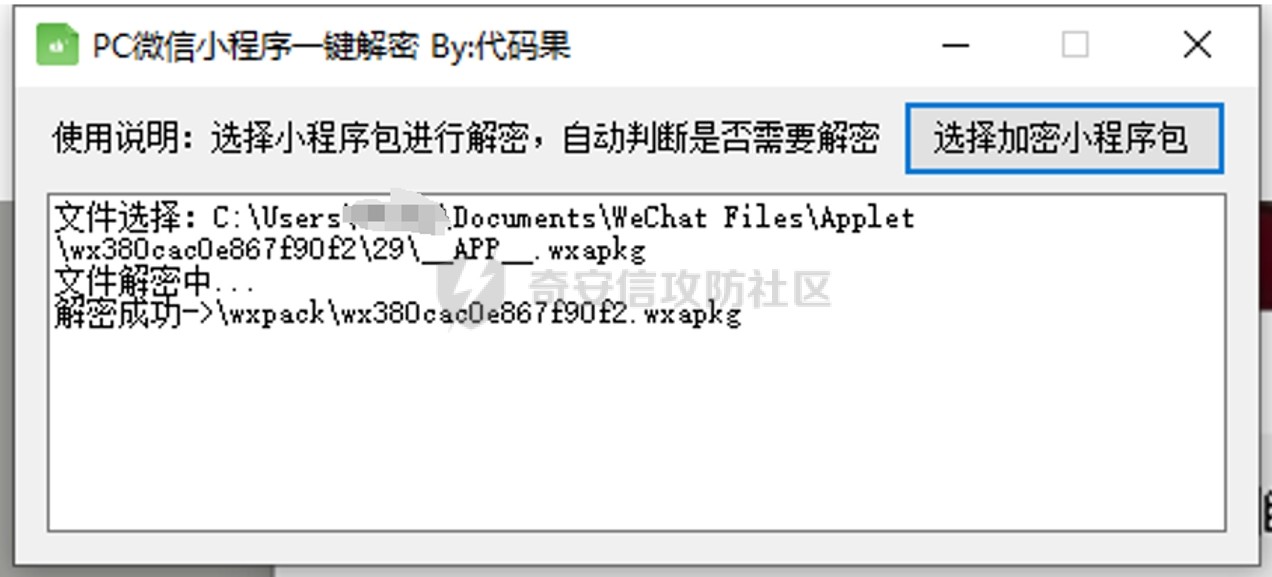

选中加密的包

解密成功后在工具目录的wxpack目录下

本文介绍了如何使用BurpSuite+Proxifer+微信客户端进行微信小程序的抓包测试,详细阐述了环境准备、小程序反编译及可能的安全漏洞,通过实际案例展示了抓包反编译过程,并揭示了在测试过程中意外发现的SQL注入漏洞。

本文介绍了如何使用BurpSuite+Proxifer+微信客户端进行微信小程序的抓包测试,详细阐述了环境准备、小程序反编译及可能的安全漏洞,通过实际案例展示了抓包反编译过程,并揭示了在测试过程中意外发现的SQL注入漏洞。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2991

2991

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?