1、样本信息

- 在网上下载样本,是一个word的宏病毒

| 名称 | 713-288-4192.doc |

| MD5 | 61F1A99292A199F867B168B76FC8CC74 |

| SHA1 | 967DA912065D014C275463917D236836967B27CA |

| CRC32 | A117A12E |

2、分析工具准备

- 在linux平台下安装

- 安装依赖包

wget https://bitbucket.org/decalage/olefileio_pl/downloads/olefile-0.41.zip

- 解压/安装

unzip oldfile-0.41.zip

cd oldfile-0.41

sudo python setup.py install

- 下载oledump

wget http://didierstevens.com/files/software/oledump_V0_0_4.zip

- oledump.py -h 可以查看帮助信息

- 解压

3、分析样本

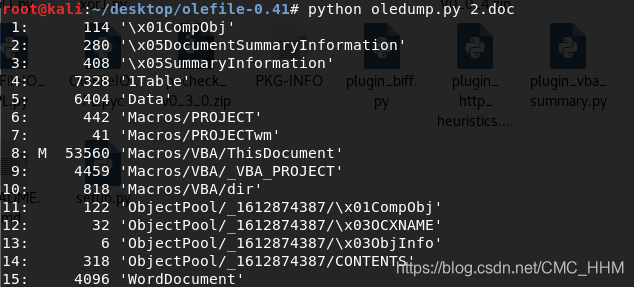

- 在oldfile-0.41路径下打开终端,为了输入命令方便,我把文件名改成2.doc

python oledump.py 2.doc

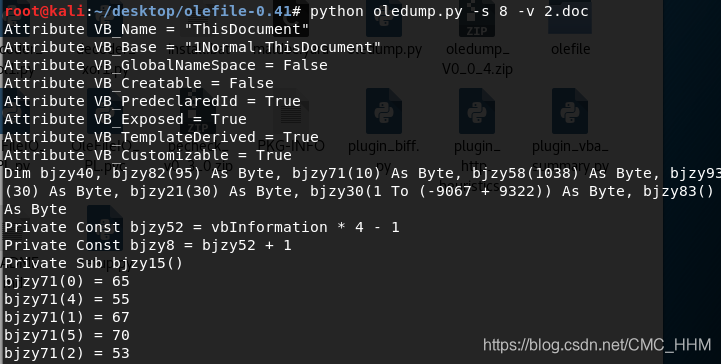

- 模块8处有一个M,说明该模块中有宏,以下命令查看宏脚本

python oledump.py -s 8 -v 2.doc

- -s 段号:表示取出某一段查看内容,-v:加压缩VBS宏,这两个参数结合起来就可以查看宏源码

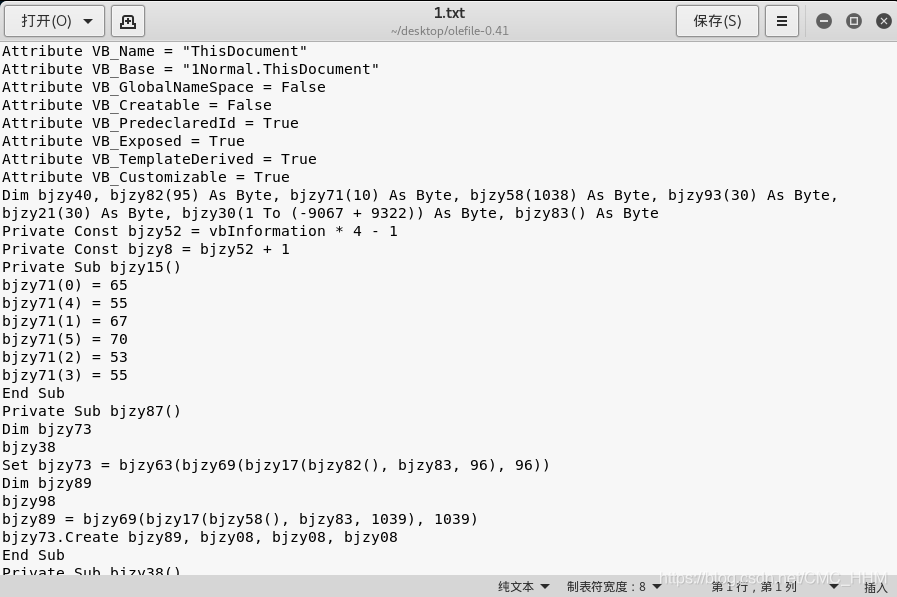

- 也可以将源码保存到一个txt文件中,通过 > 命令

python oledump.py -s 8 -v 2.doc >1.txt

- 接下来就可以对源码进行分析了

- 查看word中的内容

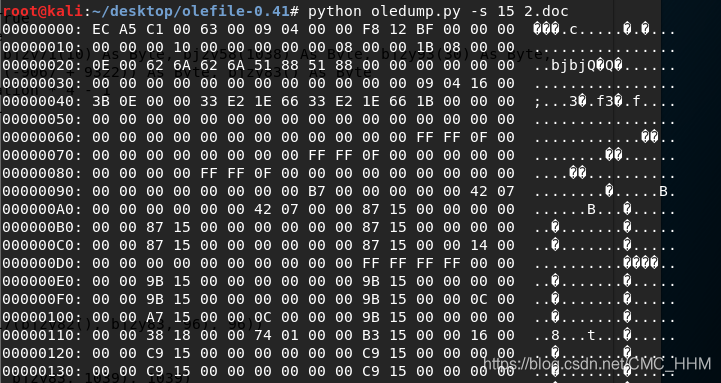

PS.

- 如果word中存在exe,那么可以通过解码得到十六进制数据

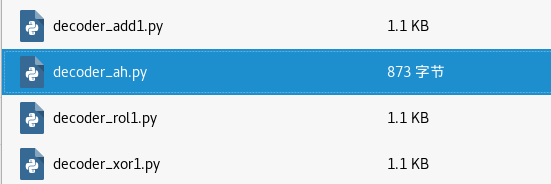

python oledump.py -s 15 -D decoder_ah.py 2.doc | more

- 之后再把数据导出来,保存为exe格式即可

python oledump.py -s 15 -D decoder_ah.py -d 2.doc >1.exe

搜索关注公众号[逆向小生],不定期更新逆向工程师需要掌握的技能,包括Windows和Android方面的逆向,还有作为一个逆向工程师的思维模式。

783

783

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?