查壳——无壳

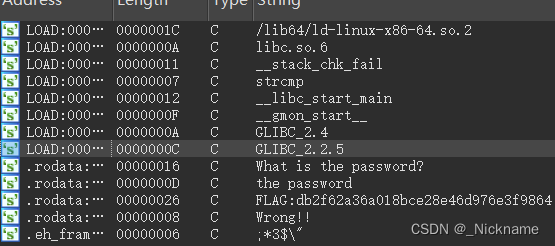

放IDA

一眼看见flag了,不可能这么简单吧

但是还是试一下

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s1[264]; // [rsp+10h] [rbp-110h] BYREF

unsigned __int64 v5; // [rsp+118h] [rbp-8h]

v5 = __readfsqword('(');

puts("What is the password?");

gets(s1);

if ( !strcmp(s1, "the password") )

puts("FLAG:db2f62a36a018bce28e46d976e3f9864");

else

puts("Wrong!!");

return 0;

}

FLAG:db2f62a36a018bce28e46d976e3f9864

果不其然

错了

然后我就狂想,狂试

结果,这XXXXXX出题人我XXXX

就是flag{}包着后面就行

文章描述了一个在IDA反汇编环境下,通过分析给定的C代码来寻找隐藏的flag的过程。程序要求用户输入特定的密码,提示错误和正确flag。作者尝试破解并揭示了解密技巧。

文章描述了一个在IDA反汇编环境下,通过分析给定的C代码来寻找隐藏的flag的过程。程序要求用户输入特定的密码,提示错误和正确flag。作者尝试破解并揭示了解密技巧。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?