题目链接:

https://adworld.xctf.org.cn/challenges/list

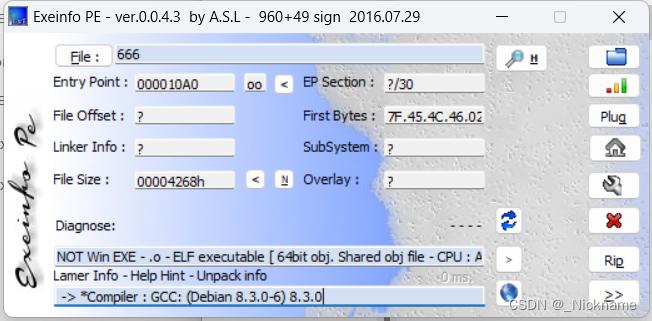

查壳

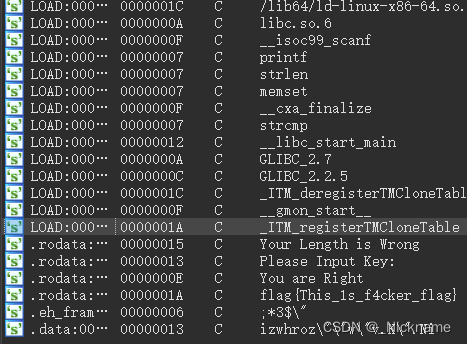

IDA

很轻松就找到关键信息

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s[240]; // [rsp+0h] [rbp-1E0h] BYREF

char v5[240]; // [rsp+F0h] [rbp-F0h] BYREF

memset(s, 0, 0x1EuLL);

printf("Please Input Key: ");

__isoc99_scanf("%s", v5);

encode(v5, (__int64)s);

if ( strlen(v5) == key )

{

if ( !strcmp(s, enflag) )

puts("You are Right");

else

puts("flag{This_1s_f4cker_flag}");

}

return 0;

}输入v5,然后基于v5encode出一个s,然后s跟enflag比较

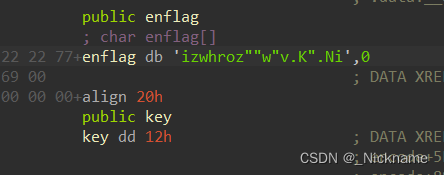

这是enflag的值

对了就好说

没对 (fucking falg)

关键就是encode了

我们根据encode

int __fastcall encode(const char *a1, __int64 a2)

{

char v3[104]; // [rsp+10h] [rbp-70h]

int v4; // [rsp+78h] [rbp-8h]

int i; // [rsp+7Ch] [rbp-4h] a1_flag

i = 0;

v4 = 0;

if ( strlen(a1) != key )

return puts("Your Length is Wrong");

for ( i = 0; i < key; i += 3 ) // key=18

{

v3[i + 64] = key ^ (a1[i] + 6);

v3[i + 33] = (a1[i + 1] - 6) ^ key;

v3[i + 2] = a1[i + 2] ^ 6 ^ key;

*(_BYTE *)(a2 + i) = v3[i + 64];

*(_BYTE *)(a2 + i + 1LL) = v3[i + 33];

*(_BYTE *)(a2 + i + 2LL) = v3[i + 2];

}

return a2; // a2=izwhroz""w"v.K".Ni

}a1就是v5

a2就是s,也是就是enflag

根据这个逻辑简单爆破就OK

s='izwhroz\"\"w\"v.K\".Ni'

key=18

flag=''

t=0

for i in range(0,18):

for j in range(20,128):

if(key^(j+6)==ord(s[t])):

flag+=chr(j)

break

t+=1

for j in range(20,128):

if(key^(j-6)==ord(s[t])):

flag+=chr(j)

break

t+=1

for j in range(4122):

if(key^6^j==ord(s[t])):

flag+=chr(j)

break

t+=1

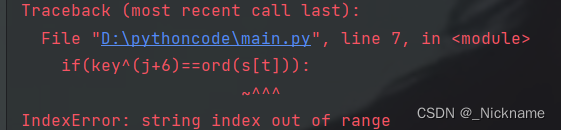

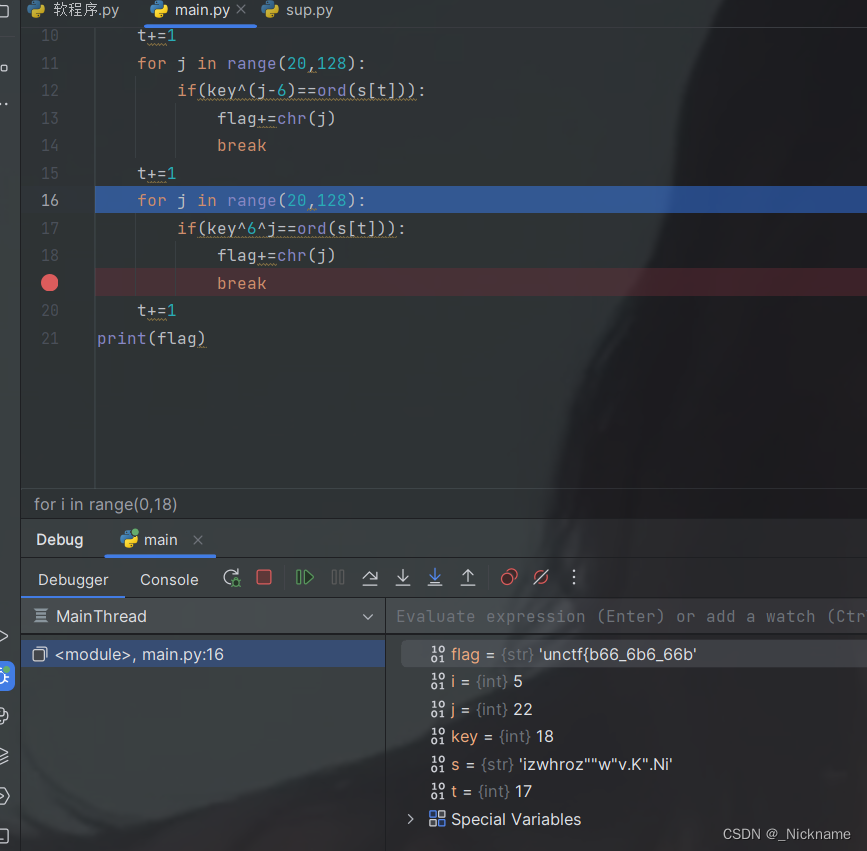

print(flag)不知道什么原因,这段代码会报错

但是奇人自有妙计

我通过debug找错误的时候,发现就是最后一个}报错,那还不简单

下班下班!

文章讲述了在IT安全挑战中,作者使用IDA工具分析C语言程序,通过encode函数的逻辑理解并实现字符爆破,寻找flag的过程,最后解决了一个因为代码错误导致的调试问题。

文章讲述了在IT安全挑战中,作者使用IDA工具分析C语言程序,通过encode函数的逻辑理解并实现字符爆破,寻找flag的过程,最后解决了一个因为代码错误导致的调试问题。

2245

2245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?