CNVD漏洞信息平台【加速乐】

https://github.com/Guapisansan/gpss_learn_reverse 代码在这里,会持续更新逆向案例

注意

免责声明: 此文档,以及脚本,仅用来对技术的学习与探讨,如有冒犯,请联系作者电话,微信13933566015进行删除,或在文章下方评论

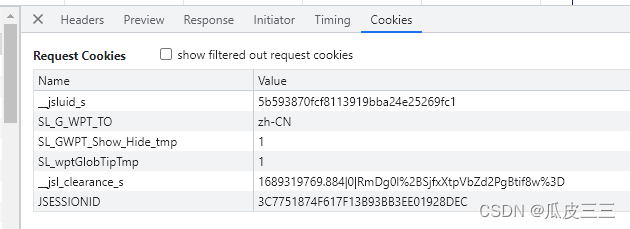

cnvd使用的产品是加速乐,通过cookie就可以看出来,经过测试 __jsl_clearance_s 才是需要搞的

分析流程

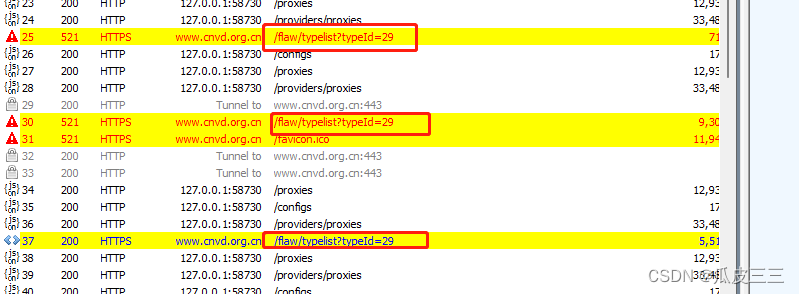

通过fiddle抓包可以看出,大概流程分为三部里面前两次 521 最后一次200出结果了

第一次请求

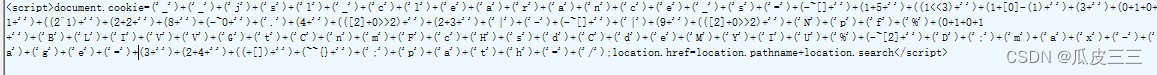

第一个请求的响应是一段 JS代码 生成 cookie ,可以通过模拟请求,将第一次cookie记录下来。

先复制到浏览器执行下来看看,

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-q4HyYatb-1689330836822)(doc_image/image-20230714164025816.png)]](https://i-blog.csdnimg.cn/blog_migrate/939d7bac1a6cd5c866ac13a7cc9dfbdf.png)

__jsl_clearance_s=1689323481.455|-1|95Npf%2BLIVVGtCnmFcHsdCdeMYIU%3D;

第二次请求

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-iyq4y16W-1689330836823)(doc_image/image-20230714163852045.png)]](https://i-blog.csdnimg.cn/blog_migrate/e4b78f262081d8514364c2bdbbb865fe.png)

这里的cookie用到了第一次请求出来的结果,并又生成了一段JS文本,将这段JS先保存到本地,进行观察,此代码是一段OB混淆的代码。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-r77GM6d0-1689330836823)(doc_image/image-20230714170851150.png)]](https://i-blog.csdnimg.cn/blog_migrate/0c507a470c003405346b26b0af40bd52.png)

能看出来是执行了go的方法,我们将此文件替换到浏览器,进行debugger,清除浏览器站点cookie,

然后刷新页面让页面debugger住,

然后进行hook cookie

(function () {

'use strict';

var cookieTemp = '';

Object.defineProperty(document, 'cookie', {

set: function (val) {

if (val.indexOf('__jsl_clearance_s') != -1) {

debugger;

}

console.log('Hook捕获到cookie设置->', val);

cookieTemp = val;

return val;

},

get: function () {

return cookieTemp;

},

});

})();

输入hook代码之后,放断点,使hook生效,

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JSbVXCn1-1689330836824)(doc_image/image-20230714171356198.png)]](https://i-blog.csdnimg.cn/blog_migrate/03f9268ec6538b34f7d697fa20774254.png)

之后可以进行跟栈,找到set cookie的地方

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-urKZ8cQq-1689330836825)(doc_image/image-20230714171432168.png)]](https://i-blog.csdnimg.cn/blog_migrate/04f7c402ba6b711d3580825b718d0c01.png)

之后可以对此代码,进行拆解分析。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vl1uUvJ6-1689330836826)(doc_image/image-20230714171821433.png)]](https://i-blog.csdnimg.cn/blog_migrate/8cceb3cdc63c061564521d23cdd545b1.png)

拆解完,可看到此处是我们要找的cookie值,在回到代码中查看出处,进行搜索 _0x1af4d8

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-IbklvjFv-1689330836827)(doc_image/image-20230714171916445.png)]](https://i-blog.csdnimg.cn/blog_migrate/1a0a034eda91ff6797908fcd44d5362e.png)

最近的就在上面,在此处下断。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-IIqNVGkb-1689330836827)(doc_image/image-20230714172035790.png)]](https://i-blog.csdnimg.cn/blog_migrate/1aa7fef6dcec95205fd3f655e3d9b36b.png)

这里可以看到 _0x215184是一个函数,他有两个参数,这两个参数都来源于_0x342200

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-aS59mUN6-1689330836829)(doc_image/image-20230714172121381.png)]](https://i-blog.csdnimg.cn/blog_migrate/a5caff57ccdb3ed64a3a57be1afca400.png)

而这个0x342200,则是此段代码go函数中的入参

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vps9g0Nv-1689330836829)(doc_image/image-20230714172203336.png)]](https://i-blog.csdnimg.cn/blog_migrate/4f4a74553d57128ee678fb908cefaa6e.png)

只要把这段代码跑起来就可以实现了,可以只扣出0x215184函数,我选择全粘下来,因为本来代码函数也就不多,用node独立实现一下。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DhAHINs3-1689330836830)(doc_image/image-20230714172401248.png)]](https://i-blog.csdnimg.cn/blog_migrate/dc281d25b16aa6c3afc0215d76fd5192.png)

直接运行 缺少 window对象,进行环境补充 window = {}写到代码最上方,再次执行

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-776KSFk2-1689330836832)(doc_image/image-20230714172502161.png)]](https://i-blog.csdnimg.cn/blog_migrate/d04eb09c2c6ac9da4fb42cd14dacabb9.png)

缺少 userAgent,debugger到此处查看原因

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-cOFyZ6pV-1689330836833)(doc_image/image-20230714172639291.png)]](https://i-blog.csdnimg.cn/blog_migrate/97efba850d185be8f1a7c7e4773a6f62.png)

此处可以看出我们补充的window对象缺少 navigator 和 userAgent,这里再补一下 UA随便给的。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YU1kBF5c-1689330836833)(doc_image/image-20230714172755787.png)]](https://i-blog.csdnimg.cn/blog_migrate/e2d15d11dcac81cf9afc5ec53ba8a1a2.png)

补完之后继续执行,缺少document 还是一样补,

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Lei0RC1V-1689330836834)(doc_image/image-20230714172838294.png)]](https://i-blog.csdnimg.cn/blog_migrate/d298a2d5fa6debeaf49b0eec5b9788f1.png)

补完之后继续执行,

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sKo0jxNj-1689330836835)(doc_image/image-20230714172943950.png)]](https://i-blog.csdnimg.cn/blog_migrate/76e5c8c9eac71fb6b1cc89a4dc7a97ba.png)

继续补…

补完之后location之后执行就不报错了。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-jPEwXjf8-1689330836835)(doc_image/image-20230714173052702.png)]](https://i-blog.csdnimg.cn/blog_migrate/e03522e5d3458231791d39c71a552cb0.png)

在此处打印一下。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Cu2pTJ12-1689330836836)(doc_image/image-20230714173108288.png)]](https://i-blog.csdnimg.cn/blog_migrate/08bba0ec8ad15ec26f2f59509d8197fe.png)

成功拿到结果,经验证这个可以用,通过python request,模拟这个流程即可。

第三次请求

将请求二中cookie拿到,可以直接用,接下来就是用python实现这个流程。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6Y6LlcBW-1689330836837)(doc_image/image-20230714173432109.png)]](https://i-blog.csdnimg.cn/blog_migrate/1d22df1da1e385cb65836c5847f9cbce.png)

此处可以顺利拿到结果,证明整个流程已经通了。

第三次请求

将请求二中cookie拿到,可以直接用,接下来就是用python实现这个流程。

![[外链图片转存中...(img-6Y6LlcBW-1689330836837)]](https://i-blog.csdnimg.cn/blog_migrate/8f68eb986015ef2213514e08b01ffed5.png)

此处可以顺利拿到结果,证明整个流程已经通了。

总结:

这个cnvd站点 包含 sha1, sha256,md5,这三种加密流程基本一样所以项目中有3个js文件。 cnvd此网站,正常用户都需要如果点快了,会对其进行限流以及封ip行为,不要对网站进行攻击以及高并发爬取。

1863

1863

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?