着网络技术的快速发展,以太网环境中的安全威胁日益增多,其中动态主机配置协议(DHCP)欺骗和地址解析协议典型的网络层攻击手段。攻击者通过伪造网络服务(如DHCP服务器、DNS服务器),可导致合法用户被重定向至恶意服务器,造成数据泄露、钓鱼攻击等严重后果。

DHCP欺骗攻击原理:攻击者伪造DHCP服务器,向客户端分配恶意网关和DNS地址,劫持用户流量。

防御机制配置:通过交换机的DHCP Snooping功能限制合法DHCP服务范围,保障网络通信安全。

1、DHCP开启

按照拓扑图连线并配置,使得PC1及PC2能够通过DHCP自动获取网络信息,并能够使用域名www.a.com访问Web服务器。

实验步骤(在配置DHCP前,先使用静态路由连通网络,删除后再试一下使用动态路由连通网络):

静态路由:

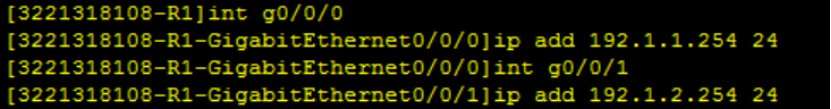

R1:

![]()

![]() R2:

R2:

静态路由配置成功

静态路由配置成功

动态路由配置:

DHCP:

在命令行输入ipconfig可知已自动分配

将伪造的DHCP服务器接入交换机SW1,将其本地域名服务器地址设置为伪造的域名服务器的IP地址192.1.2.2。实施DHCP欺骗,使得PC1及PC2从伪造的DHCP服务器获取网络信息,从而通过伪造的DNS服务器完成域名www.a.com的解析过程,得到伪造的Web服务器的IP地址,从而导致访问到伪造的Web服务器。

- 完成交换机防御DHCP欺骗攻击功能的配置过程,使得PC1和PC2只能从DHCP服务器获取网络信息。为了防止各个PC从伪造的DHCP服务器获取网络信息,启动交换机SW1的DHCP侦听功能,只将SW1连接路由器R1的端口设置为信任端口。

2.DHCP欺骗

forged DHCP Server:

PC1刷新显示欺骗成功

3.DHCP防御

SW1:

先在交换机开启全局DHCP功能再在对应端口配置信任模式

防御成功

通过DHCP Snooping的信任端口机制,PC只能从合法DHCP服务器获取网络配置,彻底阻断了攻击者通过伪造DHCP服务器发起的钓鱼攻击和DNS劫持.

6716

6716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?