上次打了bugku的第一个靶场,这次来打第二个

一、打开给的网站

二、使用指纹识别插件发现是typecho博客cms

三、网上爆出的install.php反序列化漏洞

四、我这里直接使用goby的poc

五、成功写入shell

六、在根目录下发现第一个flag文件

七、在网站根目录发现数据库配置文件

八、使用蚁剑自带的工具进行连接获取第二个flag

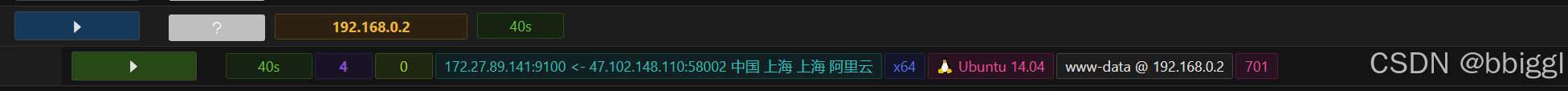

九、直接反弹shell到vps中

十、上传fscan扫描内网发现192.168.0.3存在网站

十一、发现有个登录框

十二、在前端js文件处存在flag文件

十三、在登录框的响应头处提示访问source.zip文件

十四、发现是网站源码文件,进行代码审计

十五、发现该网站使用了有漏洞的log4j组件

十六、使用logger搜索,发现在用户名错误时有可控参数user

十七、在vps中使用jndi

(Build in JDK whose trustURLCodebase is false and have Tomcat 8+ or SpringBoot 1.2.x+ in classpath)我用ldap时候用这个就可以反弹成功

十八、反弹shell成功

十九、在根目录和root目录下存在flag,或者在环境变量中也有

二十、发现存在第二层内网

二十一、反弹shell,添加内网路由

二十二、使用fscan进行内网探测,发现192.168.1.3是公司的git仓库

二十三、使用git下载默认的获得flag,可以用gitee上面搭建webshell的仓库来下载,速度快点

二十四、在根目录发现flag

源码

<html>

<head>

<meta charset="utf-8">

<title>乙公司Git仓库</title>

</head>

<body>

<p>乙公司Git仓库</p>

<form method="post">

<label for="repourl">Repository’s clone URL</label><br>

<input id="repourl" type="input" name="repourl" placeholder="https://github.com/bugku/BWVS.git" style="width: 400px;height: 30px;margin-bottom: 10px;margin-top: 10px;"><br/>

<input type="submit" value="Submit" />

</form>

<p>注意:可以使用自己的服务器。</p>

<?php

if (isset($_REQUEST['repourl']) && !empty($_REQUEST['repourl'])) {

$repourl = escapeshellarg($_REQUEST['repourl']);

@chdir("/var/www/html/repos/");

shell_exec("git clone --recursive $repourl");

echo 'See your project at: <a href="/repos">Repos</a>';

}

?>

</body>

</html>

二十五、发现存在三层内网

二十六、上传fscan进行内网探测

二十七、使用kali中的ftp直接连接在当前目录和根目录都有flag,有提示的

最后这个是大概的图,搭建了三层内网穿透,这个靶场还是不错的

509

509

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?