被偷走的文件

一黑客入侵了某公司盗取了重要的机密文件,还好管理员记录了文件被盗走时的流量,请分析该流量,分析出该黑客盗走了什么文件。 注意:得到的 flag 请包上 flag{} 提交

foremost

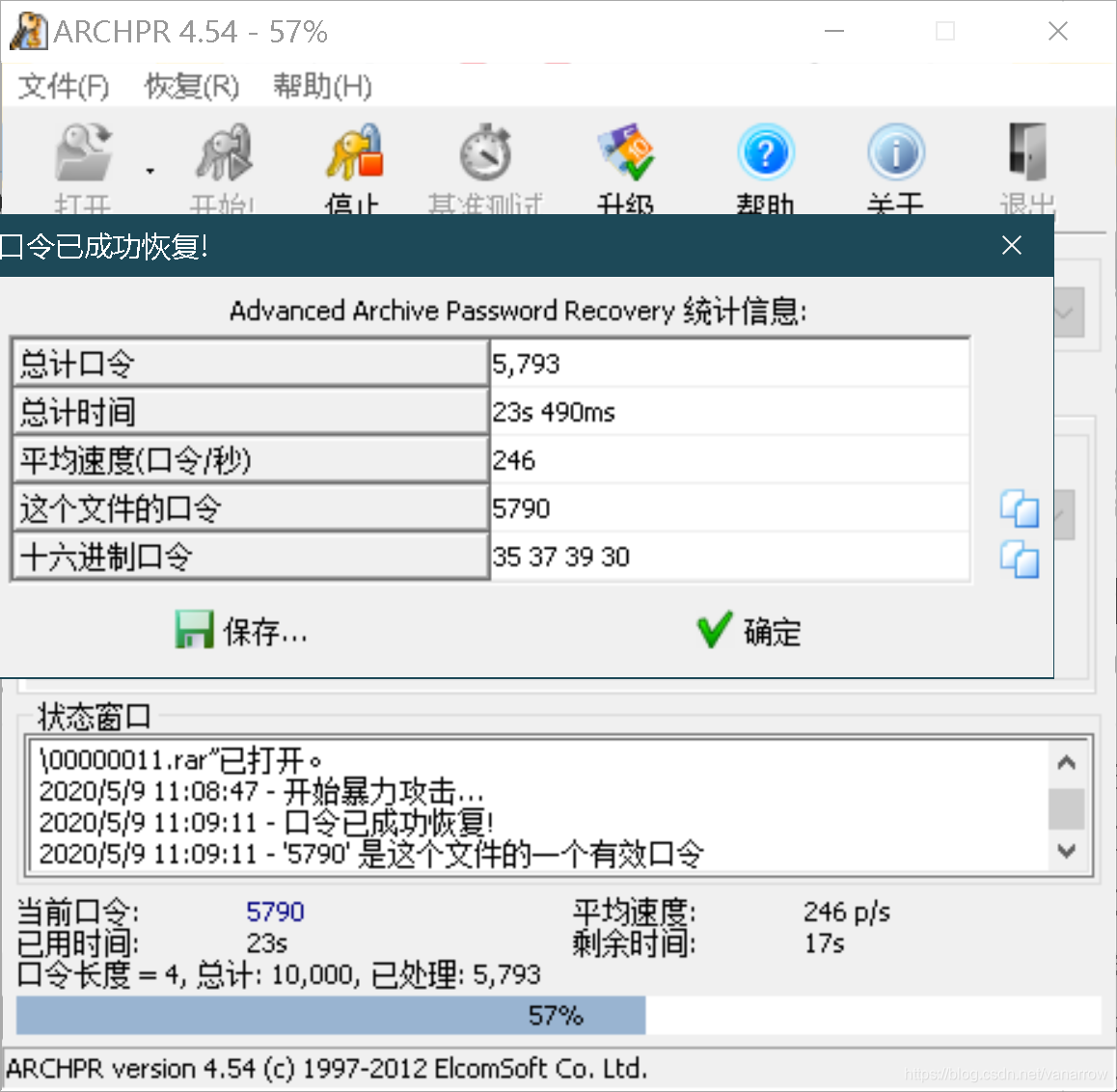

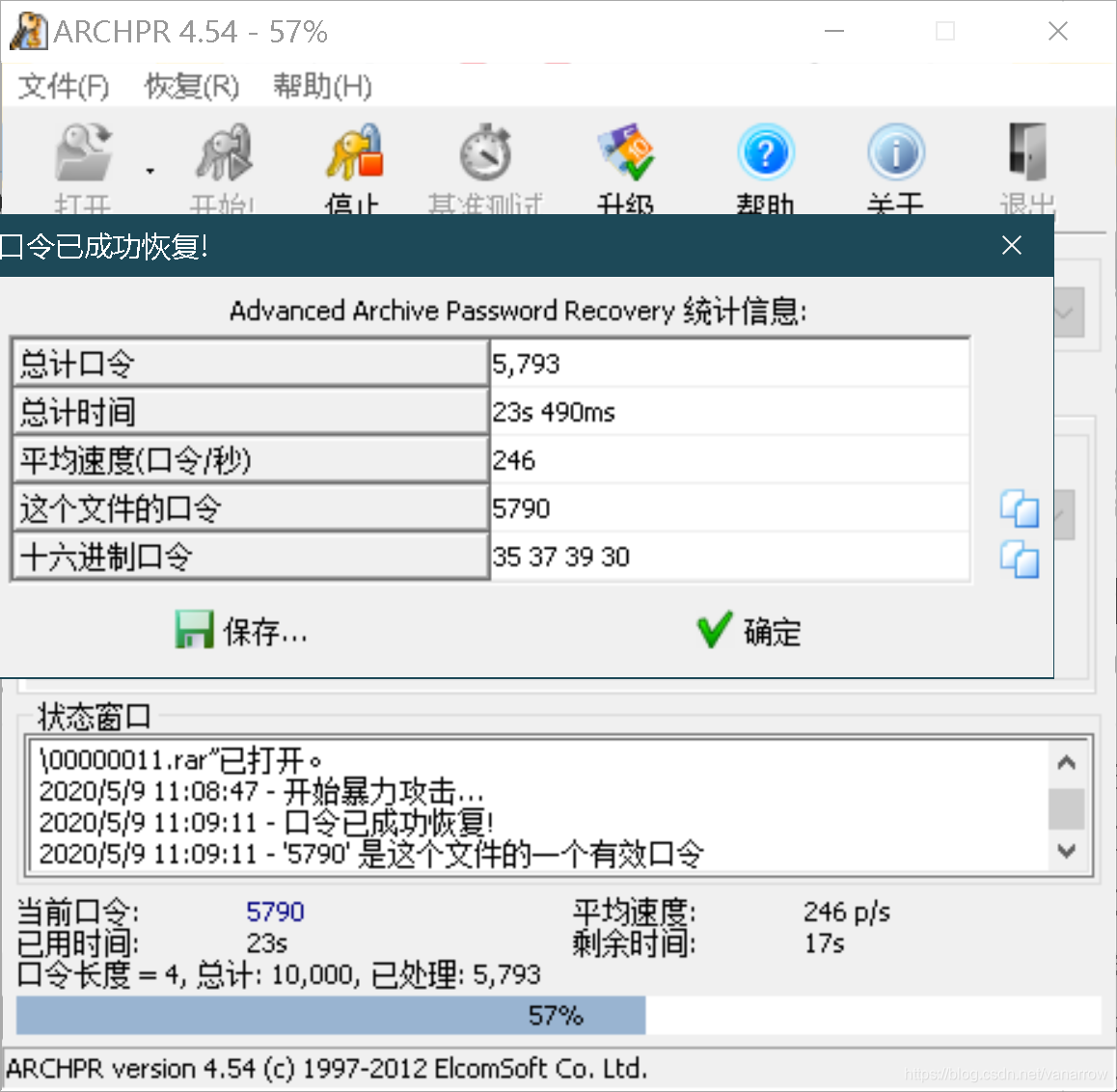

解压密码

解压密码

5790

flag{6fe99a5d03fb01f833ec3caa80358fa3}

一名黑客侵入公司系统,盗取了重要机密文件。管理员通过分析网络流量,试图找出被窃取的文件类型及内容。使用foremost工具进行深入分析,最终定位到黑客所盗取的特定文件。

一名黑客侵入公司系统,盗取了重要机密文件。管理员通过分析网络流量,试图找出被窃取的文件类型及内容。使用foremost工具进行深入分析,最终定位到黑客所盗取的特定文件。

被偷走的文件

一黑客入侵了某公司盗取了重要的机密文件,还好管理员记录了文件被盗走时的流量,请分析该流量,分析出该黑客盗走了什么文件。 注意:得到的 flag 请包上 flag{} 提交

foremost

解压密码

解压密码

5790

flag{6fe99a5d03fb01f833ec3caa80358fa3}

6442

6442

667

667

1051

1051

630

630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?