红包题 九阴真经

解压之后打开图片是

binwalk 真的是个图片 foremost 也分不出什么

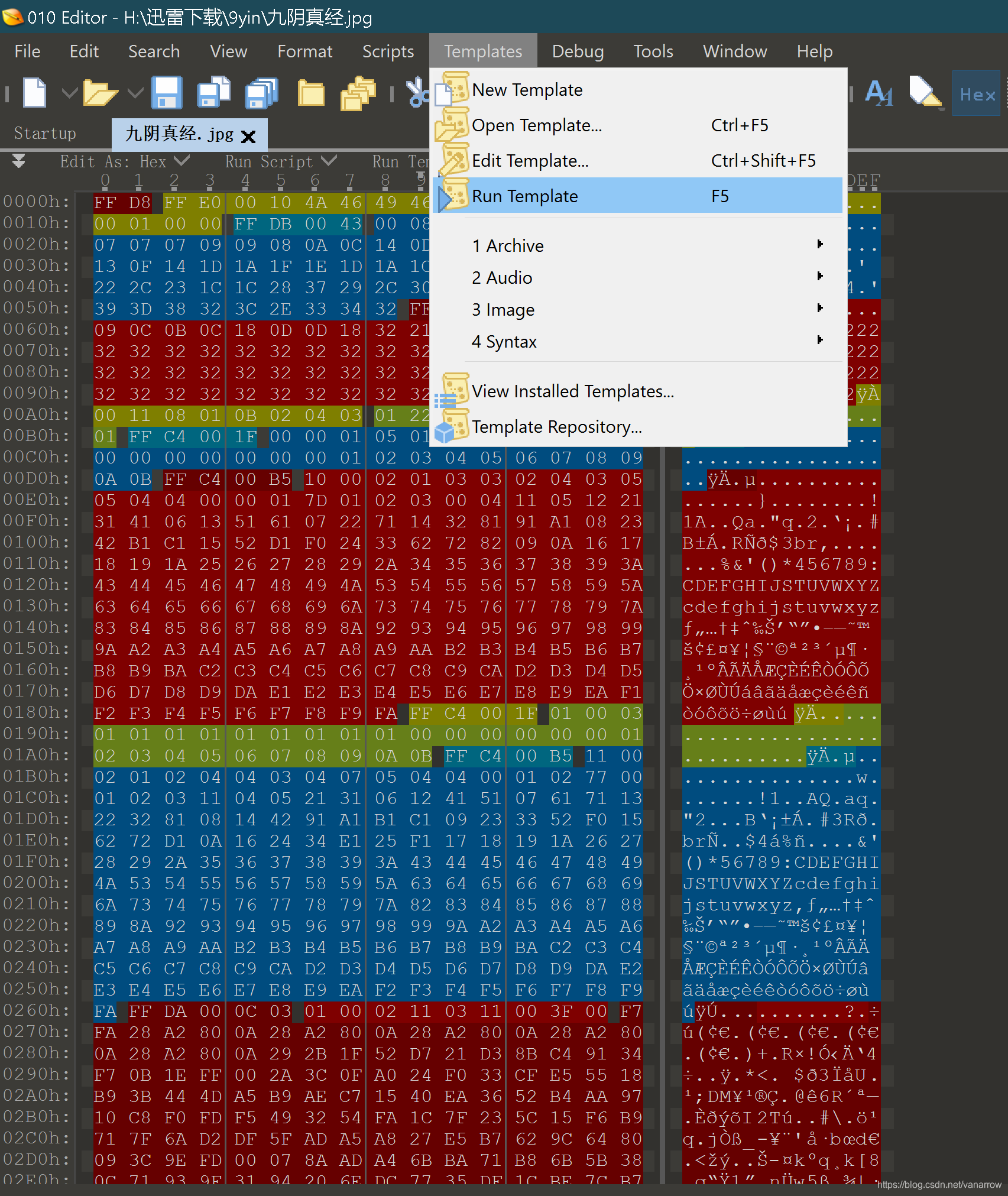

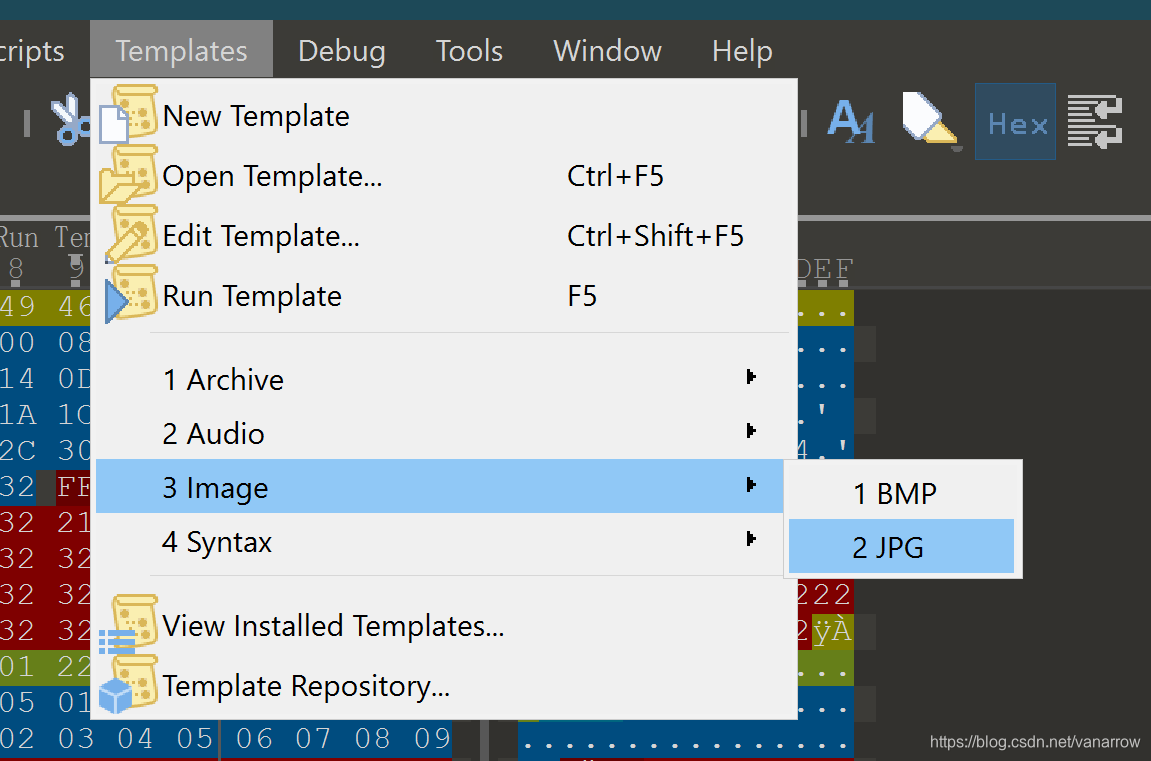

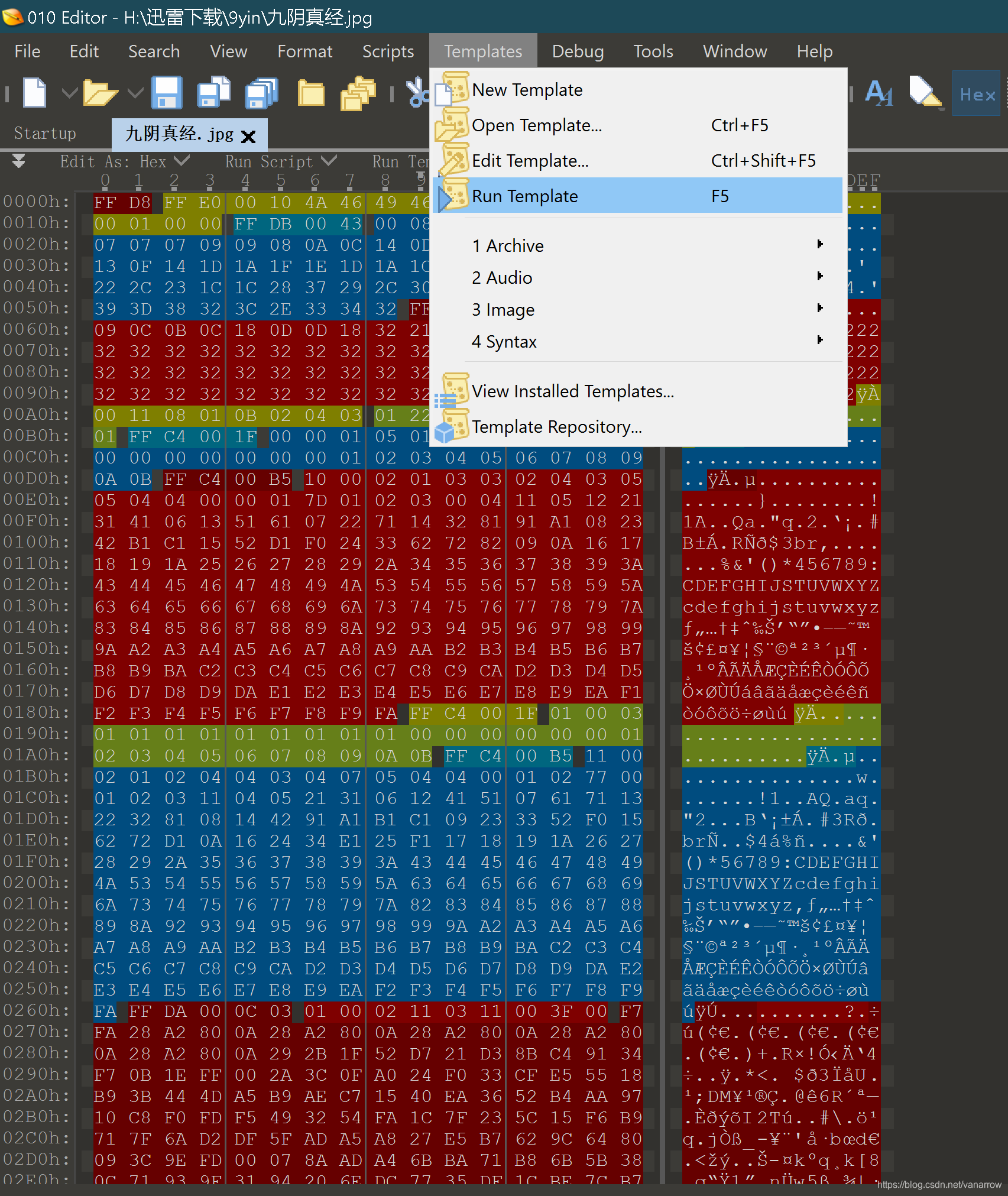

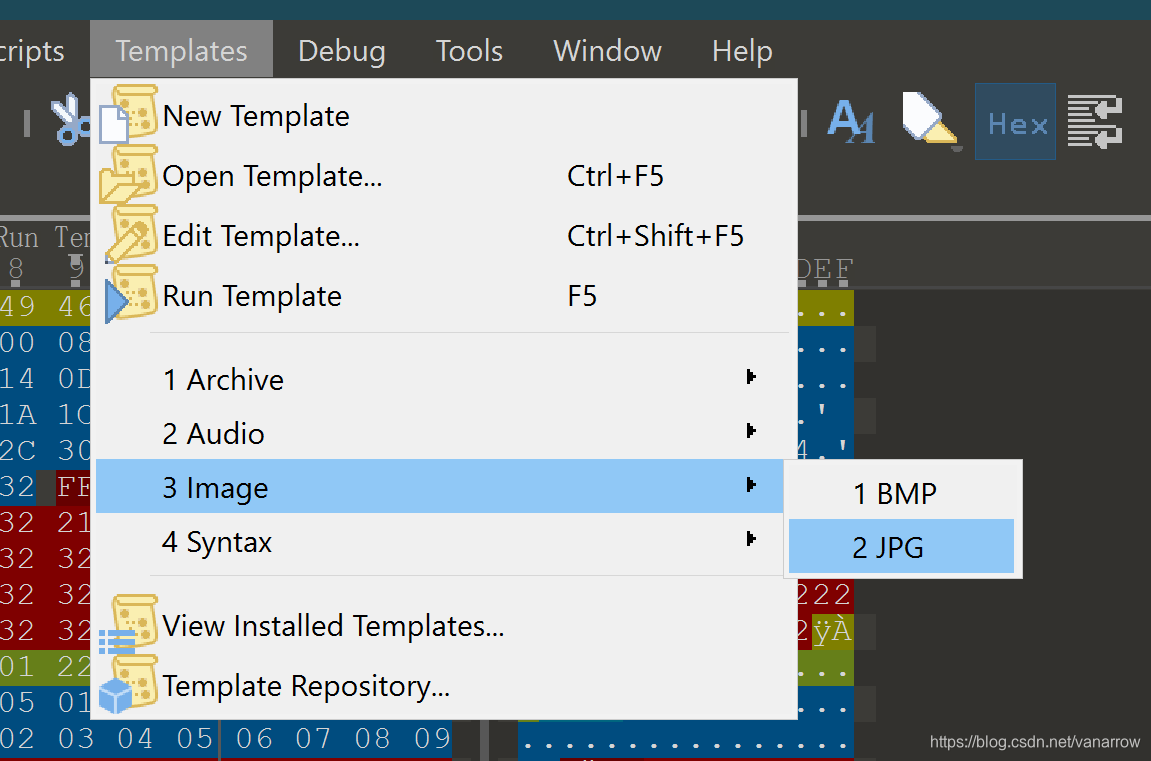

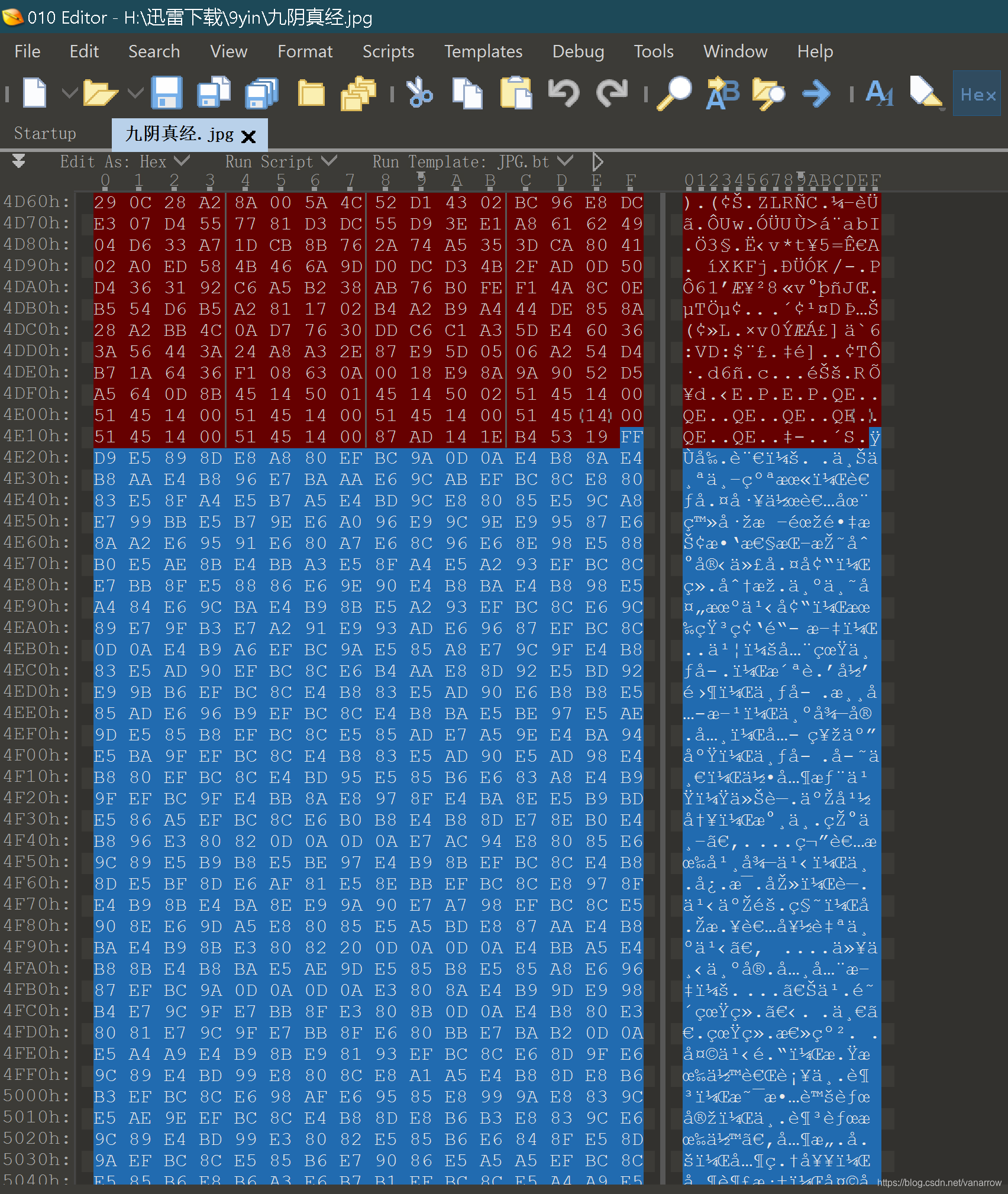

进010winhex分析

有的小伙伴蹦不出来这个彩色界面,是缺少这个模板,我点进去就提示有个模板可以安装使用,我没注意就点了install

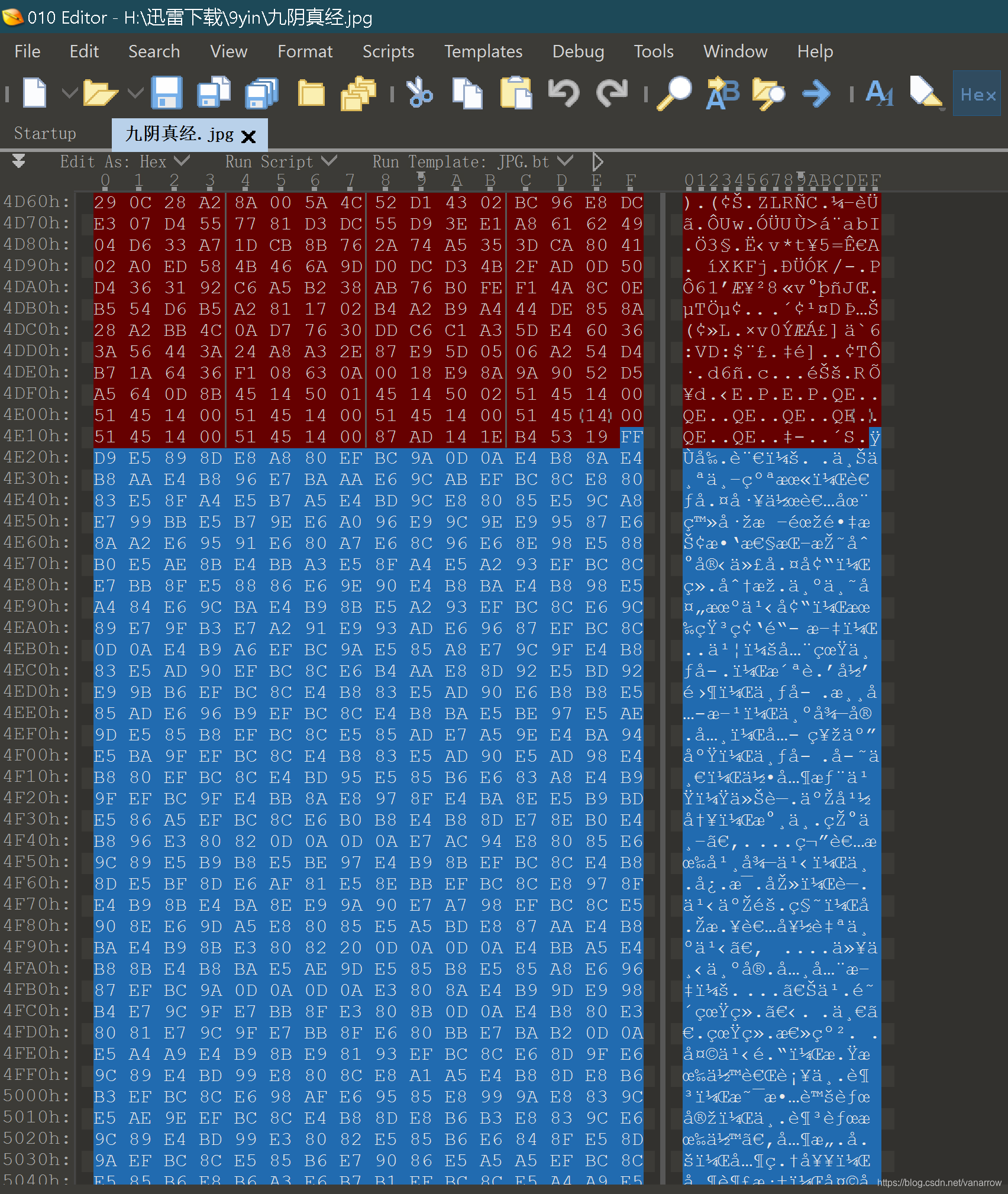

从这里到尾部的全部提取,可以

1.选取头,尾,自动选,或者

2.一直拖呀拖呀拖到底

右键选择,保存选区,存个叫1.txt的东西

本文详细解析了CTF竞赛中的红包题“九阴真经”和“葵花宝典”,通过binwalk、foremost、010winhex等工具分析图片文件,利用Notepad++和ASCII码对照表提取flag,为参赛者提供了实用的技术指导。

本文详细解析了CTF竞赛中的红包题“九阴真经”和“葵花宝典”,通过binwalk、foremost、010winhex等工具分析图片文件,利用Notepad++和ASCII码对照表提取flag,为参赛者提供了实用的技术指导。

有的小伙伴蹦不出来这个彩色界面,是缺少这个模板,我点进去就提示有个模板可以安装使用,我没注意就点了install

从这里到尾部的全部提取,可以

1.选取头,尾,自动选,或者

2.一直拖呀拖呀拖到底

右键选择,保存选区,存个叫1.txt的东西

1330

1330

445

445

1278

1278

1281

1281

1203

1203

1029

1029

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?