简介

靶机:BaseMe

难度:简单

参考wp:https://www.freebuf.com/articles/web/332306.html

本地环境

kali(2024): 192.168.194.9

靶机:192.168.194.13

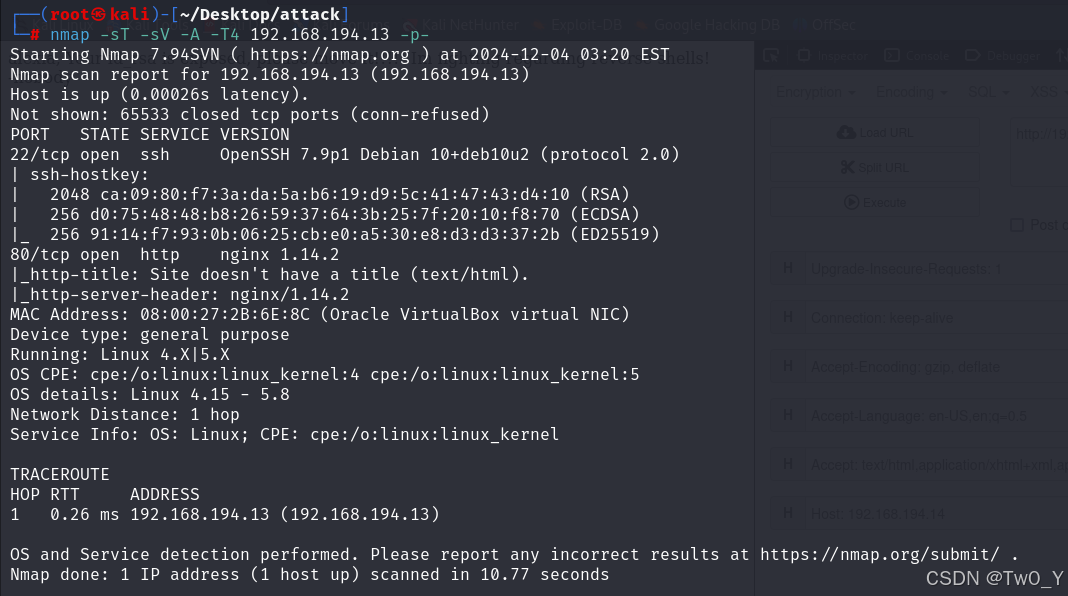

扫描

常规nmap起手,nmap -sT -sV -A -T4 192.168.194.13 -p-

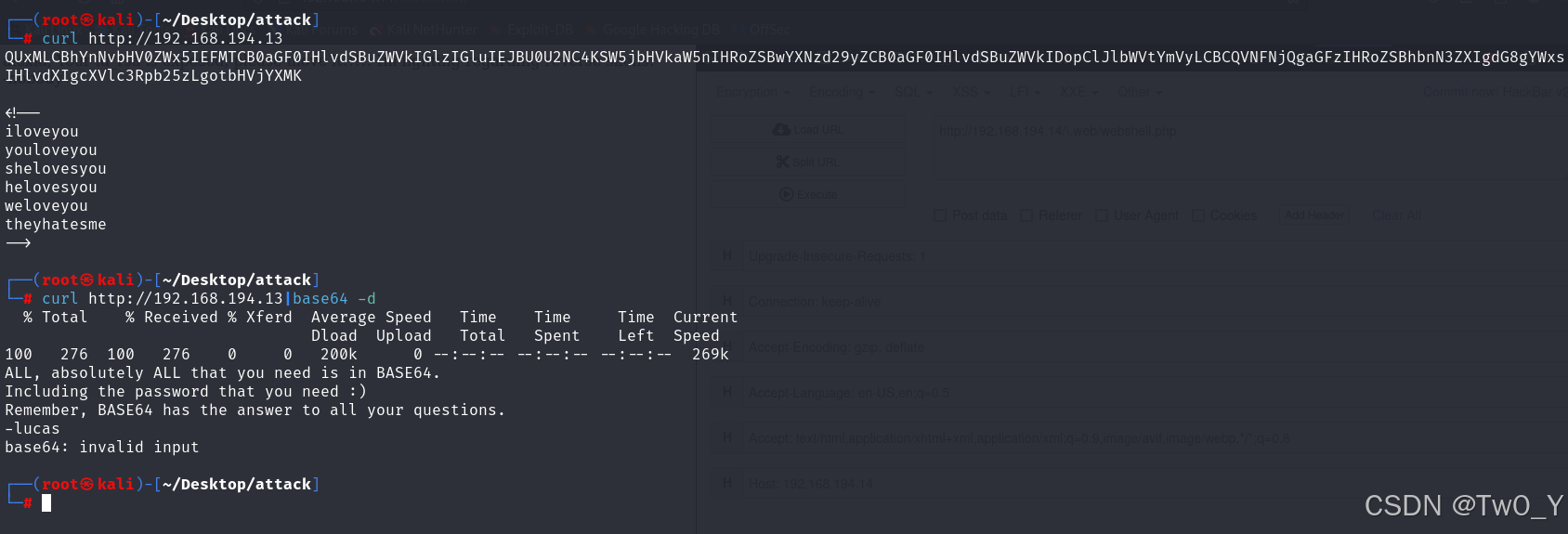

开启的服务有22端口的ssh和80端口的web服务,访问web服务。首先尝试base64编码解密curl http://192.168.194.13|base64 -d,看到提示,说我们需要的所有东西包括密码都需要base64编码。同时,看到了用户名lucas。

接着尝试扫一波目录,注意,需要先用base64加密路径。

先创建一个base加密的字典

#!/bin/bash

for i in

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1067

1067

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?