在网络安全和编程开发领域,php webshell下载是一个比较重要的话题,无论是从安全防护角度想要防范恶意的webshell下载攻击,还是从特殊开发需求的角度看(当然这里要确保合法合规的应用场景)。今天我就拿我之前参与的一个大型Web项目安全维护项目来说说这里面的门道。

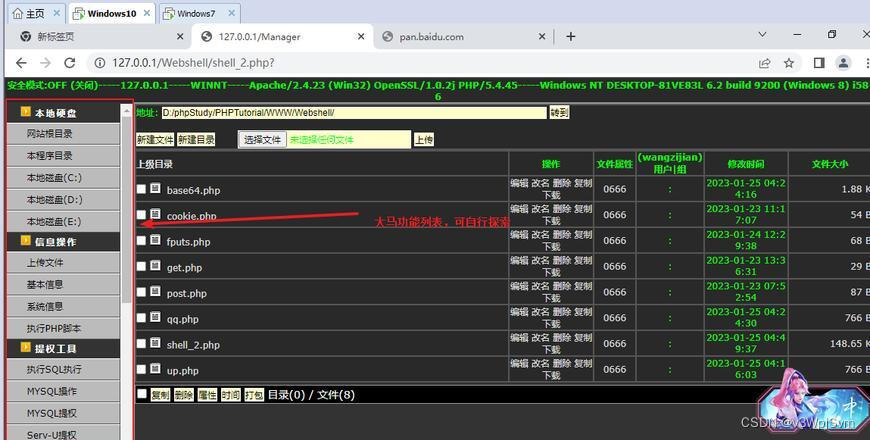

咱们得搞清楚,什么是php webshell?简单来说,php webshell是一种以php脚本形式存在的“后门”程序,它可以让攻击者在服务器上执行命令或者获取服务器关键信息等恶意操作。如果被非法使用者获取到这种下载通道,那可就大事不妙了。

合法场景下的类似功能模拟(用于漏洞检测等)

就拿我那个Web项目安全维护来说,我们需要模拟类似webshell下载行为来检测web应用中是否存在有可能被利用的漏洞。我们构建了一个检测系统,部分代码可能像这样。

//先假设一个简单的与服务器交互函数,类似用于测试是否存在漏洞能够进行非法下载等操作,这里只是模拟思路

function testDownload($url) {

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$output = curl_exec($ch);

if ($output === false) {

echo "Curl Error: ". curl_error($ch);

}

curl_close($ch);

//这里可以根据返回的内容进一步分析是否存在类似webshell下载相关的漏洞特征,比如特定的脚本代码段

return $output;

}

在这个函数中,如果不做好安全限制,很容易被恶意构造的$url利用,比如说一个恶意构建的$url 指向被攻击者植入了恶意webshell的资源并且利用你这个函数去下载。

这里可能遇到的问题是,可能会碰权限问题,比如说服务器上某些文件夹有严格的访问权限限制,在测试时候可能会返回权限不足的错误。这时候你得和服务器管理员或者权限管理模块协调,看是否能适当放宽访问权限用于漏洞检测这个合法目的。

常见的php webshell下载方式与防范(从攻击与防御角度介绍)

在实际的网络攻击场景中,攻击者若想下载php webshell,一种常见的方式是利用网站的某些文件上传漏洞。比如说,很多网站有用户头像上传功能或者文件分享功能。如果在代码中对于上传文件的类型检测、目录限制等做得不好,攻击者可能上传一个伪装成正常文件类型(例如修改文件扩展名)的php webshell。

像下面这样的文件上传代码如果乱写就很危险:

<?php

if ($_FILES["file"]["error"] > 0) {

echo "Error: ". $_FILES["file"]["error"]. "

";

} else {

move_uploaded_file($_FILES["file"]["tmp_name"], "/uploads/". $_FILES["file"]["name"]);

//这里没有对文件类型进行严格检测

echo "File uploaded successfully.";

}

?>

这里只简单地对文件上传是否成功进行了判断,而没有去检测文件是否是合法的类型。如果攻击者将一个php webshell文件修改成.jpg之类的文件名,然后利用这个漏洞上传到服务器的 /uploads/ 目录下,下一步就可能尝试从这个位置下载这个webshell到自己的本地机器进行恶意利用。

对于这种情况的防范,我们应该在上传文件代码中引入严格的文件类型检测。比如:

<?php

$allowedExts = array("jpg", "jpeg", "png", "gif");

$temp = explode(".", $_FILES["file"]["name"]);

$extension = end($temp);

if (( $_FILES["file"]["error"] > 0) ||!in_array($extension, $allowedExts)) {

echo "Error: Invalid file type";

} else {

}

?>

这样就可以避免大多数简单的通过文件上传漏洞来部署webshell再进行下载的攻击。

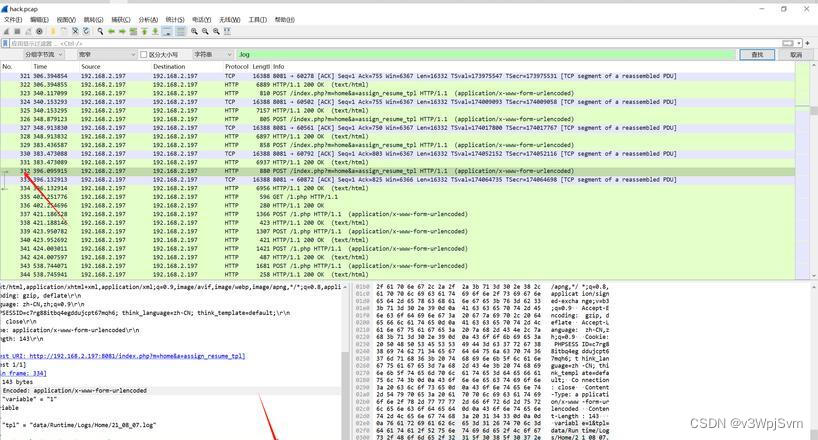

另外一种可能涉及到php webshell下载的方式是通过SQL注入漏洞。假设我们有这样一个简单的登录php脚本:

<?php

$conn = mysqli_connect("localhost", "username", "password", "database");

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT FROM users WHERE username = '$username' AND password = '$password'";

$result = mysqli_query($conn, $sql);

if (mysqli_num_rows($result) > 0) {

//登录成功后的处理逻辑

} else {

echo "Login failed";

}

mysqli_close($conn);

?>

如果这里没有对输入的内容进行足够的过滤,攻击者就可能输入恶意的SQL语句来操纵查询,进而可能获得数据库里存储的重要信息,包括可能的文件路径等内容,如果这些内容指向了一个隐藏在网站中的webshell,就能够为下载这个webshell做好铺垫。

对于这种SQL注入漏洞防范,要对输入进行严格的过滤和验证,例如使用预编译语句:

<?php

$username = mysqli_real_escape_string($conn, $_POST['username']);

$password = mysqli_real_escape_string($conn, $_POST['password']);

$sql = "SELECT FROM users WHERE username =? AND password =?";

$stmt = mysqli_prepare($conn, $sql);

mysqli_stmt_bind_param($stmt, "ss", $username, $password);

mysqli_stmt_execute($stmt);

$result = mysqli_stmt_get_result($stmt);

} else {

}

?>

在安全环境下实现类似php webshell下载的合法操作(例如开发调试场景)

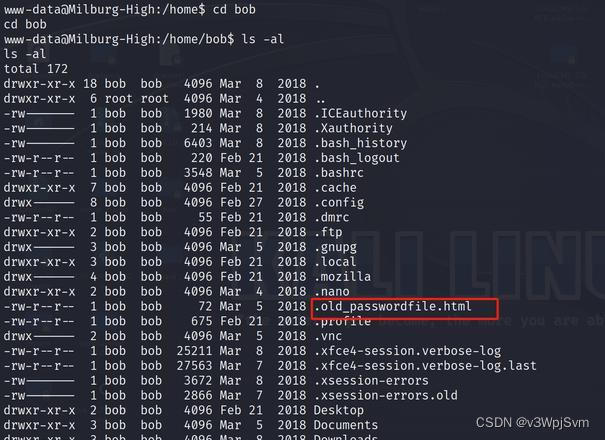

有时候在开发和调试环境中,我们可能想要从服务器“下载”一些特定的脚本或者代码片段到本地进行分析,这里和非法的webshell下载完全不一样的是,这是在我们可控的安全边界内进行的操作。

例如我们开发了一个比较复杂的php应用,其中有一部分脚本文件因为某些特殊原因存放在服务器的某个保护目录,可能只有通过命令行或者特定的权限才能访问到,在我们进行本地开发调试的时候,可能就需要将其下载到本地来查看代码结构或者找出错误。

我们假设服务器有一个文件存储的API,我们可以用下面的代码从服务器获取一个php脚本文件:

<?php

$file_path = "/protected/scripts/script.php";

$server_api_url = "http://server.example.com/api/files/download?path=". urlencode($file_path);

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $server_api_url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$result = curl_exec($ch);

if ($result === false) {

echo "Curl Error: ". curl_error($ch);

} else {

file_put_contents($local_file_path, $result);

}

curl_close($ch);

?>

这里可能会出现的问题就是,如果在开发环境中,网络设置不稳定,可能导致curl操作失败。这时候我们可能需要检查网络连接、代理设置等内容。比如说,如果开发环境是在一个公司的内部网络,可能有防火墙限制了某些端口或者IP的访问,我们就得和网络管理员协调,确保我们使用的端口和IP访问权限能够满足从服务器下载文件(这里是合法的类webshell调试下载操作)的需求。

php webshell下载对于网络安全法规的挑战与合规性自我检查

我们必须清楚,在任何国家或地区,开展非法的php webshell下载或者利用php webshell进行恶意攻击都是严重违反网络安全法规的行为。从企业方面来说,即使自身企业内部没有进行恶意的webshell利用,但如果服务器被检测到存在容易被利用来下载webshell的漏洞,那也会面临监管部门的处罚等风险。

所以在企业网络安全管理中,要定期进行自我检查。例如对于开发代码中的文件上传、SQL注入防范等相关机制要时常评估其有效性。可以借助第三方的网络安全审计工具,这一点,大家可以到http://www.ucaiyun.com/去查看相关的网络安全审计产品或者服务资源,他们提供了一些比较专业的安全审计工具和方案,对比自己企业的代码,看看是不是符合安全标准。

同时,对于网站的日常运营情况也要进行监控。如果发现有异常的流量或者文件活动,比如某个文件频繁被下载且下载来源可疑,就要立刻进行调查。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?