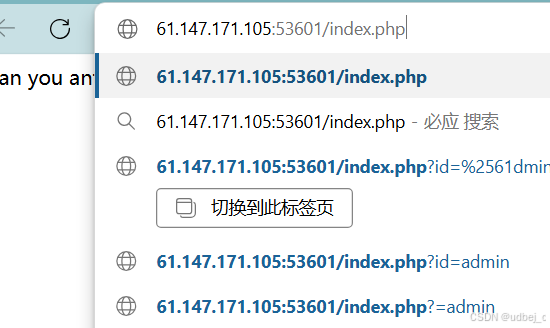

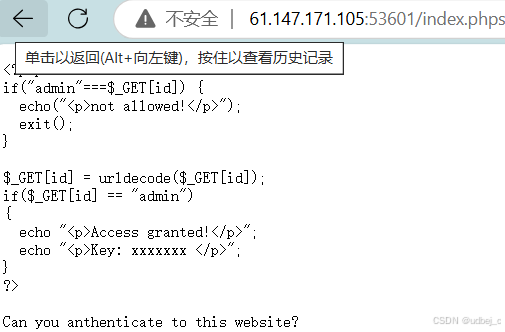

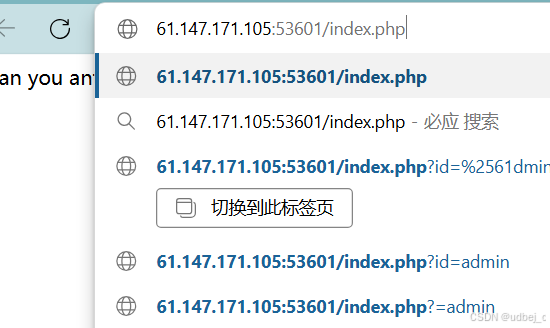

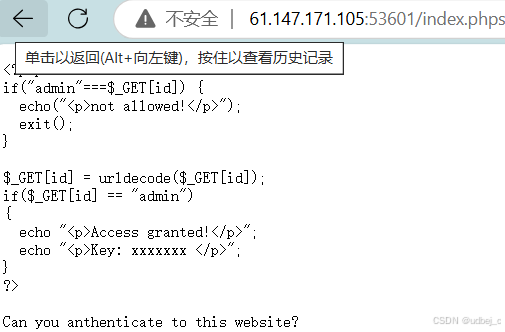

1:在网址后面加/index.php,无响应,改为/index.phps,url自动解码

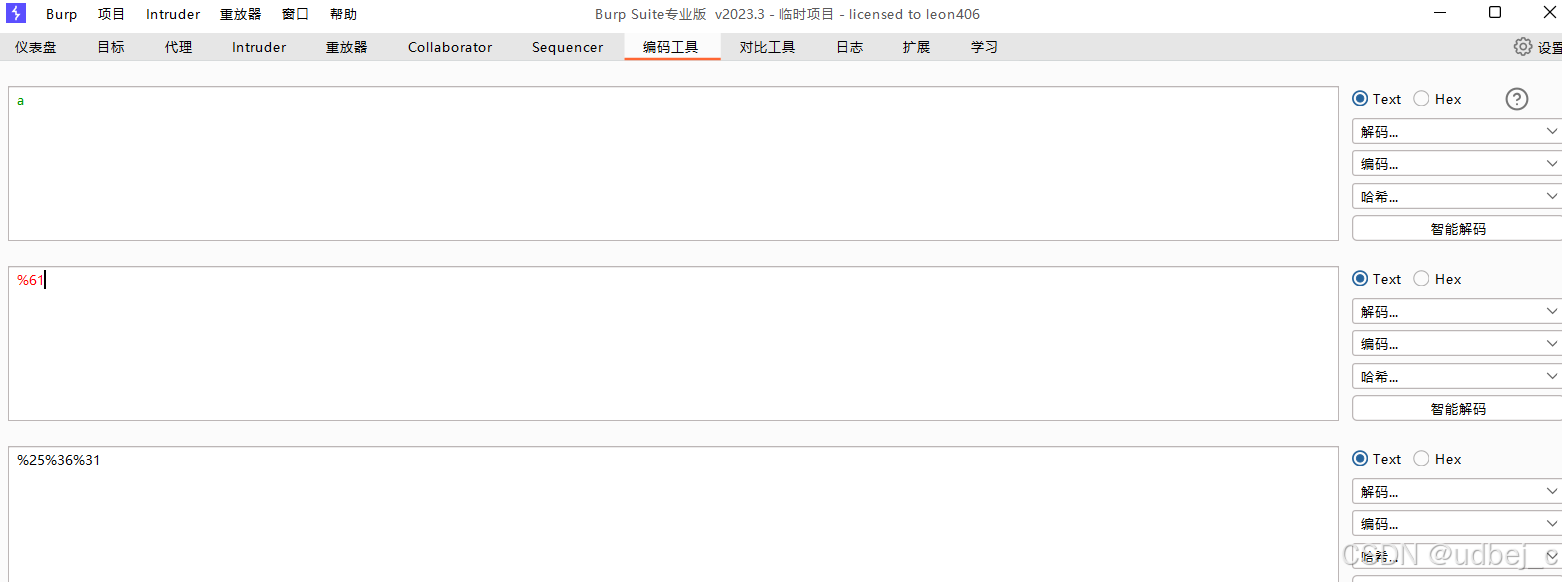

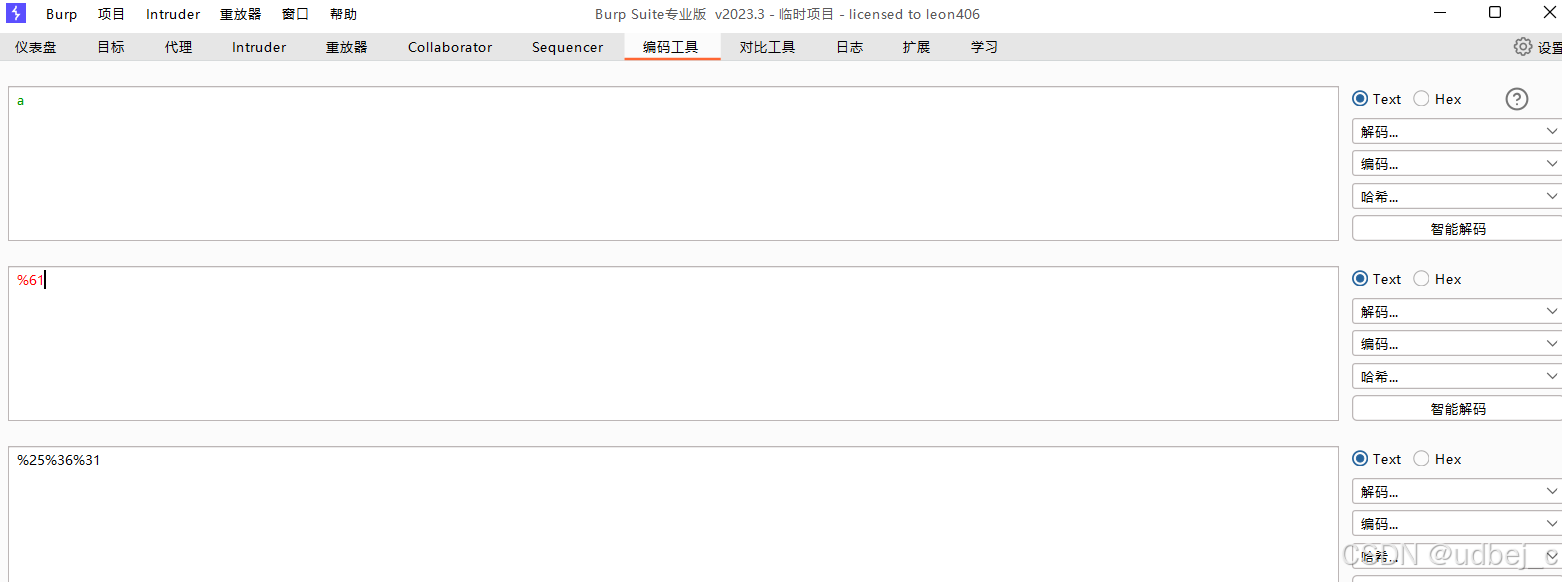

2.用burp编码,用ASCALL码值进行编码

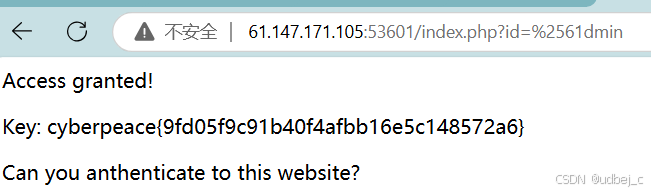

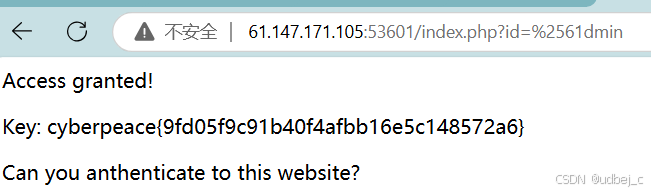

3.最后把网址改为index.php?=%2561dmin

1:在网址后面加/index.php,无响应,改为/index.phps,url自动解码

2.用burp编码,用ASCALL码值进行编码

3.最后把网址改为index.php?=%2561dmin

7920

7920

200

200

843

843

899

899

7195

7195

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?