Jboss远程代码执行漏洞(CVE-2017-7504)

影响范围

JBoss AS 4.x及之前版本

漏洞成因

JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

漏洞利用

环境准备

| 名称 | IP |

|---|---|

| 攻击机 | 192.168.75.162 |

| 靶机 | 192.168.75.146 |

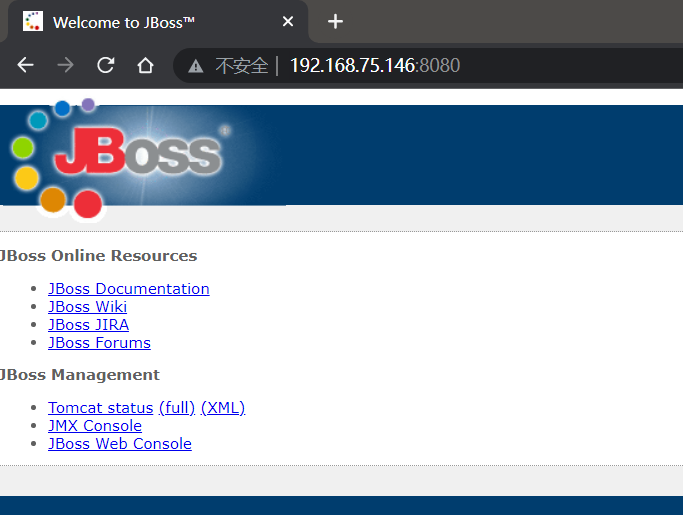

首先输入以下命令进入vulhub里启动靶场,然后在攻击机里访问http://192.168.75.146:8080即可

cd vulhub-master/jboss/CVE-2017-7504

docker-compose up -d

漏洞复现

首先准备好生成pay

本文详细介绍了两个影响JBoss应用服务器的安全漏洞,分别是CVE-2017-7504和CVE-2017-12149。这两个漏洞都涉及远程代码执行,攻击者可以通过特制的序列化数据利用漏洞,在受影响的JBoss版本上执行任意代码。漏洞复现步骤包括环境配置、payload生成、监听设置以及利用curl发起攻击,最终实现反弹shell。

本文详细介绍了两个影响JBoss应用服务器的安全漏洞,分别是CVE-2017-7504和CVE-2017-12149。这两个漏洞都涉及远程代码执行,攻击者可以通过特制的序列化数据利用漏洞,在受影响的JBoss版本上执行任意代码。漏洞复现步骤包括环境配置、payload生成、监听设置以及利用curl发起攻击,最终实现反弹shell。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1897

1897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?