C#程序运行时必须编译成IL中间语言,IL很规则,很容易被反编译。C#代码生成的DLL或exe很容易被一些反编译工具查看到源码。为防止代码被反编译或被篡改,可以采取一些防范措施,提高反编译的技术门槛。

- 工具

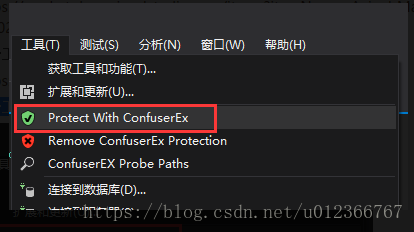

VS扩展工具:ConfuserEx (支持VS2015/2017)

https://marketplace.visualstudio.com/items?itemName=AvinabMalla.ConfuserExforVisualStudio2017-18023

后台工具:ConfuserEx

https://github.com/yck1509/ConfuserEx

后台工具ConfuserEx解压到某个路径,下面的操作会提示设置路径,然后会在项目路径生成一个ConfuserEx文件夹,里面包含confuser.crproj文件。

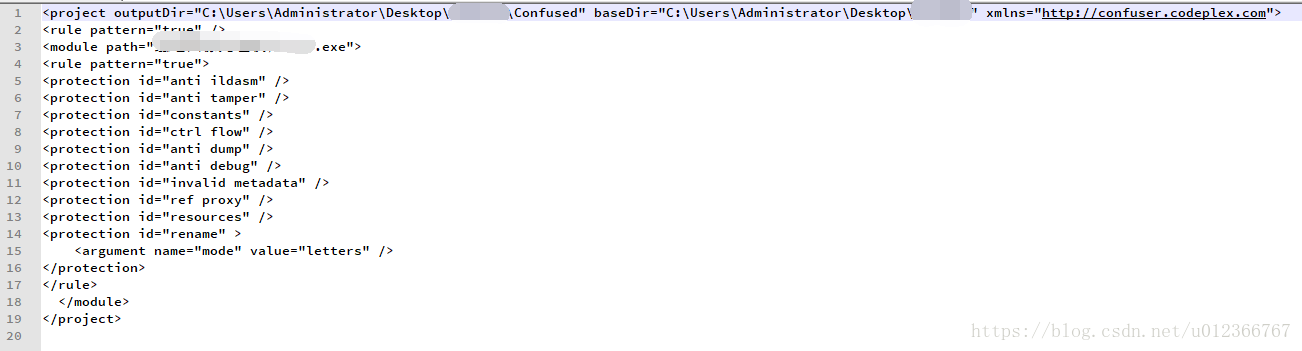

修改 confuser.crproj文件内容,比如

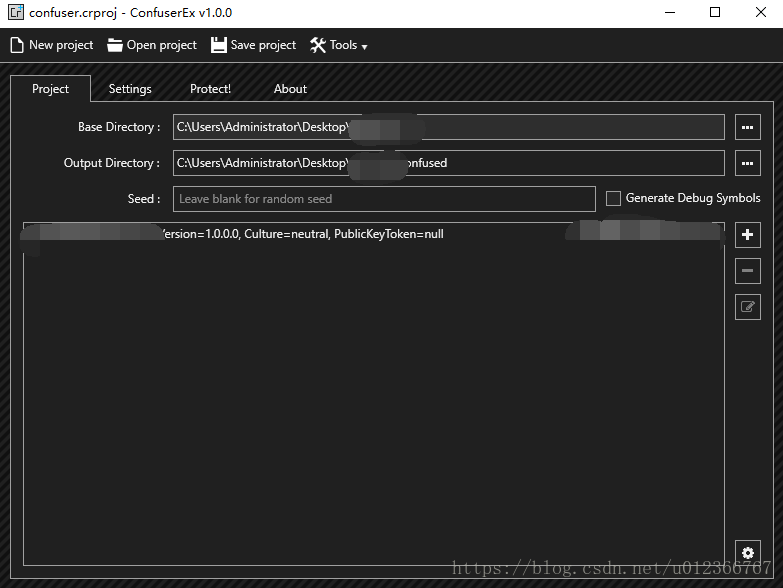

打开ConfuserEx.exe,加载confuser.crproj项目

最后在Protect页面点击Protect即可。

本文介绍如何使用ConfuserEx工具保护C#程序,通过混淆等手段提高代码的反编译难度。

本文介绍如何使用ConfuserEx工具保护C#程序,通过混淆等手段提高代码的反编译难度。

496

496

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?