目录

一、背景

最近在公司做一个平台项目,存在公司内网的两个网段的服务器和客户端的互联。例如服务器IP:10.70.48.250和多台客户端IP 172.22.68.***。

由于服务端需要使用客户端的IP地址来作为标识,这样方便从服务端存储的异常客户端的IP快速查找到对应的客户端,从而查看其本地日志。这就需要服务端能获取到的客户端的IP唯一了。

我以往没出现过这种内网网段不同的情况,按照之前的开发外网服务器的情况,因为服务器获取到的实际上是客户端的外网IP,又因为外网IP实际上很有限。所以我们家里的电脑基本都没有独享的外网IP,而是通过(同一个局域网的用户)共用同一个外网IP。

所以我就类比这种情况 ,以为,10.70.48.250上的服务器接受到的来自客户端的请求会是IP为网段10.***下面的。

实际上,10.70.48.250的机器上是可以直接ping通172.22.68.××下面的机器的。我网上查了一下,找到了原因。

一、两个网段的连通实现

首选,172和10网段都是私有IP,也就是非公网IP是大家局域网下都可以使用的IP段。那么如果两个局域网172和10。直接想实现互联,有两种方式。

1.直接连通(也就是172和10的机器能相互ping通)

这种方式是使用的网关,做静态路由。

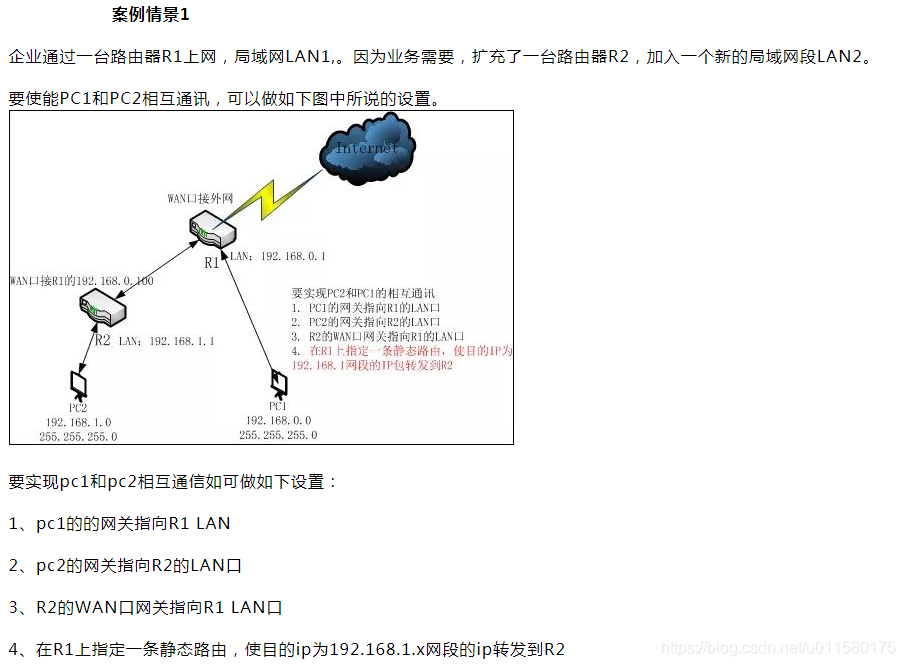

比如,这篇文章的案例一(如下图)

要实现pc1和pc2的互通,实际上就是在R1上,设置静态路由,设置IP192.168.1.0,子网掩码255.255.255.0、网关192.168.0.100。

这样设置之后,的那

本文介绍了如何实现不同私有网段(如10.70.48.250和172.22.68.***)的联通,包括直接连通(静态路由)和NAT网关的三种转换方式(静态、动态、端口多路复用)。重点讨论了NAT的优缺点和安全性问题。

本文介绍了如何实现不同私有网段(如10.70.48.250和172.22.68.***)的联通,包括直接连通(静态路由)和NAT网关的三种转换方式(静态、动态、端口多路复用)。重点讨论了NAT的优缺点和安全性问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

453

453

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?