在网络安全领域,信息收集是渗透测试的第一步,也是至关重要的一步。通过有效的信息收集,测试人员可以全面了解目标系统的架构、开放端口、服务版本以及潜在的安全漏洞。在本次学习中,我深入研究了Web渗透测试中的两种重要信息收集工具——Nmap(主动信息收集)和Google Hacking。以下是我对这两种工具的学习心得。

一、Nmap:主动信息收集的强大工具

Nmap(Network Mapper)是一款开源的网络扫描工具,广泛应用于网络发现和安全审计中。其强大的功能和灵活性使其成为渗透测试人员的首选工具之一。以下是我对Nmap的一些具体学习心得:

1.

基本扫描命令与选项

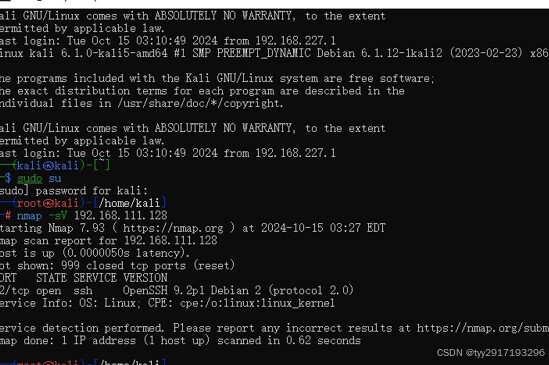

Nmap的基本命令结构为:nmap [扫描类型] [选项] [目标]。在学习过程中,我首先掌握了以下几种常用的扫描类型和选项:

- -sS (TCP SYN扫描):这是Nmap的默认扫描类型,速度快且难以被检测。通过发送SYN包,Nmap可以判断端口是否开放。

- -sU (UDP扫描):用于扫描目标主机的UDP端口。由于UDP的无连接特性,UDP扫描通常比TCP扫描慢。

- -p (指定端口):允许用户指定要扫描的端口。例如,

-p 80,443将只扫描HTTP和HTTPS端口。 - -A (全面扫描):启用操作系统检测、版本检测、脚本扫描和traceroute等高级功能。

通过这些基本命令,我能够快速地对目标主机进行初步的扫描,了解其开放的端口和服务。

2.

高级扫描技巧

在掌握了基本命令后,我进一步学习了Nmap的高级扫描技巧:

- 版本检测 (-sV):通过发送特定的探测包,Nmap可以识别目标主机上运行的服务版本。这对于发现已知漏洞非常重要。

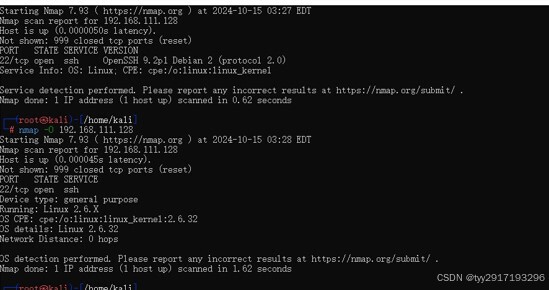

- 操作系统检测 (-O):Nmap能够根据目标主机的响应特征,推测其操作系统类型和版本。这对于后续的漏洞利用至关重要。

- 脚本扫描 (-sC):Nmap内置了多种脚本,可以自动执行各种高级扫描任务,如漏洞检测、后门检测等。

这些高级扫描技巧极大地提升了我的扫描效率和准确性,使我能够更全面地了解目标系统的安全状况。

3.

扫描结果分析与报告

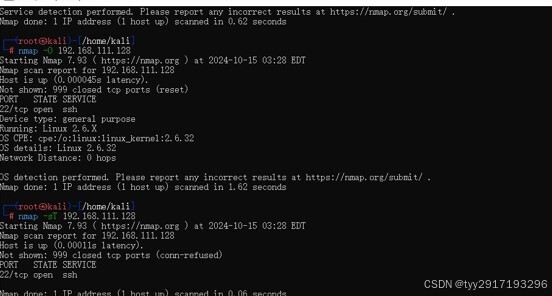

扫描完成后,Nmap会生成详细的扫描报告。我学习了如何解读这些报告,包括:

- 开放端口列表:列出目标主机上开放的端口及其对应的服务。

- 服务版本信息:显示每个开放端口上运行的服务版本。

- 操作系统信息:提供目标主机的操作系统类型和版本。

- 漏洞提示:根据扫描结果,Nmap会提示可能存在的漏洞。

通过对扫描结果的分析,我能够识别出目标系统中的潜在安全风险,并制定相应的渗透测试策略。

二、Google Hacking:利用搜索引擎进行信息收集

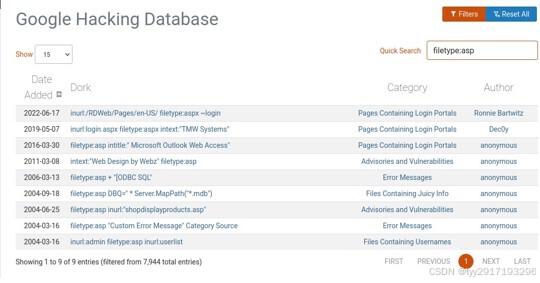

Google Hacking是一种利用搜索引擎的高级搜索语法,从公开信息中挖掘有价值数据的技术。以下是我对Google Hacking的一些学习心得:

1.

基本搜索语法

Google Hacking的核心在于掌握其高级搜索语法。以下是一些常用的搜索语法:

- site:example.com:搜索指定网站内的内容。例如,

site:example.com inurl:admin可以找到example.com网站中包含“admin”的页面。 - inurl:keyword:搜索URL中包含特定关键词的页面。例如,

inurl:login可以找到URL中包含“login”的页面。 - intitle:keyword:搜索标题中包含特定关键词的页面。例如,

intitle:"index of"可以找到标题中包含“index of”的目录列表页面。 - filetype:extension:搜索特定文件类型的文件。例如,

filetype:pdf可以找到PDF文件。

通过这些基本搜索语法,我能够快速地从互联网上获取目标网站的相关信息。

2.

高级搜索技巧

在掌握了基本搜索语法后,我进一步学习了Google Hacking的高级搜索技巧:

- 组合搜索:将多个搜索语法组合使用,可以更精确地定位目标信息。例如,

site:example.com inurl:admin intitle:"login"可以找到example.com网站中包含“admin”且标题为“login”的页面。 - 排除搜索:使用

-符号排除不需要的搜索结果。例如,site:example.com -inurl:blog可以排除包含“blog”的页面。 - 通配符:使用

*符号作为通配符,匹配任意字符。例如,site:example.com inurl:*.php可以找到example.com网站中所有以“.php”结尾的页面。

这些高级搜索技巧使我的信息收集更加全面和高效。

3.

实际应用与案例分析

在实际应用中,Google Hacking可以帮助我找到目标网站的管理后台、敏感文件、目录列表等。例如,通过site:example.com inurl:admin可以找到目标网站的管理后台登录页面;通过site:example.com filetype:log可以找到目标网站的日志文件。

在案例分析中,我学习了如何利用Google Hacking发现目标网站的安全漏洞。例如,通过site:example.com inurl:php?id=可以找到目标网站中可能存在SQL注入漏洞的页面。

总结

通过本次学习,我深刻认识到信息收集在Web渗透测试中的重要性。Nmap和Google Hacking作为两种重要的信息收集工具,各有其独特的优势和适用场景。Nmap适用于主动扫描和系统级信息收集,而Google Hacking则适用于从公开信息中挖掘有价值的数据。

在实际应用中,我将这两种工具结合起来使用,能够更全面地了解目标系统的安全状况,发现潜在的安全漏洞,为后续的渗透测试打下坚实的基础。未来,我将继续深入学习其他信息收集工具和技术,不断提升自己的渗透测试能力。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?