linux命令

touch命令 修改文件或者目录的时间属性,包括存取时间和更改时间。若文件不存在,系统会建立一个新的文件

touch a.txt

ps命令 用来列出系统中 当前正在运行的那些进程

ps -ef #用标准格式显示所有当前进程

netstat命令 netstat 命令用于显示各种网络相关信息,如网络连接,路由表,接口状态

netstat -tnlp 显示使用tcp协议的正在监听状态下的ip地址和进程ID

top命令 Linux下常用的性能分析工具,能够实时显示系统中各个进程的资源占用状况,类似于Windows的任务管理器

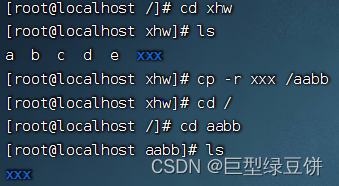

cp命令 将一个或多个源文件或者目录复制到指定的目的文件或目录

cp a xxx 将该目录下的a文件复制到该目录下的xxx文件夹

cp a /aabb/ 复制当前目录下a文件到aabb目录下

cp ../path(路径) . 将指定文件复制到当前目录下

cp -r (原文件或文件夹路径) (目的文件或文件夹路径) 将一个目录中的文件或文件夹复制到另一个目录中的文件或文件夹

find命令 用来在指定目录下查找文件。任何位于参数之前的字符串都将被视为欲查找的目录名。如果使用该命令时,不设置任何参数,则

find命令将在当前目录下查找子目录与文件。并且将查找到的子目录和文件全部显示。

find -name (文件名) 按照文件的名字查找文件

例如: find /etc/ -name 'ccc' 查询/etc目录下ccc文件

-size: 按照文件的大小查找文件

+,-大于小于

例如: find /etc/ -size +1M 查询/etc目录下超过1M大小的文件

-type 按照文件类型类查找

-type d:查找目录

-type f:查找普通文件

协议

ARP协议(地址解析协议)

将IP地址转换为MAC地址

原理:

一台主机要发送IP数据报文给另外一台主机,需要知道对方的ip的地址.但是IP地址必须封装成帧才能通过物理网络。所以发送方首先必须知道接收方的物理MAC地址.ARP协议接受来自IP协议的逻辑地址,将其转换为物理mac地址并递交给数据链路层。

安全风险

ARP窃听

由于ARP请求是以广播的形式发送的,局域网内所有主机都可以收到ARP请求,对于攻击者而已可以收集这些IP地址与物理地址的对应关系,为之后的攻击做准备。

ARP欺骗

指攻击者通过发送伪造的ARP报文,恶意修改设备或网络内其他用户主机的ARP表项,造成用户或网络的报文通信异常

防御手段

静态ARP 使IP-MAC映射关系无法动态更新

RP代理服务器 ARP请求报文不必在局域网中广播,只需发给ARP代理服务器,由ARP代理服务器发送给ARP响应报文,回复IP-MAC映射关系.

DNS(域名解析协议)

将域名转换为IP地址

工作过程:(例如将域名y.abc.com转换为ip地址)

1.主机先向其本地域名服务器进行递归查询。

2.本地域名服务器查询高速缓存,如果近期内访问过该域名就直接就ip地址告诉主机。

3.本地域名服务器采用迭代查询。向根域名服务器查询下一次该访问的顶级域名服务器dns.com的IP地址

4.本地域名服务器向顶级域名服务器查询下一次该访问的权限域名服务器dns.abc.com的IP地址

5.权限域名服务器告诉本地域名服务器所查询主机的IP地址

6.最后本地域名服务将所查到的ip地址告诉主机

安全风险

DNS Spoofing(DNS欺骗):

攻击者冒充域名服务器的一种欺骗行为,如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了

Cache Poisoing(缓存中毒):

给DNS服务器注入非法网络域名地址,如果服务器接受这个非法地址,那说明其缓存就被攻击了,而且以后响应的域名请求将会受黑客所控。当这些非法地址进入服务器缓存,用户的浏览器或者邮件服务器就会自动跳转到DNS指定的地址。

攻击者伪造响应数据包,DNS服务器在收到响应包后就会将解析结果保存在自己的缓存中,进而实现了缓存中毒攻击。

防御手段:

加密对外的数据流,服务器尽量使用SSH协议

DNS服务器尽可能少的依赖其他DNS服务器的信任关系

SSH协议

安全外壳协议,建立在应用层的基础上,通过对密码进行加密传输验证,可在不安全的网络中对网络服务提供安全的传输环境,实现ssh客户端和ssh服务器端的连接。

ssh协议建立的过程:tcp三次握手

ssh协议版本协商

服务器端把公钥发给客户端

加密算法协商

客户端使用公钥对服务器端的密码加密并发送给服务器端

服务器端收到后用自己的私钥解密后得到用户名密码和本地密码对比,验证成功允许登录,否则需要客户端再次输入密码验证

安全加固:

禁用root账户登录

结束空闲的SSH会话

保护SSH密钥

本文详细介绍了Linux系统中的常见命令,如touch、ps、netstat、top、cp、find等,并深入讲解了ARP、DNS协议的工作原理及安全风险,同时也探讨了SSH协议的安全性和加固措施。

本文详细介绍了Linux系统中的常见命令,如touch、ps、netstat、top、cp、find等,并深入讲解了ARP、DNS协议的工作原理及安全风险,同时也探讨了SSH协议的安全性和加固措施。

606

606