powershell远程添加指定用户到本地管理员组

阅读原文

建议阅读原文,始终查看最新文档版本,获得最佳阅读体验:《powershell远程添加指定用户到本地管理员组》

https://docs.dingtalk.com/i/nodes/pYLaezmVNeDqAjDvU4mwQyzjWrMqPxX6

引言

由于工作需要,经常要将员工的域账户添加到本地管理员组中,之前基本都是远程桌面操作的,比较麻烦,为了方便,我编写了一个powershell脚本,一键即可将指定的用户名添加到本地管理员组中,而且远程操作的,对方无感知。极其高效。

概述

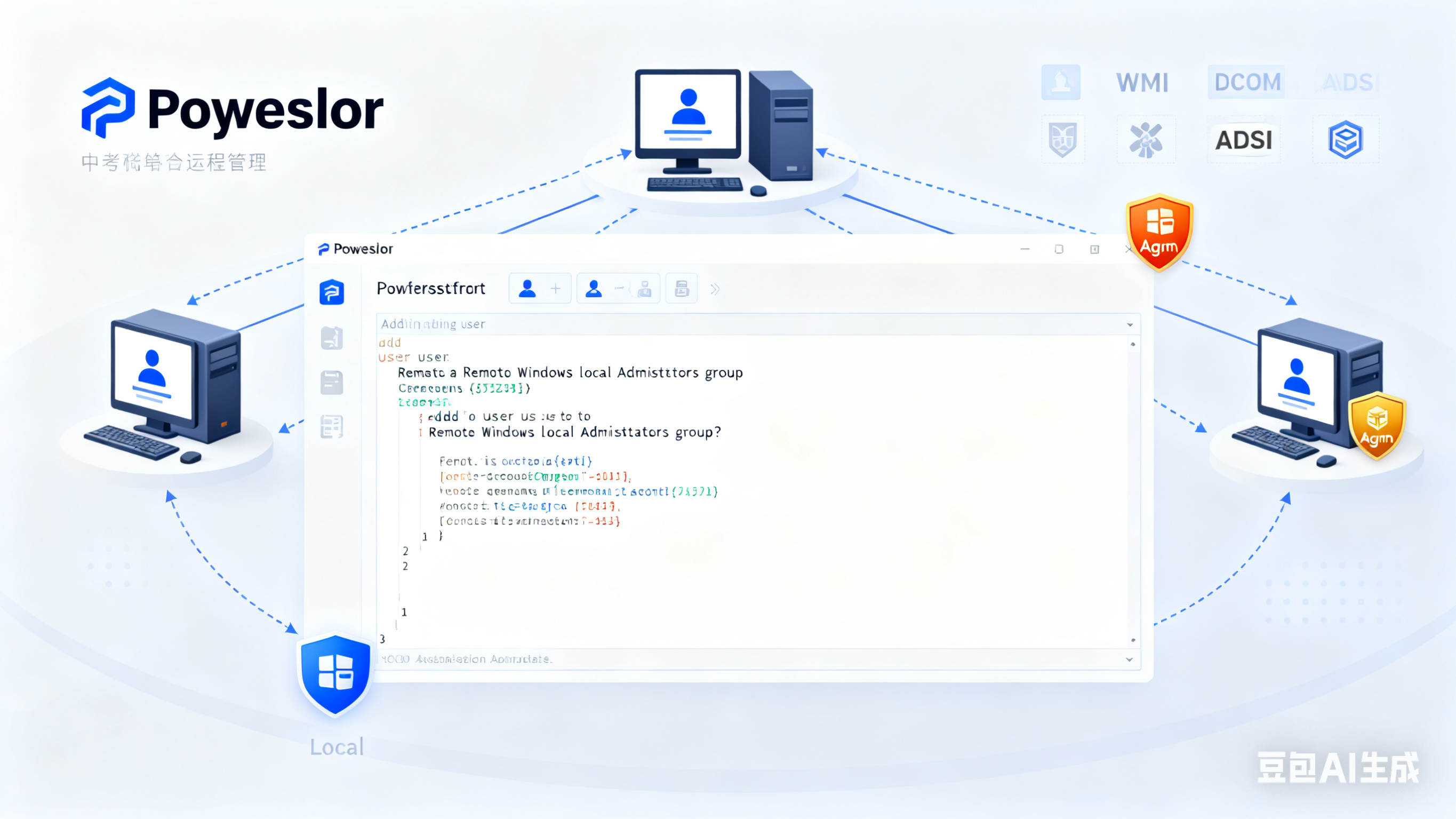

这是一个专业的PowerShell脚本,专门用于将指定的域账户添加到远程Windows计算机的本地Administrators组中。该工具采用传统而稳定的基于DCOM的WMI连接技术,结合现代的ADSI(Active Directory Service Interfaces)接口,为IT桌面运维工程师提供了一个功能完整、操作简便的远程管理解决方案。

使用方法

基本用法

# 基本用法

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "SERVER01" -DomainUser "CONTOSO\john.doe"

# 使用FQDN(完全限定域名)

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "server01.contoso.com" -DomainUser "CONTOSO\john.doe"

# 使用IP地址

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "192.168.1.100" -DomainUser "john.doe@contoso.com"

# 指定凭据

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "SERVER01" -DomainUser "CONTOSO\admin" -Credential (Get-Credential)

# 强制执行(跳过确认)

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "SERVER01" -DomainUser "CONTOSO\admin" -Force

# 显示调试信息

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "SERVER01" -DomainUser "CONTOSO\admin" -DebugOutput

# 模拟执行(不实际执行)

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName "SERVER01" -DomainUser "CONTOSO\admin" -WhatIf

参数说明

| 参数 | 类型 | 必需 | 说明 |

|---|---|---|---|

ComputerName | string | 是 | 目标远程计算机的名称或IP地址 |

DomainUser | string | 是 | 要添加的域账户(格式:DOMAIN\Username 或 Username@domain.com) |

Credential | PSCredential | 否 | 连接凭据,不提供则使用当前用户凭据 |

Force | switch | 否 | 强制执行,跳过确认提示 |

DebugOutput | switch | 否 | 显示详细调试信息 |

WhatIf | switch | 否 | 模拟执行,不实际执行操作 |

Confirm | switch | 否 | 在执行前提示确认 |

系统要求

最低要求

-

PowerShell: 5.1 或更高版本(支持PowerShell 7)

-

Windows Management Framework: 5.1 或更高版本

-

网络: 目标计算机必须启用DCOM和WMI服务

权限要求

-

执行脚本的用户需要具有目标计算机的管理员权限

-

或者提供具有管理员权限的凭据

PowerShell 7 兼容性

脚本完全兼容PowerShell 7,包含以下特性:

-

自动加载WMI模块

-

WMI/CIM自动回退机制

-

兼容性错误处理

实际应用场景

🏢 企业环境典型用例

-

新员工入职:

powershell# 为新员工的域账户添加到其工作站的本地管理员组.\Add-DomainUserToLocalAdmin\_fixed.ps1 -ComputerName "WS-001.contoso.com" -DomainUser "CONTOSO\john.doe" -

IT支持人员临时权限:

powershell# 为IT支持人员在用户计算机上添加临时管理员权限.\Add-DomainUserToLocalAdmin\_fixed.ps1 -ComputerName "192.168.1.100" -DomainUser "CONTOSO\it-support" -Force -

批量部署:

powershell# 批量为多台计算机添加管理员账户$computers = @("PC001", "PC002", "PC003")foreach ($pc in $computers) {.\Add-DomainUserToLocalAdmin\_fixed.ps1 -ComputerName $pc -DomainUser "CONTOSO\admin" -Force}

🔧 工作原理

本脚本的工作流程可以分为以下几个关键步骤:

-

网络连通性检测:首先通过ICMP ping测试目标计算机是否可达

-

WMI连接建立:使用DCOM协议建立到远程计算机的WMI连接

-

系统信息收集:通过WMI查询收集远程计算机的详细信息

-

用户登录状态查询:获取当前登录到远程计算机的用户信息

-

管理员组成员查询:使用ADSI接口查询本地Administrators组的当前成员

-

用户添加操作:通过ADSI接口将指定域用户添加到本地Administrators组

-

操作结果验证:重新查询组成员以确认添加操作是否成功

🌐 技术架构

-

WMI (Windows Management Instrumentation):用于远程系统信息查询和管理

-

DCOM (Distributed Component Object Model):提供跨网络的对象通信

-

ADSI (Active Directory Service Interfaces):用于访问和操作本地安全组

-

PowerShell Remoting:基于PowerShell的远程管理框架

主要功能

✅ 核心功能

-

远程管理: 将域账户添加到远程计算机的本地Administrators组

-

网络检测: 自动检测目标计算机的网络连通性

-

信息收集: 获取远程计算机的详细信息(操作系统、IP地址、登录用户等)

-

权限验证: 检查用户是否已经是Administrators组成员

-

操作确认: 提供详细的操作确认和用户交互

✅ 用户体验

-

彩色输出: 使用不同颜色区分信息类型(成功、警告、错误等)

-

详细日志: 记录所有操作到JSON格式的日志文件

-

调试模式: 支持

-DebugOutput参数显示详细的调试信息 -

进度显示: 实时显示操作进度和状态

✅ 错误处理

-

网络连通性检测: 在操作前验证网络连接

-

WMI连接优化: 针对域环境优化的WMI查询

-

异常捕获: 完整的try-catch错误处理机制

-

详细错误信息: 提供具体的错误原因和解决建议

性能优化

🔧 WMI查询优化

脚本针对域环境进行了特殊的性能优化:

-

避免AD遍历: 使用本地计算机名作为Domain过滤,避免遍历整个Active Directory

-

ADSI查询优先:

-

主要方法: 使用ADSI (Active Directory Service Interfaces) 查询本地组成员

-

备用方法: 使用WMI

ASSOCIATORS OF查询作为备用方案

-

-

登录用户优化: 只获取交互式登录用户,过滤系统虚拟账户

-

FQDN智能处理: 自动从FQDN提取主机名,确保所有查询正常工作

📊 性能对比

-

优化前: 脚本可能卡住20分钟以上

-

优化后: 正常执行时间8-16秒

技术原理详解

🔍 ADSI (Active Directory Service Interfaces) 详解

ADSI是微软提供的一套COM接口,用于访问各种目录服务,包括本地计算机的安全数据库。在本脚本中,ADSI扮演着关键角色:

为什么选择ADSI?

-

高可靠性:ADSI直接与本地安全子系统交互,比WMI查询更稳定

-

实时性:能够立即反映组成员的变化,无需等待缓存刷新

-

兼容性:支持所有Windows版本,从Windows 2000到最新的Windows 11

-

精确性:能够准确区分本地用户、本地组、域用户和域组

ADSI路径格式

脚本中使用的ADSI路径遵循以下格式:

WinNT://计算机名/组名,group # 访问本地组

WinNT://域名/用户名,user # 访问域用户

WinNT://计算机名/用户名,user # 访问本地用户

实际应用示例

# 连接到远程计算机的Administrators组

$group = [ADSI]"WinNT://SERVER01/Administrators,group"

# 添加域用户到组

$user = [ADSI]"WinNT://CONTOSO/john.doe,user"

$group.Add($user.Path)

# 枚举组成员

foreach ($member in $group.Members()) {

$memberName = $member.GetType().InvokeMember("Name", 'GetProperty', $null, $member, $null)

Write-Host $memberName

}

🌐 WMI vs ADSI 对比

| 特性 | WMI | ADSI |

|---|---|---|

| 查询性能 | 较慢,需要遍历 | 快速,直接访问 |

| 组成员显示 | 可能不完整 | 完整准确 |

| 实时性 | 有缓存延迟 | 实时更新 |

| 复杂度 | 查询语法复杂 | 接口简单直观 |

| 域环境支持 | 可能超时 | 稳定可靠 |

🔧 网络协议说明

DCOM (Distributed COM)

-

端口:135 (RPC端点映射器) + 动态端口范围

-

用途:建立WMI连接,传输管理指令

-

优势:成熟稳定,广泛支持

-

注意:需要防火墙开放相应端口

RPC (Remote Procedure Call)

-

作用:在DCOM基础上提供远程函数调用

-

安全:支持Kerberos和NTLM认证

-

传输:可通过TCP或命名管道

🛡️ 安全机制

-

身份验证:

-

支持当前用户凭据

-

支持显式指定凭据

-

自动选择最佳认证方式(Kerberos优先)

-

-

权限检查:

-

验证执行用户是否具有目标计算机的管理员权限

-

检查域用户是否存在且可访问

-

-

操作审计:

-

详细记录所有操作步骤

-

包含时间戳、用户身份、操作结果

-

支持JSON格式的结构化日志

-

🔄 错误处理机制

脚本采用多层错误处理策略:

-

网络层:检测网络连通性,支持FQDN和IP地址

-

连接层:WMI连接失败时提供详细错误信息

-

查询层:ADSI查询失败时自动回退到WMI方法

-

操作层:用户添加失败时提供具体原因

-

验证层:操作完成后重新验证结果

💡 最佳实践建议

安全方面

-

✅ 最小权限原则:只在必要时添加用户到管理员组

-

✅ 定期审计:定期检查本地管理员组成员

-

✅ 临时权限:考虑使用临时权限提升而非永久添加

-

✅ 日志监控:定期检查操作日志,发现异常活动

操作方面

-

✅ 测试优先:在生产环境使用前先在测试环境验证

-

✅ 使用-WhatIf:重要操作前先预览将要执行的操作

-

✅ 备份记录:保存操作前的组成员列表作为备份

-

✅ 分批执行:大批量操作时分批进行,避免网络拥塞

故障排除

-

✅ 网络检查:确保目标计算机网络可达

-

✅ 防火墙设置:确认防火墙允许WMI和RPC通信

-

✅ 权限验证:确认执行账户具有目标计算机的管理员权限

-

✅ 域信任关系:确认域信任关系正常

🔧 高级配置

自定义超时设置

# 修改脚本中的$ScriptConfig哈希表

$ScriptConfig.ConnectionTimeout = 60 # 增加连接超时到60秒

$ScriptConfig.WmiTimeout = 45 # 增加WMI查询超时到45秒

日志配置

# 自定义日志文件位置

$ScriptConfig.LogFile = "C:\Logs\AdminOperations.log"

$ScriptConfig.DetailedLogFile = "C:\Logs\AdminOperations_Detailed.log"

输出示例

正常执行输出

╔══════════════════════════════════════════════════════════════╗

║ 域账户本地管理员添加工具 ║

║ Domain User Local Admin Addition Tool ║

╚══════════════════════════════════════════════════════════════╝

脚本开始时间: 2025-07-30 17:41:52

目标计算机: dl.dltornado2.com

目标域账户: dltornado2\joindomain

正在检测网络连通性...

✓ 网络连通性检测成功

正在收集远程计算机信息...

✓ 成功连接到远程计算机: dl.dltornado2.com

╔══════════════════════════════════════════════════════════════╗

║ 远程计算机信息 ║

╚══════════════════════════════════════════════════════════════╝

计算机名称: DL

域/工作组: dltornado2.com

操作系统: Microsoft Windows 11 专业版

系统版本: 10.0.26100

IP地址: 192.168.157.1, 192.168.213.1, 192.168.174.1, 192.168.124.11

总内存: 63.74 GB

最后启动时间: 2025-07-30 10:10:50

当前登录用户:

- dltornado2\116823

本地Administrators组成员:

- DL\Administrator

- DL\tornado

- dltornado2\116823

- dltornado2\g.helpdesk.admin

即将执行的操作:

目标计算机: dl.dltornado2.com

实际计算机名: DL

实际IP地址: 192.168.157.1, 192.168.213.1, 192.168.174.1, 192.168.124.11

域/工作组: dltornado2.com

操作系统: Microsoft Windows 11 专业版

当前登录用户: dltornado2\116823

目标域账户: dltornado2\joindomain

操作类型: 添加到本地Administrators组

当前组成员数: 4

确认执行此操作?(Y/N): Y

✓ 成功将域账户 'dltornado2\joindomain' 添加到本地Administrators组

✓ 验证成功: 域账户 'dltornado2\joindomain' 现在是本地Administrators组成员

╔══════════════════════════════════════════════════════════════╗

║ 操作成功完成 ║

╚══════════════════════════════════════════════════════════════╝

脚本结束时间: 2025-07-30 17:42:00

脚本执行时长: 8.33 秒

强制模式执行输出

即将执行的操作:

目标计算机: 192.168.124.15

实际计算机名: WIN11-24H2-PXE

实际IP地址: 192.168.124.15, fe80::5944:464f:796b:1c84

域/工作组: dltornado2.com

操作系统: Microsoft Windows 11 专业版

当前登录用户: WIN11-24H2-PXE\dltornado2

目标域账户: dltornado2\joindomain

操作类型: 添加到本地Administrators组

当前组成员数: 5

使用强制模式,跳过确认...

正在执行操作(强制模式)...

正在添加域账户到本地Administrators组...

✓ 成功将域账户 'dltornado2\joindomain' 添加到本地Administrators组

正在验证操作结果...

✓ 验证成功: 域账户 'dltornado2\joindomain' 现在是本地Administrators组成员

╔══════════════════════════════════════════════════════════════╗

║ 操作成功完成 ║

╚══════════════════════════════════════════════════════════════╝

调试模式输出

[DEBUG] 开始构建WMI连接选项...

[DEBUG] 正在连接到远程计算机...

[DEBUG] 正在获取计算机系统信息...

[DEBUG] 正在获取操作系统信息...

[DEBUG] 正在获取网络配置信息...

[DEBUG] 正在获取本地Administrators组成员...

[DEBUG] 使用组Domain: 'dl', 组名: 'Administrators'

[DEBUG] 尝试使用简化的WMI查询...

[DEBUG] 执行WMI查询: SELECT * FROM Win32_GroupUser WHERE GroupComponent LIKE '%Administrators%' AND GroupComponent LIKE '%dl%'

[DEBUG] 方法1失败,尝试方法2...

[DEBUG] 执行WMI查询: ASSOCIATORS OF {Win32_Group.Domain='dl',Name='Administrators'} WHERE AssocClass=Win32_GroupUser Role=GroupComponent

[DEBUG] 成功获取到 4 个Administrators组成员

[DEBUG] 正在获取当前交互式登录用户...

[DEBUG] 正在获取登录会话...

[DEBUG] 找到 2 个交互式登录会话

[DEBUG] 处理登录会话 LogonId: 1213878

[DEBUG] 找到 1 个关联用户

[DEBUG] 添加用户: dltornado2\116823

[DEBUG] 最终找到 1 个有效登录用户

故障排除

常见问题

1. 脚本执行缓慢或卡住

原因: 在域环境中,WMI查询可能遍历整个Active Directory 解决: 脚本已优化,使用本地过滤和双重查询策略

2. "无效查询"错误

原因: WMI查询语法问题 解决: 脚本使用多种查询方法,自动回退到备用方案

3. 网络连接失败

检查项:

-

目标计算机是否可达

-

防火墙设置

-

DCOM和WMI服务是否启用

4. 权限不足

检查项:

-

当前用户是否具有管理员权限

-

提供的凭据是否正确

-

目标计算机的本地安全策略

调试技巧

-

启用调试模式: 使用

-DebugOutput参数查看详细执行过程 -

检查日志文件: 查看

Add-DomainUserToLocalAdmin.log文件 -

网络测试: 使用

Test-Connection验证网络连通性 -

WMI测试: 手动测试WMI连接

常见问题解答 (FAQ)

❓ 为什么选择ADSI而不是纯WMI?

答:ADSI在处理本地安全组时具有以下优势:

-

更高的准确性:能够完整显示所有组成员,包括域用户和域组

-

更好的性能:直接访问本地安全数据库,无需复杂的WMI查询

-

实时更新:立即反映组成员变化,无缓存延迟

-

更强的兼容性:在各种Windows版本和域环境中都能稳定工作

❓ 脚本支持哪些计算机名格式?

答:脚本支持以下所有格式:

-

短主机名:

SERVER01 -

FQDN:

server01.contoso.com -

IP地址:

192.168.1.100

脚本会自动识别输入格式并进行相应的处理。

❓ 为什么有时候WMI连接会失败?

答:WMI连接失败的常见原因:

-

防火墙阻断:目标计算机防火墙阻止了RPC通信

-

权限不足:执行用户没有目标计算机的管理员权限

-

服务未启动:WMI服务或RPC服务未运行

-

网络问题:网络不稳定或延迟过高

-

域信任问题:域之间的信任关系有问题

❓ 如何处理"RPC服务器不可用"错误?

答:按以下步骤排查:

-

检查网络连通性:

ping 目标计算机 -

检查RPC服务:确认目标计算机的RPC服务正在运行

-

检查防火墙:确保135端口和动态端口范围开放

-

验证权限:确认当前用户具有目标计算机的管理员权限

-

尝试不同格式:如果使用FQDN失败,尝试使用IP地址或短主机名

❓ 脚本是否支持跨域操作?

答:支持,但需要满足以下条件:

-

执行脚本的用户在目标域中有相应权限,或提供目标域的凭据

-

域之间存在信任关系

-

网络允许跨域的RPC通信

❓ 如何批量处理多台计算机?

答:可以使用PowerShell的循环结构:

$computers = Get-Content "computers.txt"

foreach ($computer in $computers) {

try {

.\Add-DomainUserToLocalAdmin_fixed.ps1 -ComputerName $computer -DomainUser "DOMAIN\user" -Force

Write-Host "✓ 成功处理: $computer" -ForegroundColor Green

} catch {

Write-Host "✗ 失败: $computer - $($_.Exception.Message)" -ForegroundColor Red

}

}

❓ 如何验证操作是否成功?

答:脚本内置了验证机制:

-

自动验证:操作完成后自动重新查询组成员

-

详细日志:所有操作都记录在日志文件中

-

手动验证:可以在目标计算机上运行

net localgroup administrators确认

❓ 脚本的安全性如何?

答:脚本采用了多重安全措施:

-

权限检查:只有具有管理员权限的用户才能执行操作

-

操作确认:默认需要用户确认才执行(除非使用-Force参数)

-

详细审计:记录所有操作的详细日志,包括时间、用户、结果

-

错误处理:完善的错误处理机制,避免意外操作

❓ 如何自定义脚本配置?

答:可以直接修改脚本中的 $ScriptConfig 哈希表:

$ScriptConfig = @{

ConnectionTimeout = 60 # 连接超时(秒)

LogFile = "custom.log" # 自定义日志文件

MaxAdministratorsMembers = 100 # 管理员组成员数量警告阈值

}

文件结构

Add-DomailnUserToLocalAdmin/

├── Add-DomainUserToLocalAdmin_fixed.ps1 # 主脚本文件(包含内置配置)

├── README.md # 说明文档

├── .gitignore # Git忽略文件配置

├── Add-DomainUserToLocalAdmin.log # 操作日志(运行时生成)

└── Add-DomainUserToLocalAdmin_Detailed.log # 详细日志(运行时生成)

注意: 此脚本使用传统的基于DCOM的WMI连接,确保目标计算机启用了DCOM和WMI服务。

关于作者和DreamAI

关注微信公众号“AI发烧友”,获取更多IT开发运维实用工具与技巧,还有很多AI技术文档!

1718

1718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?