前言

前几天一直在做HackMyVM系列靶场,今天正常看到了一个Vulnhub系列靶场,这个靶场里面是有3个cms漏洞,所以就那来做做看

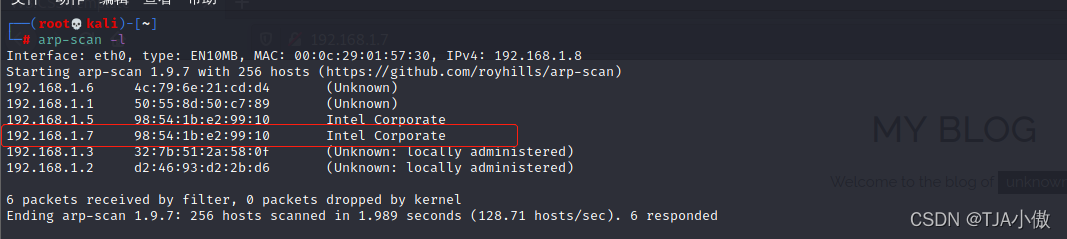

1、主机存活探测

arp-scan -l

2、端口扫描

nmap -A -p- -T4 192.168.1.7

在这里会发现一共有3个模块端口,分别是5000端口的wordpress模板、8001端口的Joomla模板、9001端口的Drupal模板,针对这几个cms漏洞,那就直接对症下药,对应的模板用对应的工具去扫描

在这里会发现一共有3个模块端口,分别是5000端口的wordpress模板、8001端口的Joomla模板、9001端口的Drupal模板,针对这几个cms漏洞,那就直接对症下药,对应的模板用对应的工具去扫描

3、漏洞扫描

对于wordpress模板来说,直接用wpscan来扫描

wpscan --url http://192.168.1.7:5000/-e u

得知wordpress版本为5.7.2(这个前面nmap也扫出了)和用户名wordpress_admin,其实上网搜索也可以得到这个版本的漏洞

我们先放一边,看看其他两个再回来做打算

对于Joomla模板也有固定的东西去进行扫描,因为以前没有遇到过这个模板,所以得先安装一下这个扫描模块,克隆后直接切换到目录后就可以直接用

git clone https://github.com/rezasp/joomscan.git

cd joomscan

perl joomscan.pl --url http://192.168.1.7:8081/

本文介绍了在Vulnhub靶场中针对VulnCMS的渗透测试过程,包括主机存活探测、端口扫描、漏洞扫描和利用。作者通过nmap发现三个CMS服务:WordPress、Joomla和Drupal,并分别使用wpscan、joomscan和cmsmap进行漏洞扫描。随后,作者详细展示了如何利用这些漏洞获取shell,包括WordPress的webshell、Joomla的SQL注入和Drupal的攻击方法。最终,作者通过SSH进行提权操作,成功攻陷靶机。

本文介绍了在Vulnhub靶场中针对VulnCMS的渗透测试过程,包括主机存活探测、端口扫描、漏洞扫描和利用。作者通过nmap发现三个CMS服务:WordPress、Joomla和Drupal,并分别使用wpscan、joomscan和cmsmap进行漏洞扫描。随后,作者详细展示了如何利用这些漏洞获取shell,包括WordPress的webshell、Joomla的SQL注入和Drupal的攻击方法。最终,作者通过SSH进行提权操作,成功攻陷靶机。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

633

633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?