xff_referer

一:了解xxf和Referer

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。

一般的客户端发送HTTP请求没有X-Forwarded-For头的,当请求到达第一个代理服务器时,代理服务器会加上X-Forwarded-For请求头,并将值设为客户端的IP地址(也就是最左边第一个值),后面如果还有多个代理,会依次将IP追加到X-Forwarded-For头最右边,最终请求到达Web应用服务器,应用通过获取X-Forwarded-For头取左边第一个IP即为客户端真实IP。

HTTTP Referer 是header的一部分 ,在浏览器向web服务器发送请求的时候,一般都会带上refere,告诉服务器我是从哪个页面链接来的。

比如:我在www.google.com 里有一个www.baidu.com 链接,那么点击这个www.baidu.com ,它的header 信息里就有: Referer=http://www.google.com

如果是CSRF(跨站请求伪造)传来的请求,referer字段就会是包含恶意网址的地址,服务器就能识别出恶意访问。

步骤一:打开网站发现这个,然后使用Burp-suite

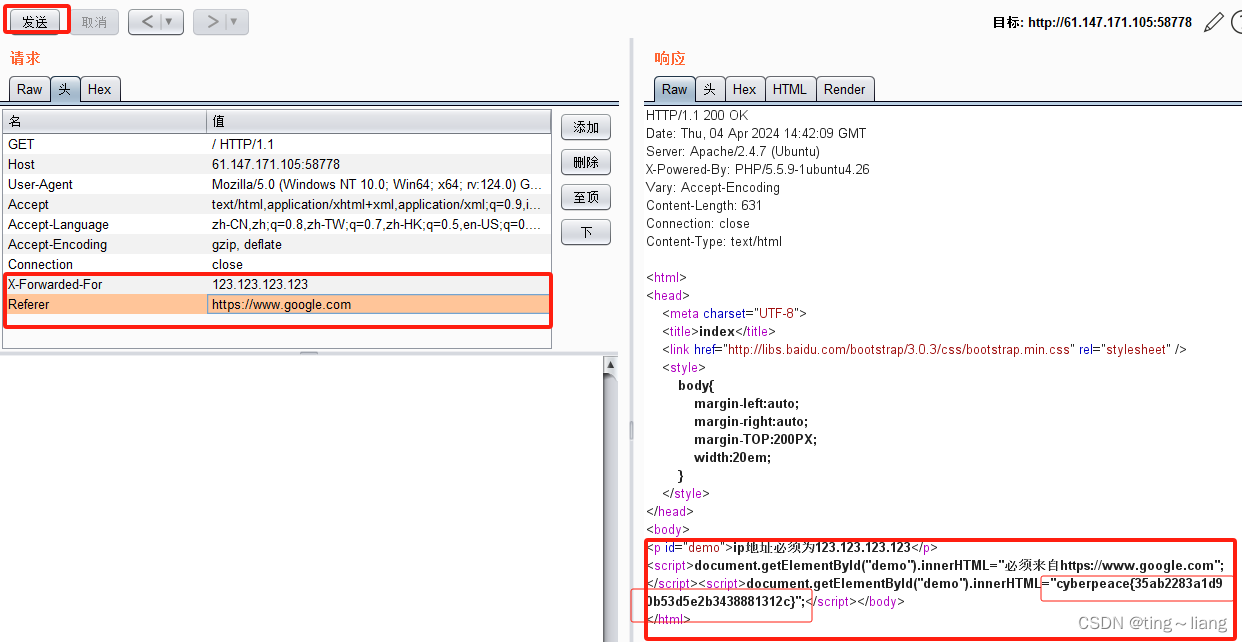

步骤二:进行抓包重发至重发器,如图所示

步骤三:将这个加入到下面,如图所示,进行发送会发现https://www.google.com

X-Forwarded-For:123.123.123.123

步骤四:将https://www.google.com加入到里面,会发现flag出来了

Referer:https://www.google.com

提交即可成功!!!

7269

7269

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?