前言

近日,笔者参加了浙江护网,在攻击队停止攻击的那一天凌晨,Windows服务器被攻破大量失分,早晨溯源时拿到了这一份名为chrome.exe的木马样本。

木马HASH

SHA256:7fbe93d7c29b4ea4ce918f3d16a74d2930120f44d00862bdc0a1f8289954e010

MD5:a5f06c8e88e200a860e83a6bdd197752

SHA1:7e5675f8c84b800a1290dd7422be1f10c2302c4d

正文

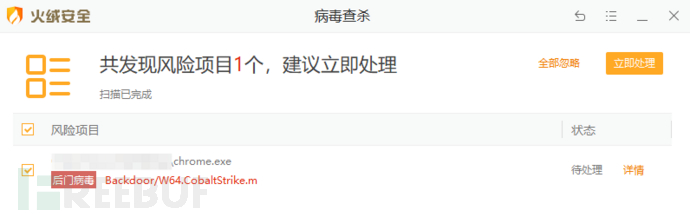

这份木马被火绒报毒,从报毒界面可以得到关于此样本的两条信息,

-

64位Windows程序。

-

大概率是CobaltStrike后门。

既然很可能是CobaltStrike后门,那直接上传哈勃、微步一把梭看一看木马行为。可奇怪的是沙箱均未检测出网络连接行为,且被鉴定为安全,这激起了我的好奇心。

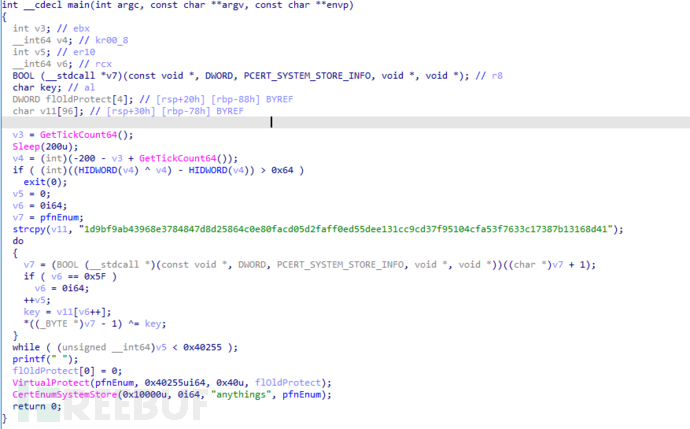

拖入IDA,在主函数头部发现了exit(0),则五行伪C代码很有可能是反沙箱的代码,若是沙箱直接exit,非沙箱执行下边的解密、执行操作。

为验证这五行代码是否起到我预料的效果,我用c实现了一份类似功能的exe准备传入微步沙箱,

本文介绍了作者在浙江护网活动中发现的一个反沙箱CobaltStrike木马加载器。通过对木马样本的分析,揭示了其使用Sleep函数延迟检测、CertEnumSystemStore API执行shellcode以及动态解密等反沙箱技术。此外,文章还总结了反沙箱检测策略和学习网络安全的重要性。

本文介绍了作者在浙江护网活动中发现的一个反沙箱CobaltStrike木马加载器。通过对木马样本的分析,揭示了其使用Sleep函数延迟检测、CertEnumSystemStore API执行shellcode以及动态解密等反沙箱技术。此外,文章还总结了反沙箱检测策略和学习网络安全的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1324

1324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?