接着上一篇文章,这里对Cobalt Strike进行修改

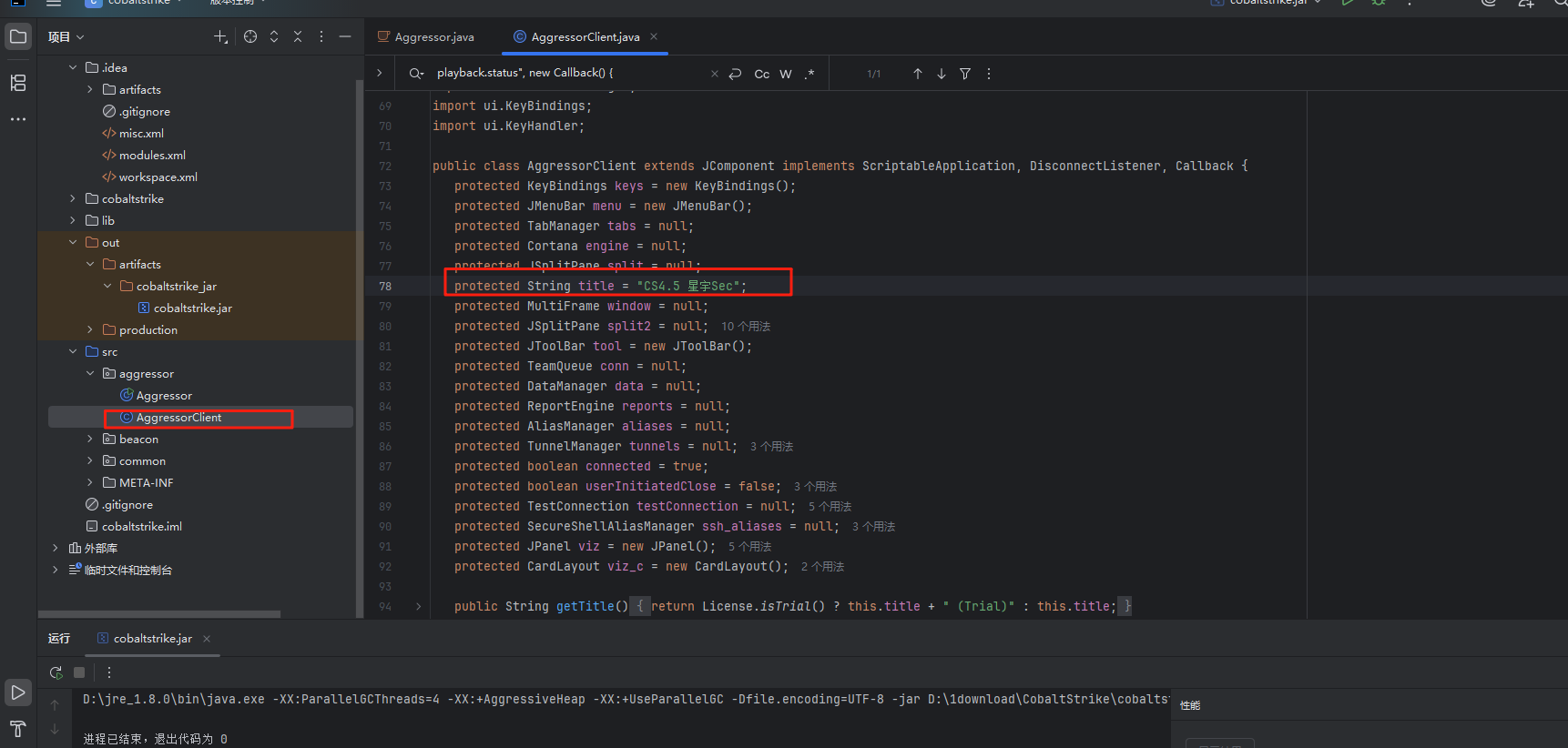

1.修改标题

在编译后的代码中的aggressor中有一个AggressorClient.java文件,构建->复制到src中,然后修改78行中的title为自己自定义的内容

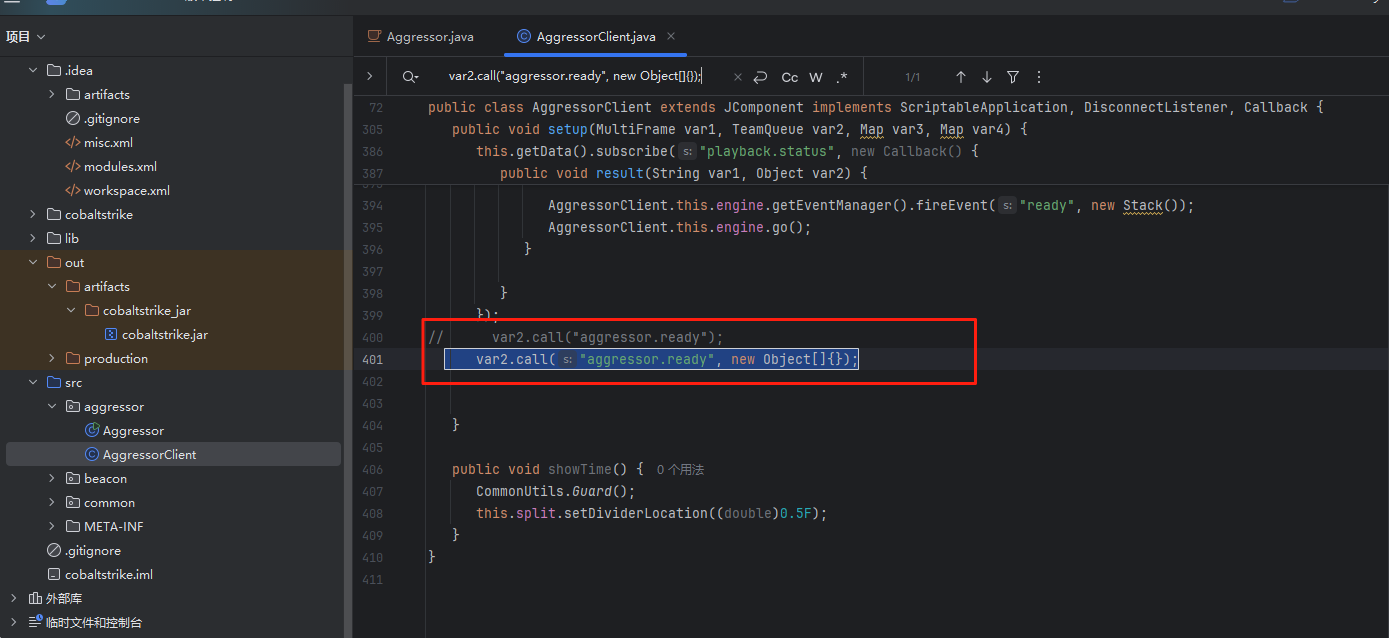

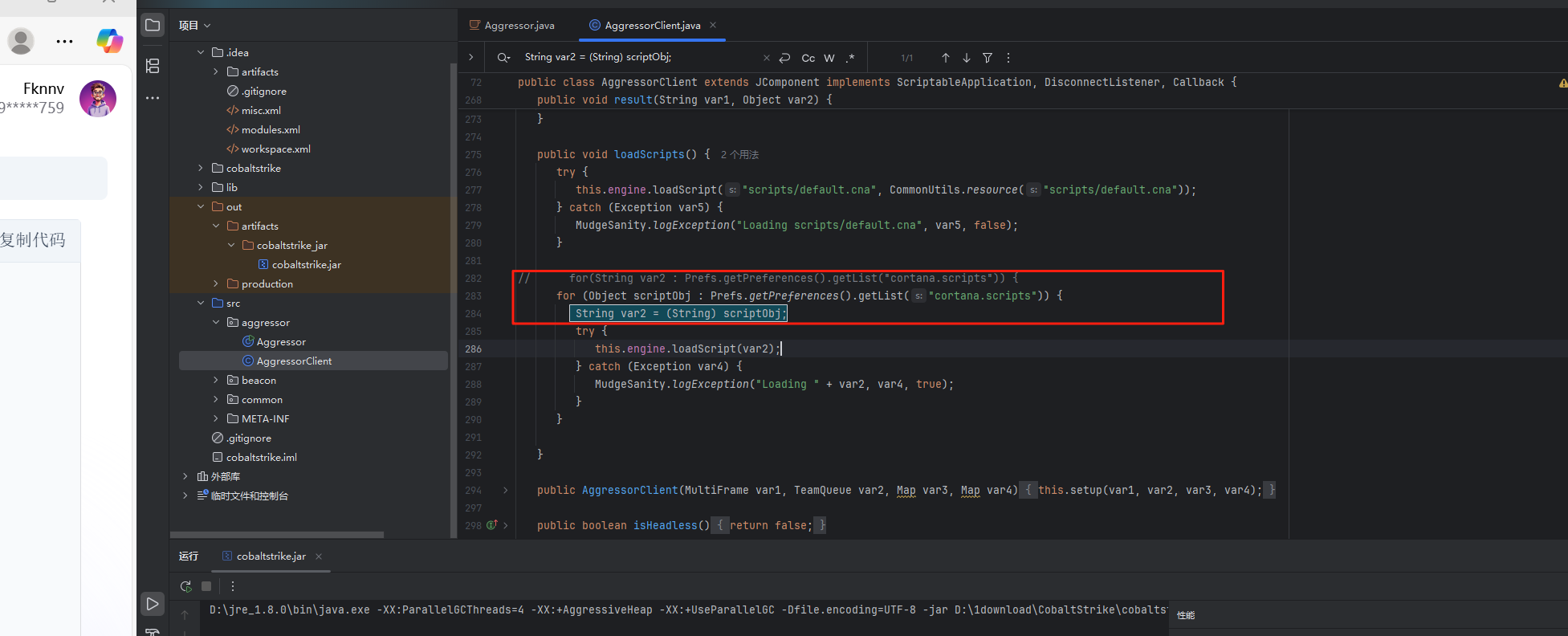

然后这个文件我在修改的时候报错了,我还修改了如下地方

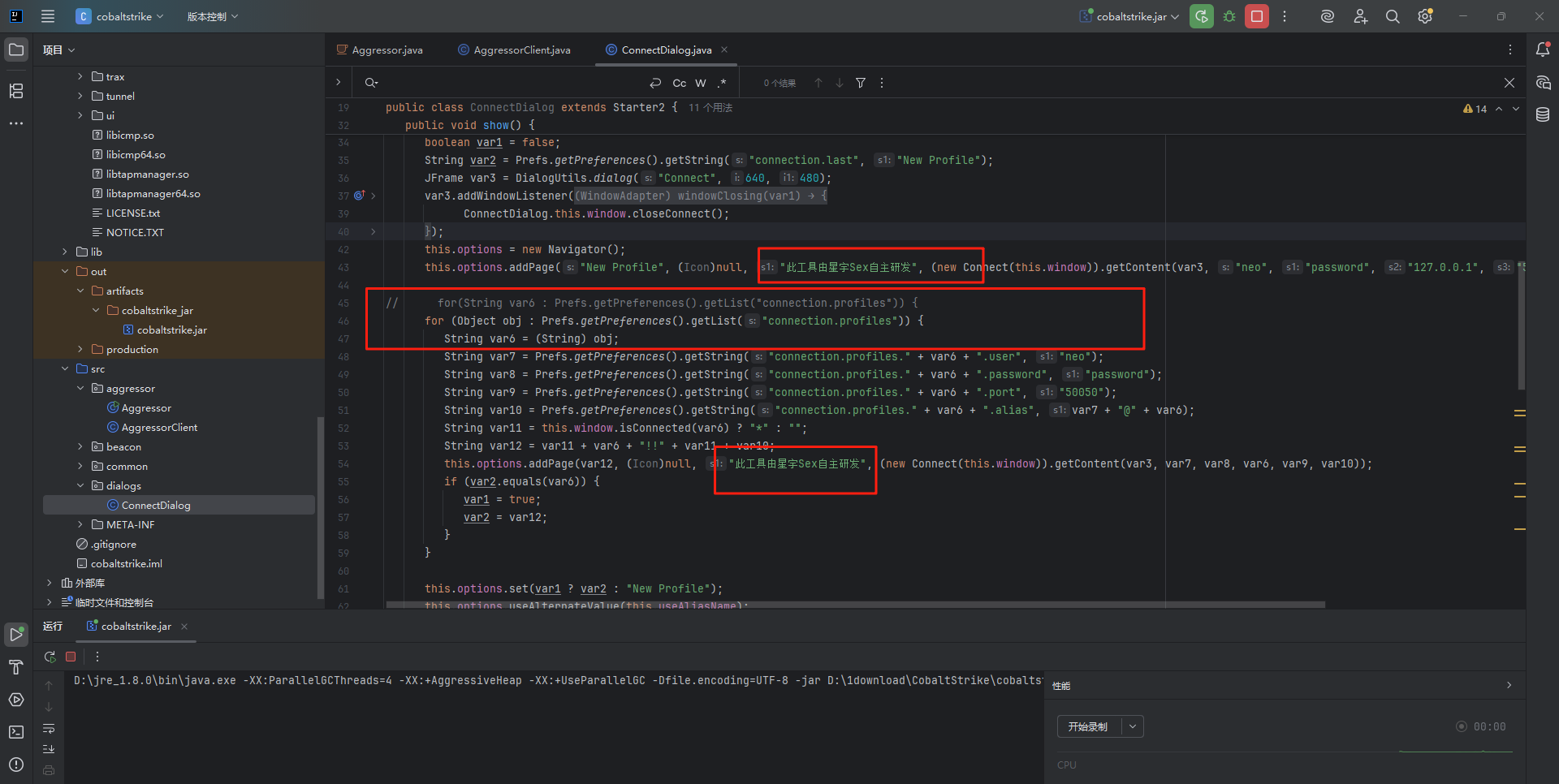

2.界面修改

项目->aggeressor->dialogs->ConnertDialog.java->重构复制到src/aggeressor/dialogs/目录下,然后修改45行的s1的值,还有57行,其中还修改了一个for循环的代码,如下

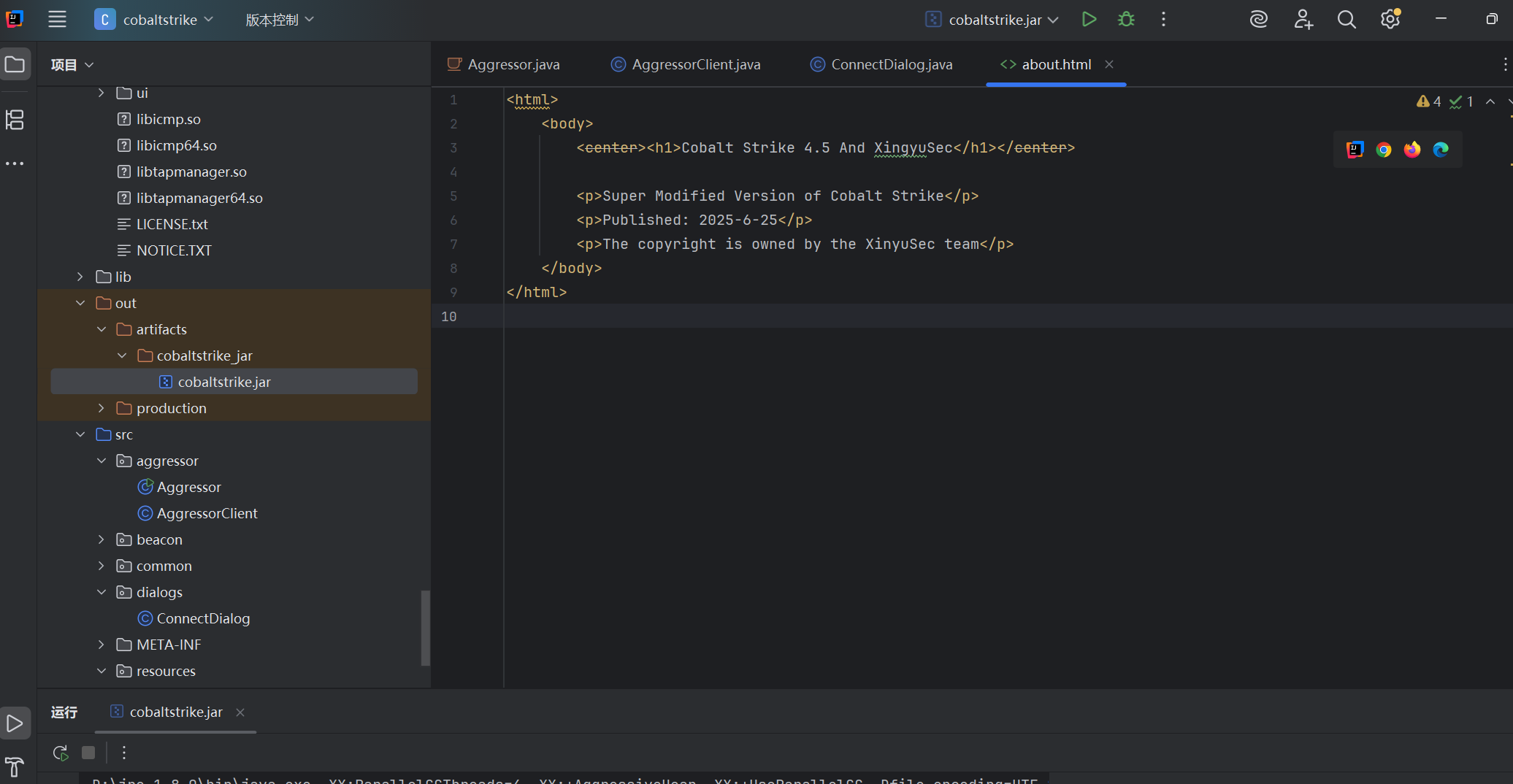

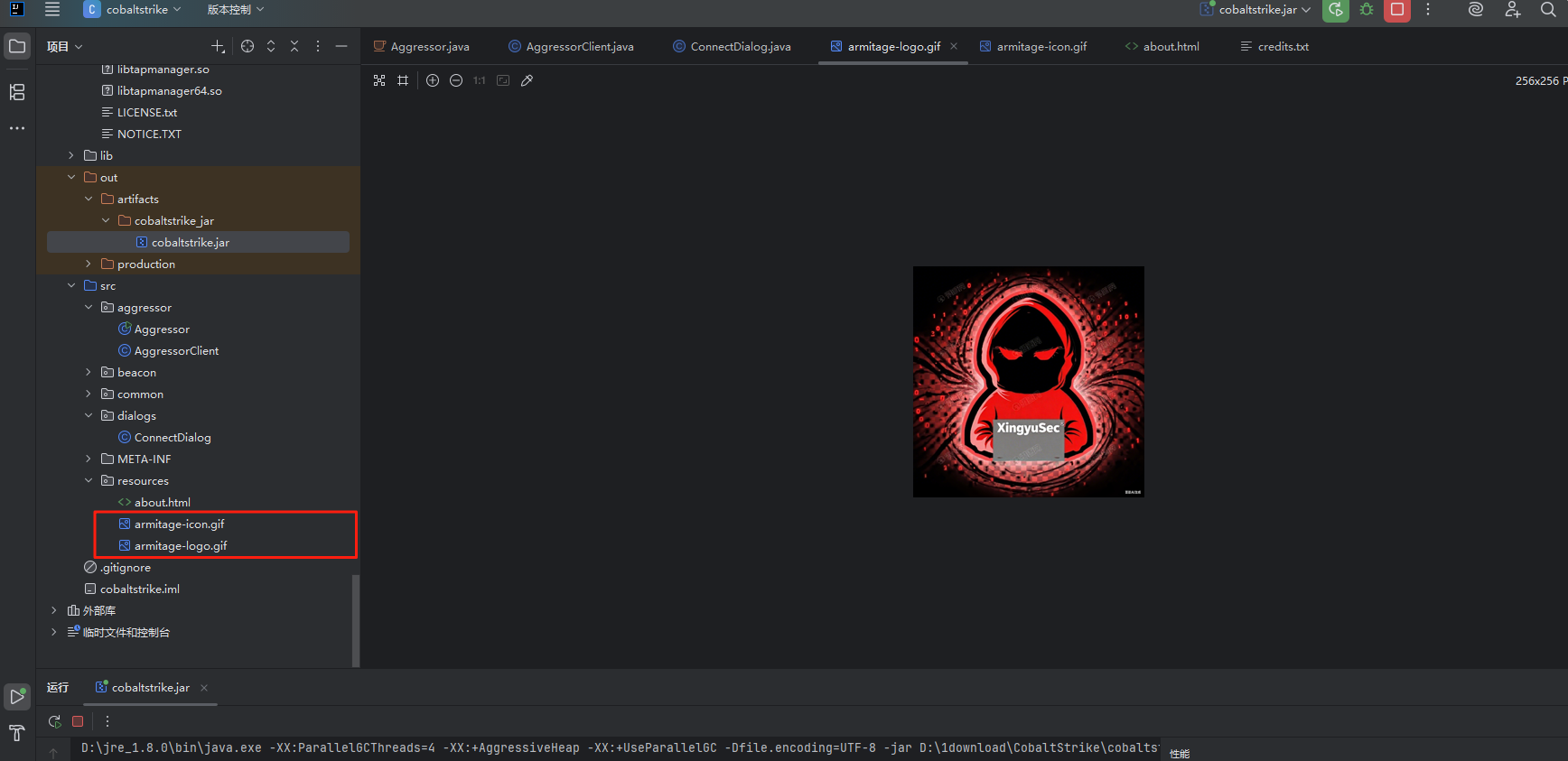

5.图标位置修改:介绍部分位置在:resources/about.html 许可部分在:resources/credits.txt 图标位置在:/resources/armitage-icon.gif和resources/armitage-logo.gif,icon是3232px,logo是256256px

图片自己找就可以,然后使用美图秀秀可以修改尺寸

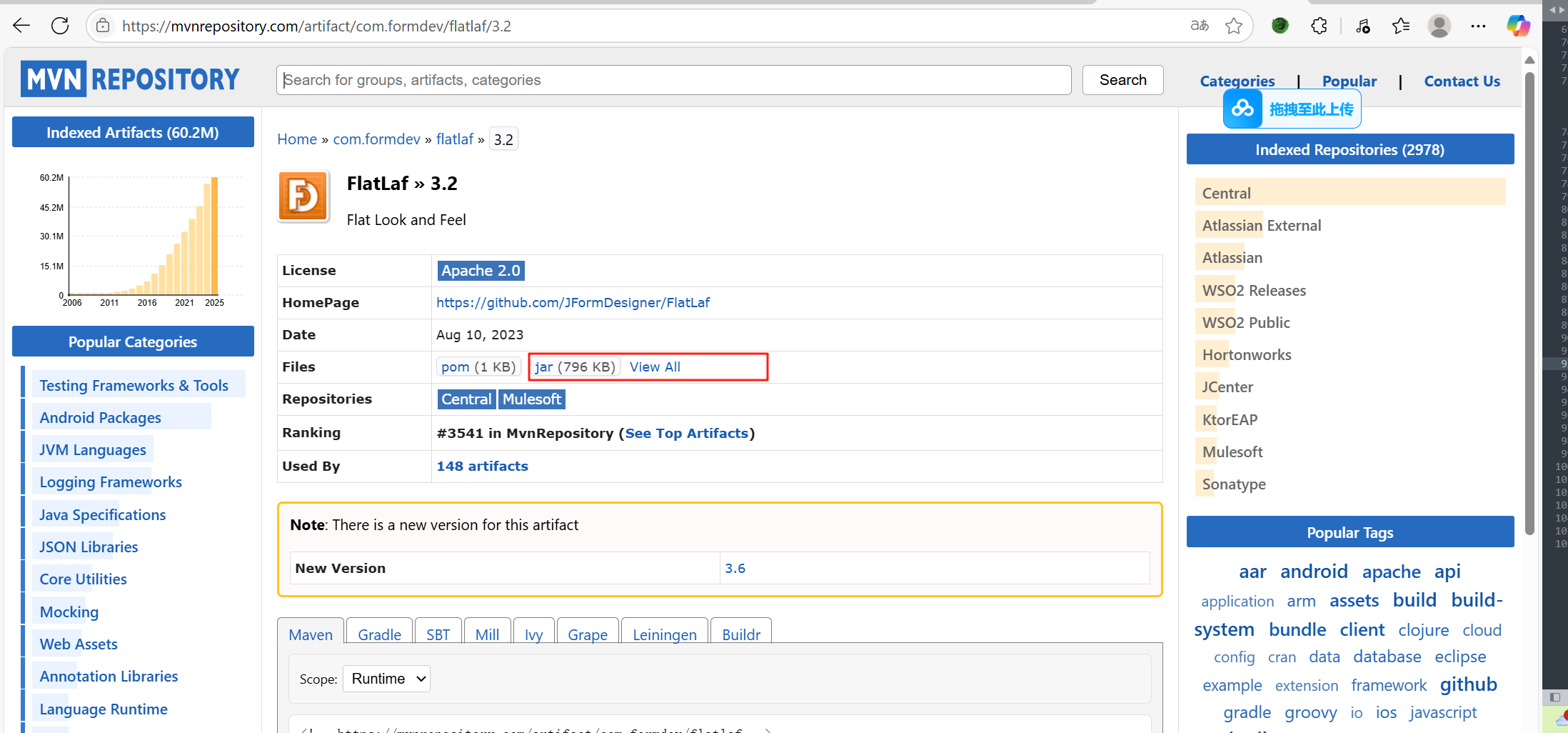

6.主题风格修改

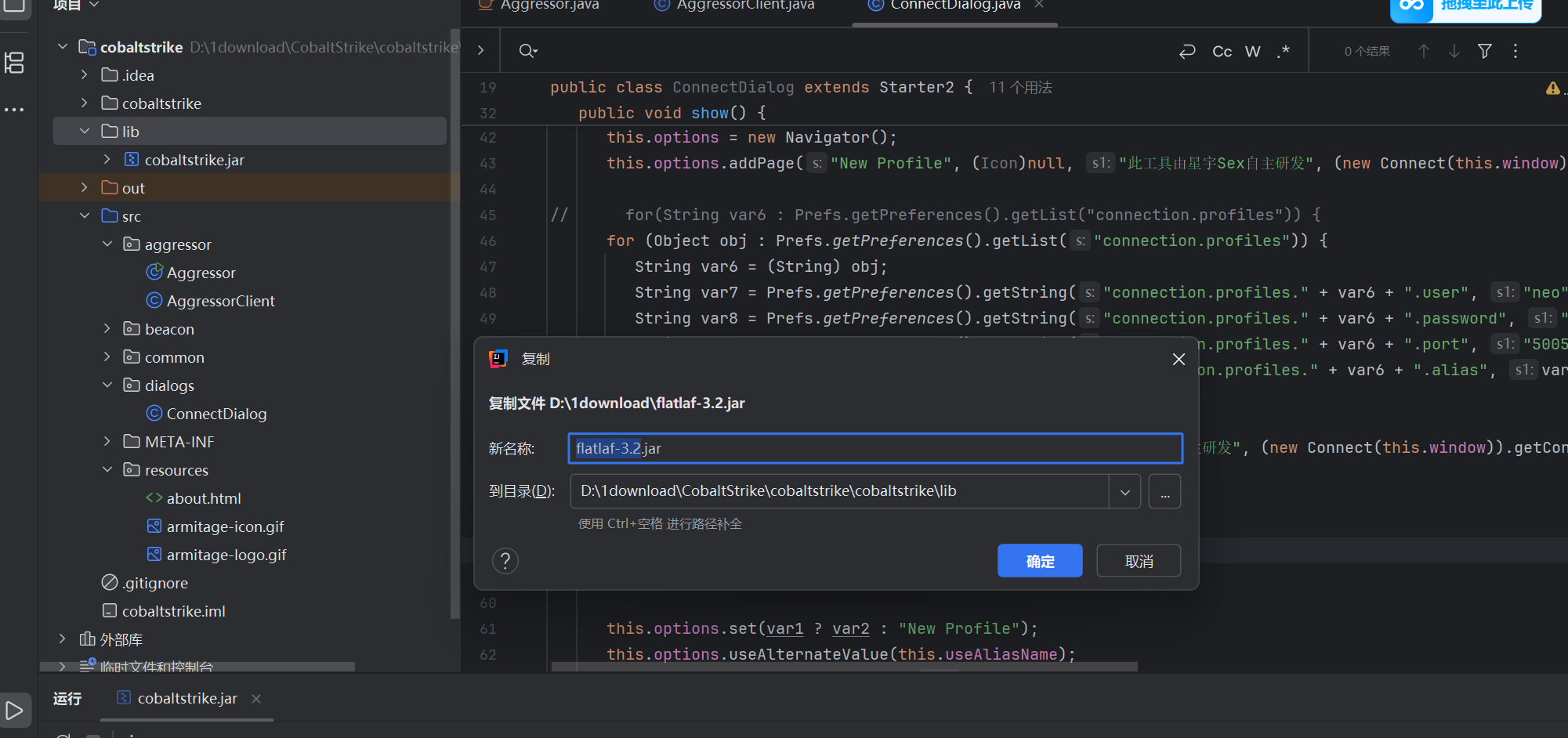

下载java风格 https://mvnrepository.com/artifact/com.formdev/flatlaf/3.2

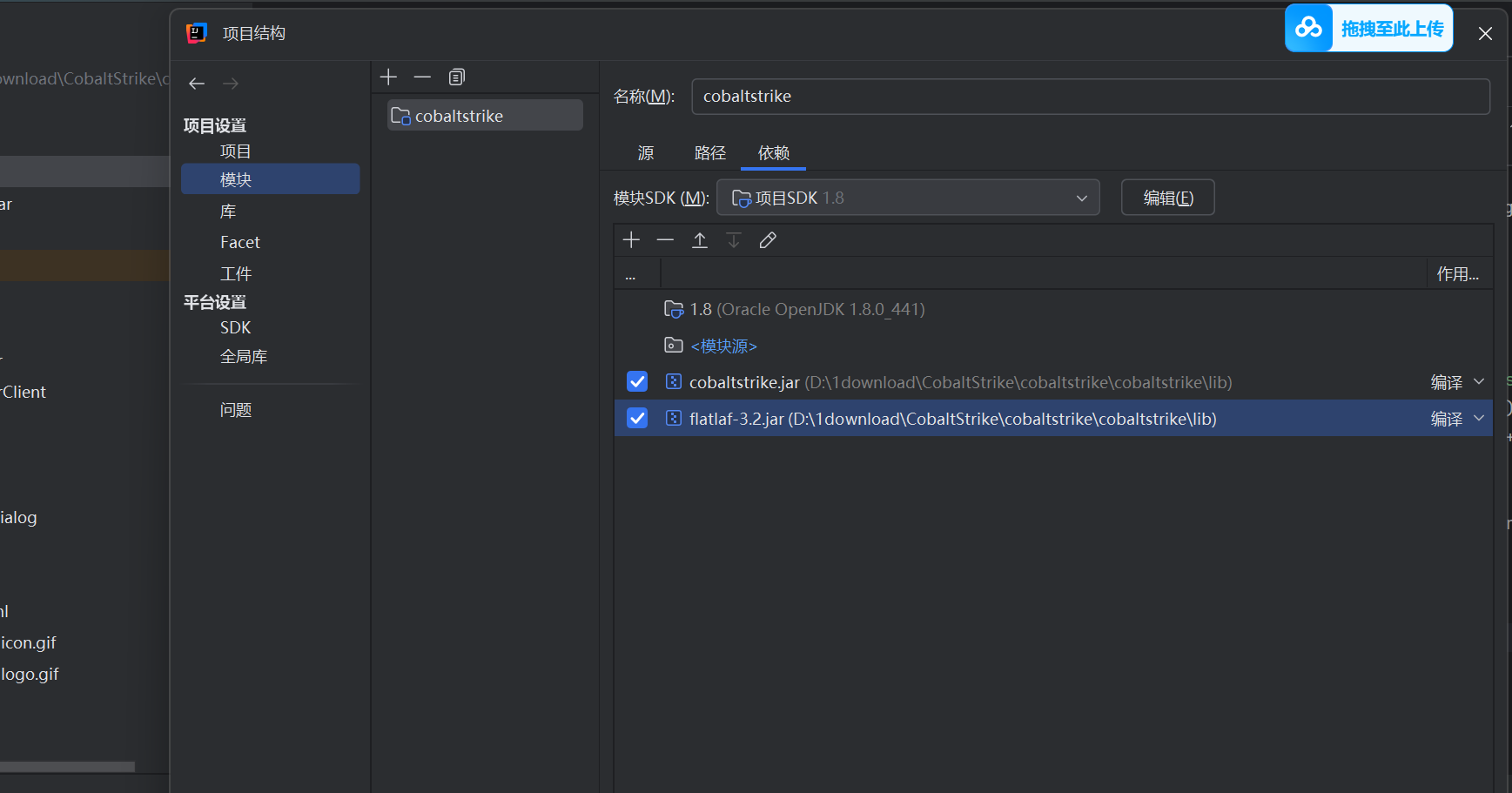

下载之后复制到lib中,然后项目结构去导入

-

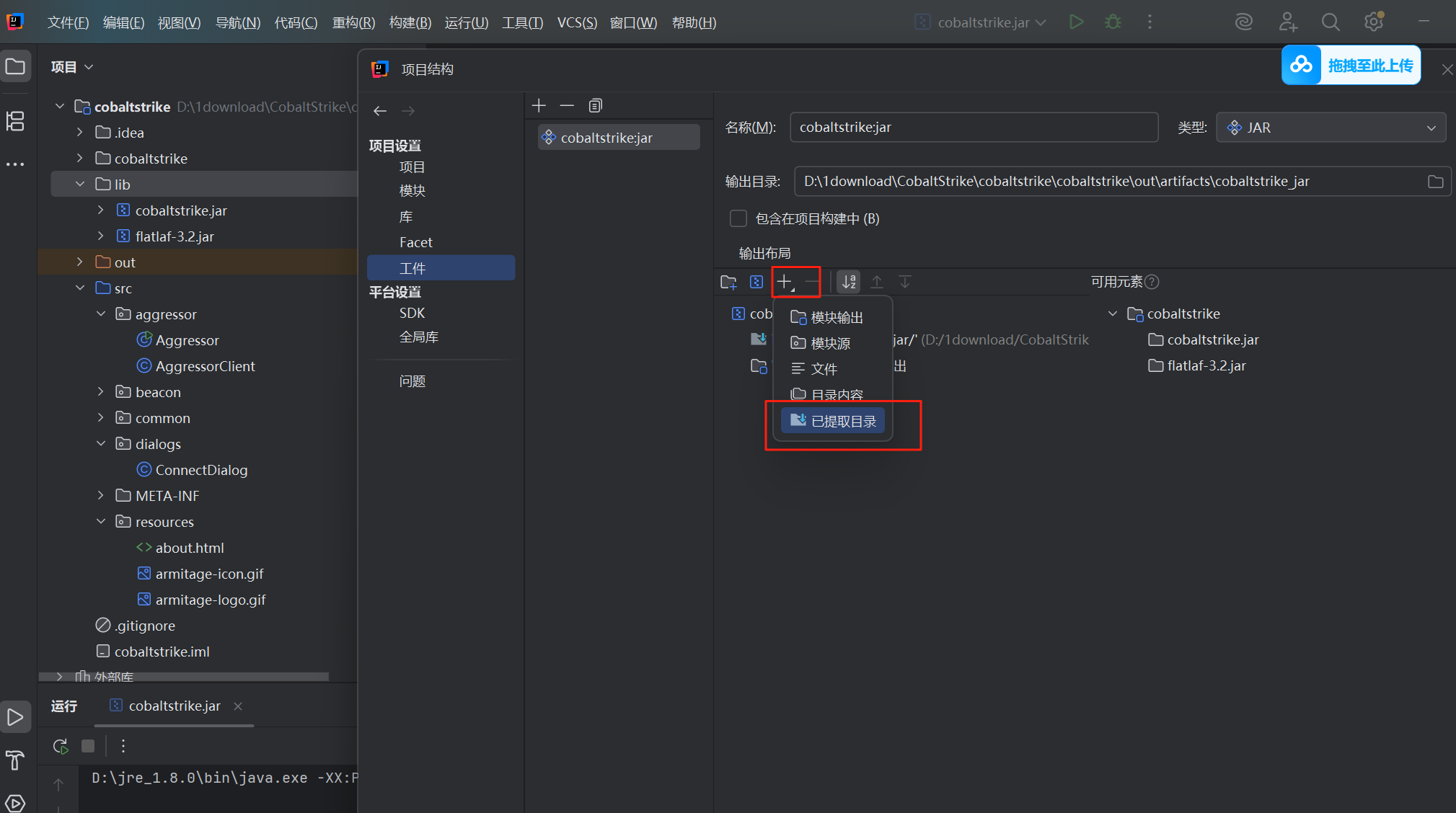

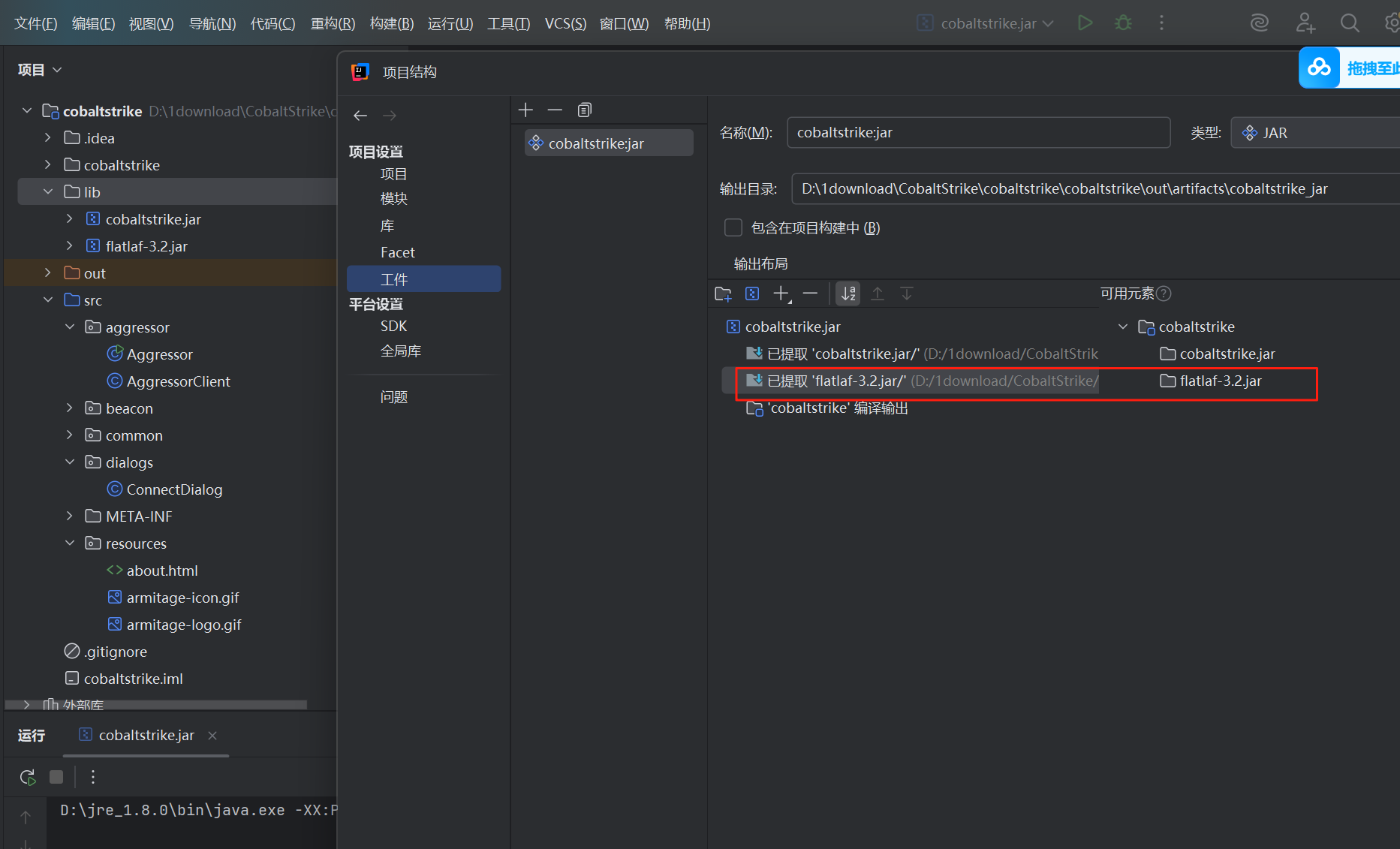

1.下载jar,lib加入,模块依赖引用,工件加入jar,jar最后放在lib目录下

-

2.修改:aggressor/Aggressor.java加入FlatIntelliJLaf.setup(); src中的

-

3.文件->项目结构->模块->加号->选择刚才的下载的java主题jar文件

然后在src中的aggressor/Aggressor.java加入FlatIntelliJLaf.setup();

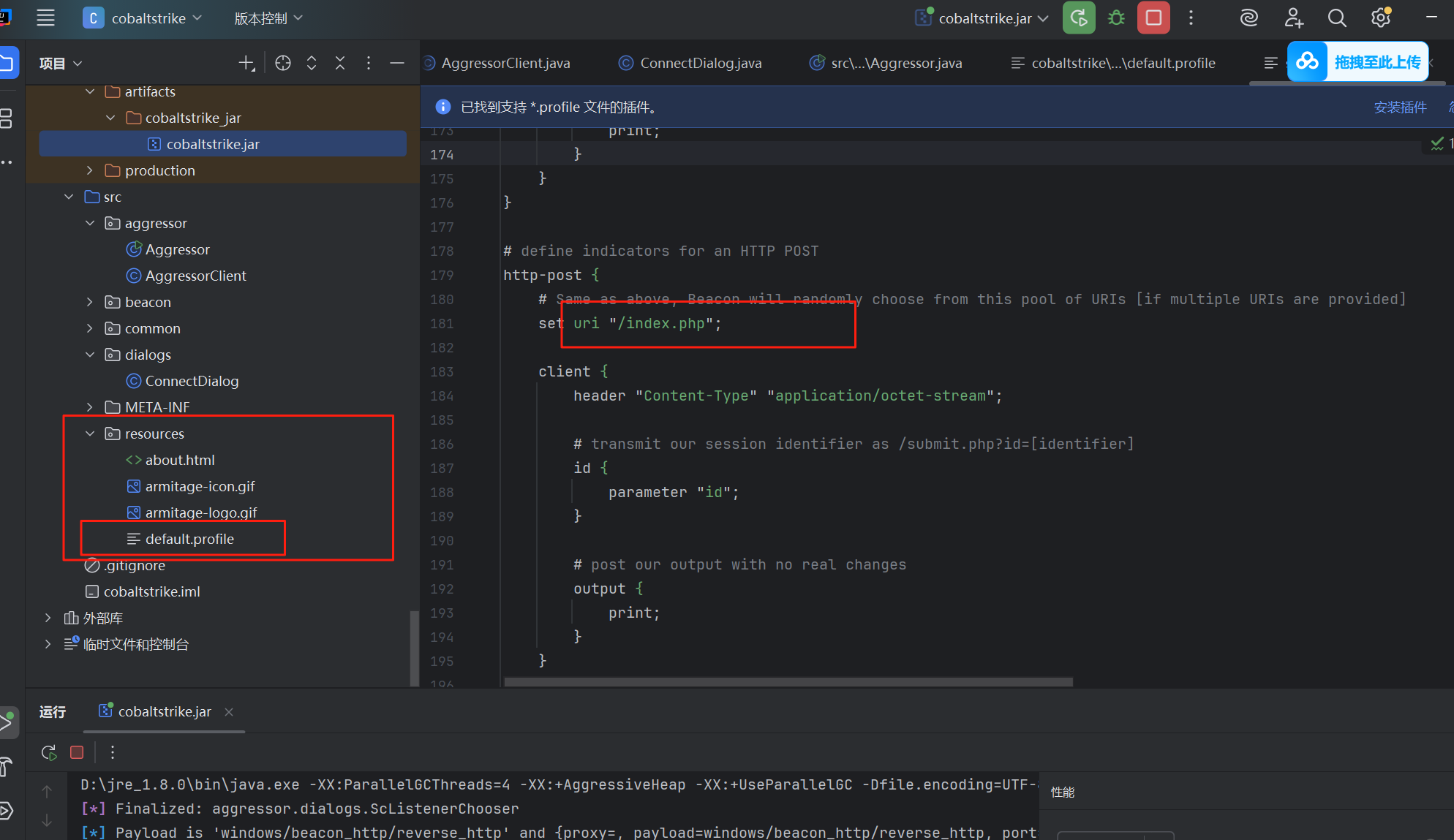

7.resources/default.profile //可以直接修改这个profile为我们自己的文件,就不需要每次启动加载了,直接复制到资源目录即可

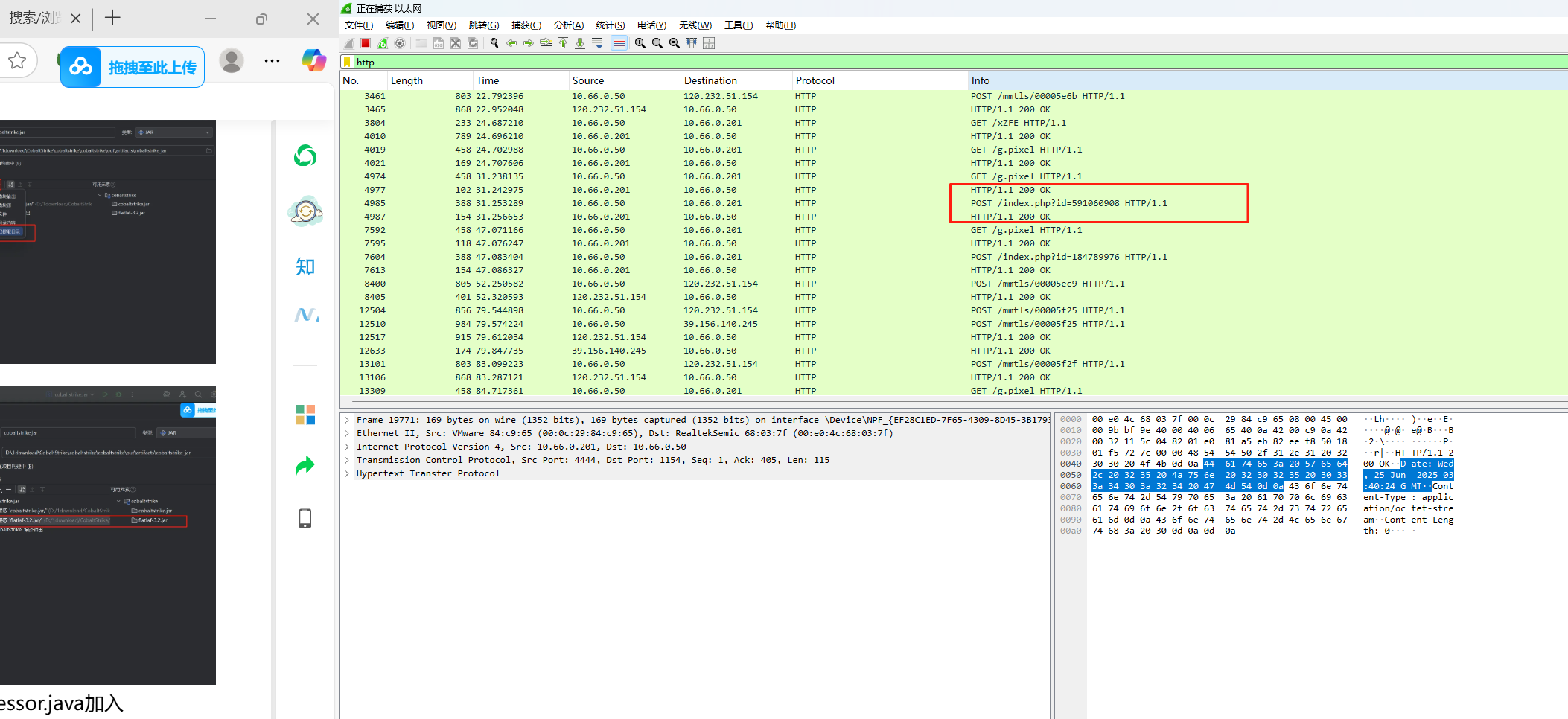

这里我把原有的一个sumbit进行一下修改

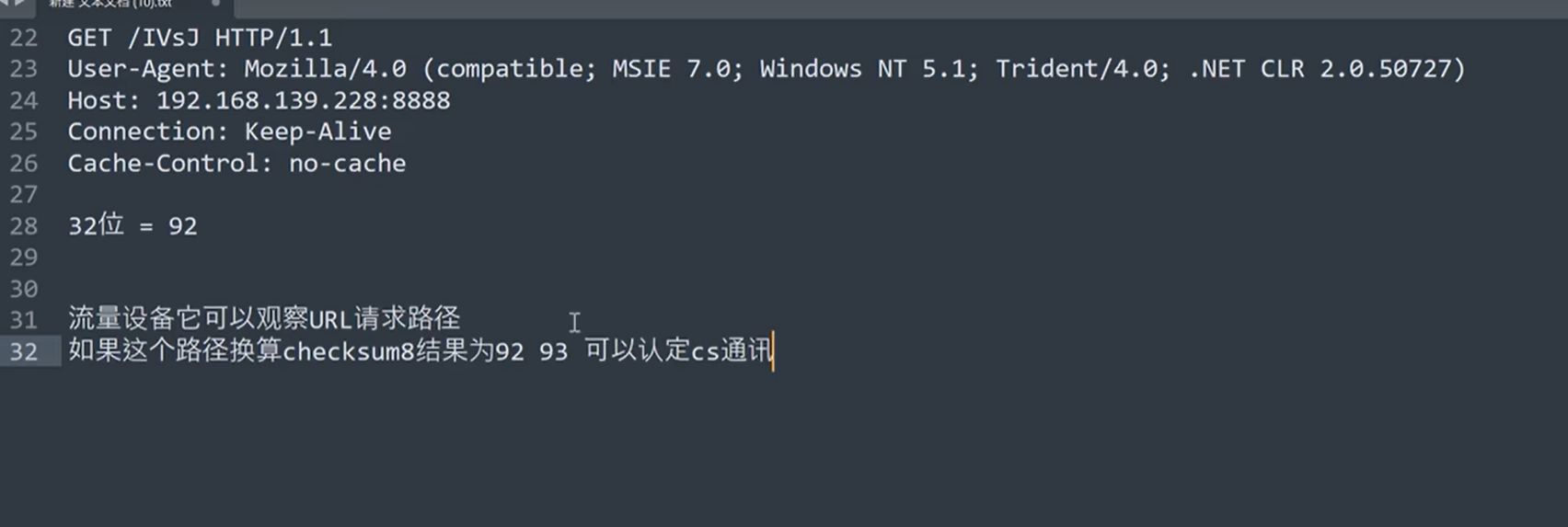

抓包发现变成了index.php?id=....

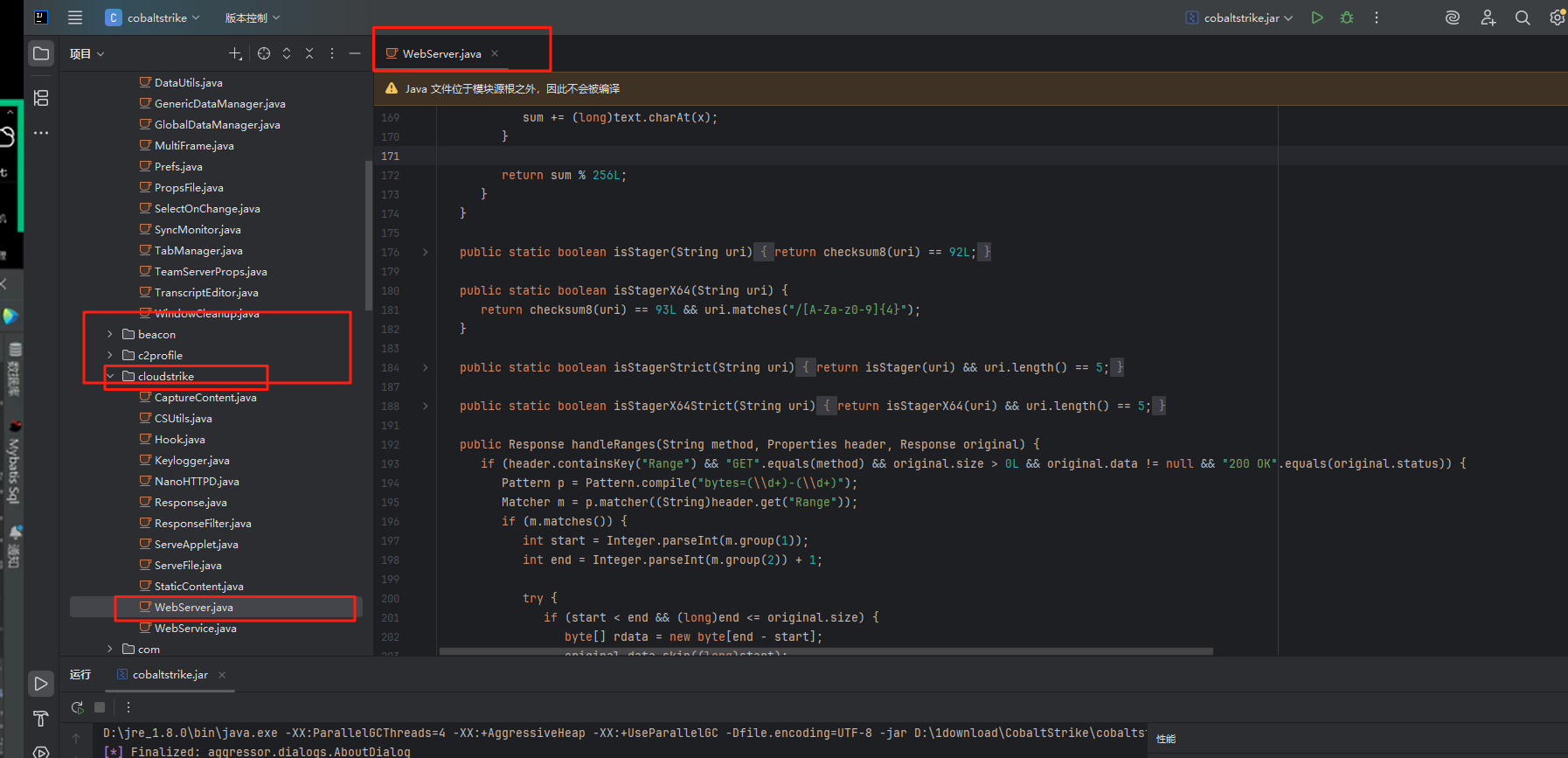

8.修改代码伪造流量

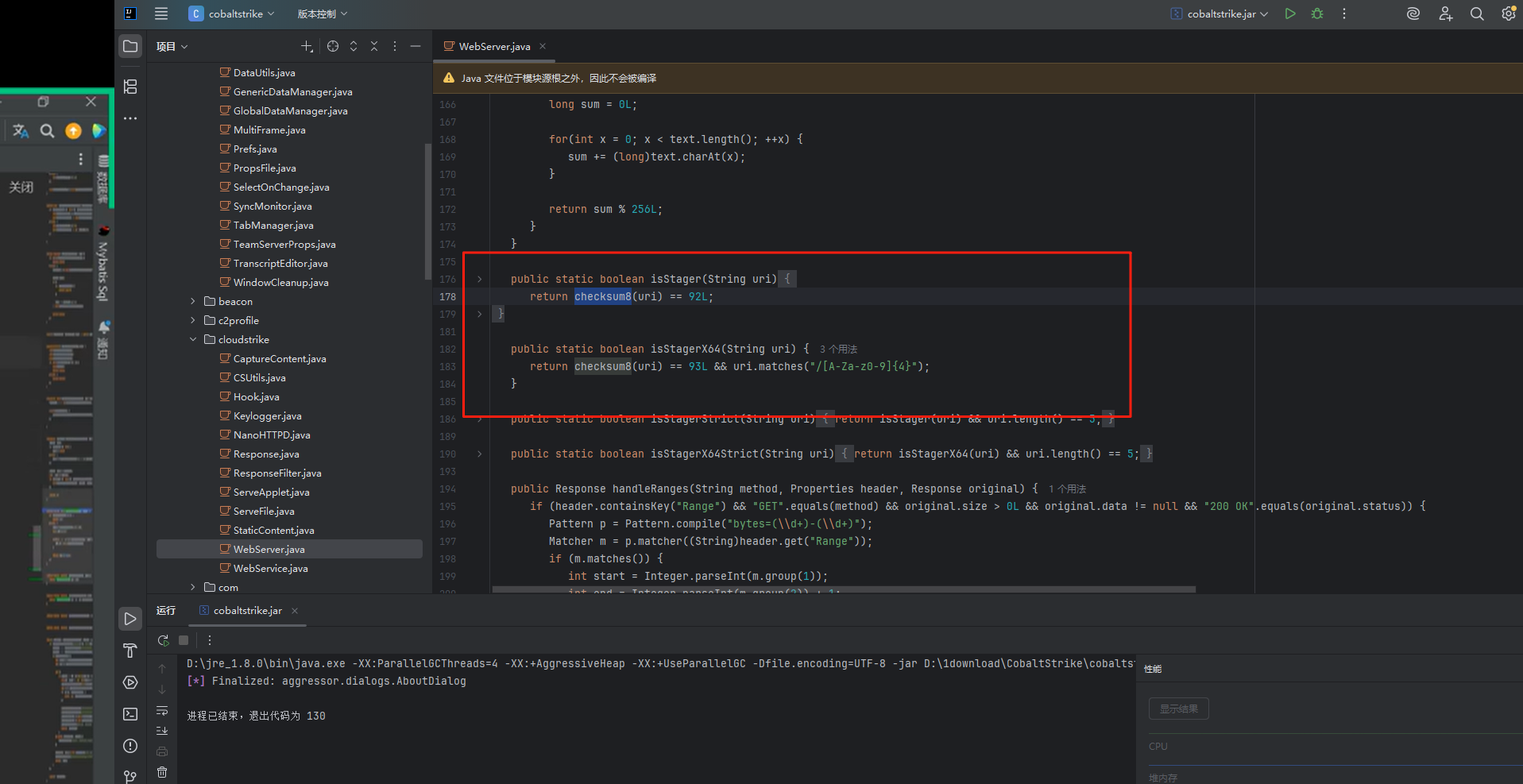

关键代码如下,注意一下这个checksum8函数

通过解密函数解密后如下

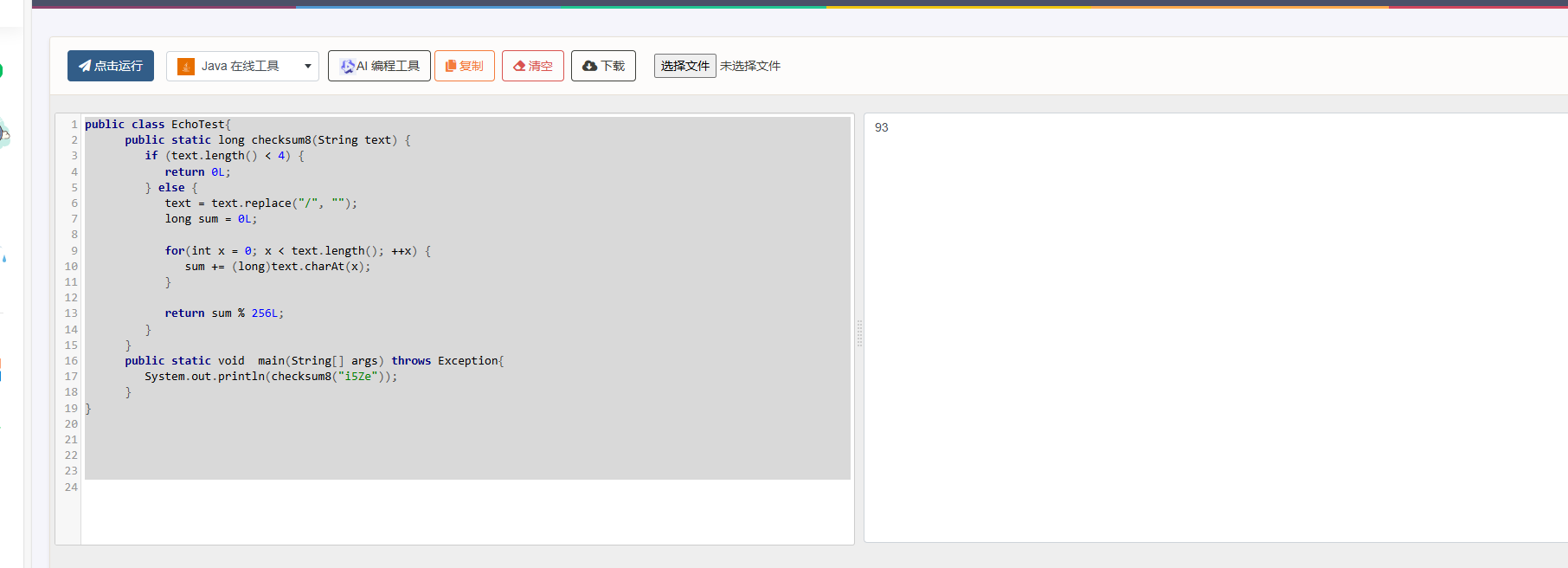

public class EchoTest{

public static long checksum8(String text) {

if (text.length() < 4) {

return 0L;

} else {

text = text.replace("/", "");

long sum = 0L;

for(int x = 0; x < text.length(); ++x) {

sum += (long)text.charAt(x);

}

return sum % 256L;

}

}

public static void main(String[] args) throws Exception{

System.out.println(checksum8("i5Ze"));

}

}

得出的结论就是

就是说我们的后门无论无何,在数据包中的一个GET请求为4个字符的请求目录,经过checksun8解密后都是93或者92,32位就是92,64位就是93,这个是一个特征

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

974

974

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?