三星内核保护措施RKP

看到一篇三星介绍自己的内核安全保护措施:

https://www.samsungknox.com/en/blog/knox-deep-dive-real-time-kernel-protection-rkp

简短了解其的功能

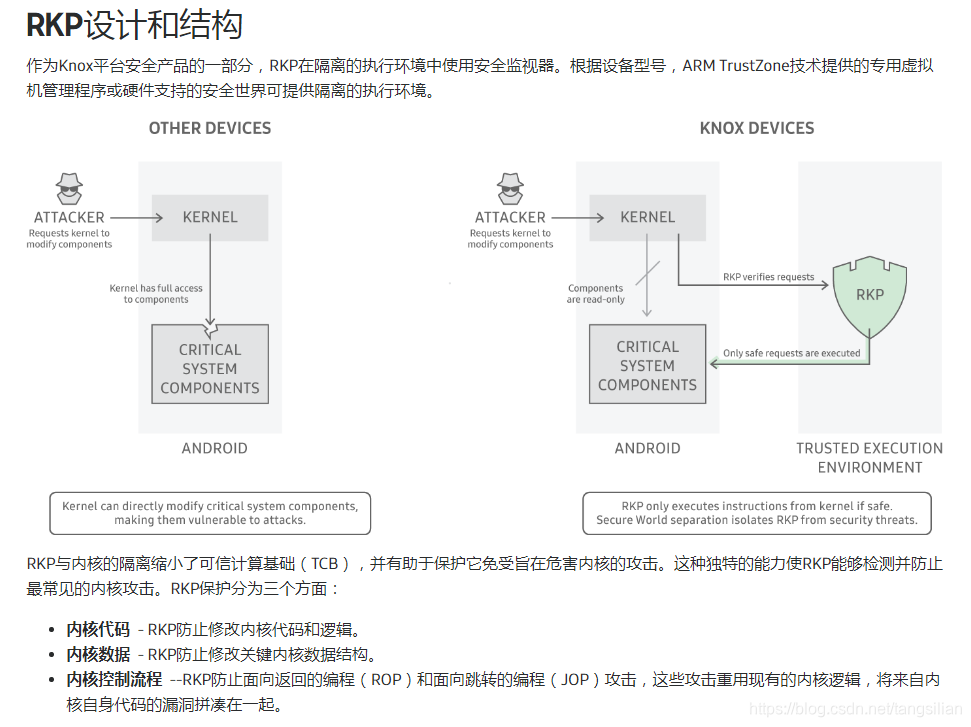

基本功能就是防止内核代码被修改,防止内核的结构体被修改,防止内存控制流程。其是如何实现的?

那么ROP和JOP的基本内容又什么?

ROP:返回导向编程,实在内核开启溢出保护措施的情况下利用漏洞的技巧。ROP将已经存在的代码块拼接起来,拼接的方式是通过一个预先准备好的特殊的返回栈,里面包含了各条指令结束后下一条指令的地址。

参考:https://www.ibm.com/developerworks/cn/linux/1402_liumei_rilattack/index.html

JOP :全称为 Jump-oriented programming(跳转导向编程),攻击与ROP 攻击类似。它同样利用二进制可执行文件中已有的代码片段来进行攻击。ROP 使用的是 ret指令来改变程序的控制流,而 JOP 攻击利用的是程序间接接跳转和间接调用指令(间接 call 指令)来改变程序的控制流。当程序在执行间接跳转或者是间接调用指令时,程序将从指定寄存器中获得其跳转的目的地址,由于这些跳转目的地址被保存在寄存器中,而攻击者又能通过修改栈中的内容来修改寄存器内容,这使得程序中间接跳转和间接调用的目的地址能被攻击者篡改。当攻击者篡改这些寄存器当中的内容时,攻击者就能够使程序跳转到攻击者所构建的 gadget 地址处,进而实施 JOP 攻击。

含有漏洞的代码案列如下,我们来通过ROP实际绕过NX:

void deja_vu() {

char door[8];

gets(door);

}

int main() {

deja_vu();

}

安装gdb插件gdb-peda方便调试:

两条简单命令即可完成:

git clone https://github.com/longld/peda.git ~/peda

echo "source ~/peda/peda.py" >> ~/.gdbinit

peda的一个实用命令checksec检测安全保护。

peda的另一个实用命令searchmem用搜索内存

file 路径 附加文件

r 开始执行

c 继续执行

step 单步步入

next 单步步过

b *地址 下断点

enable 激活断点

disable 禁用断点

info b 查看断点

del num 删除断点

x/wx $esp 以4字节16进制显示栈中内容

stack 100 插件提供的,显示栈中100项

find xxx 快速查找,很实用

s 按字符串输出

x 按十六进制格式显示变量。

d 按十进制格式显示变量。

u 按十六进制格式显示无符号整型。

o 按八进制格式显示变量。

t 按二进制格式显示变量。

a 按十六进制格式显示变量。

c 按字符格式显示变量。

f 按浮点数格式显示变量。

x/<n/f/u>

n、f、u是可选的参数。

b表示单字节,h表示双字节,w表示四字 节,g表示八字节

但是实际的组合就那么几种:

x/s 地址 查看字符串

x/wx 地址 查看DWORD

x/c 地址 单字节查看

x/16x $esp+12 查看寄存器偏移

set args 可指定运行时参数。(如:set args 10 20 30 40 50)

show args 命令可以查看设置好的运行参数。

参考:

https://bbs.pediy.com/thread-223798.htm

https://blog.youkuaiyun.com/weixin_41177699/article/details/80379417

本文深入探讨三星的实时内核保护措施RKP,旨在防止内核被恶意修改,确保系统安全。同时,详细解析ROP(返回导向编程)与JOP(跳转导向编程)两种攻击方式,以及如何利用gdb-peda插件进行调试和安全检查。

本文深入探讨三星的实时内核保护措施RKP,旨在防止内核被恶意修改,确保系统安全。同时,详细解析ROP(返回导向编程)与JOP(跳转导向编程)两种攻击方式,以及如何利用gdb-peda插件进行调试和安全检查。

2254

2254

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?