一、事件简述

接到电信的通报,客户IP地址解析过程中所查询的域名带有黑猫(sbido.com)IOC相匹配。

二、事件处置过程

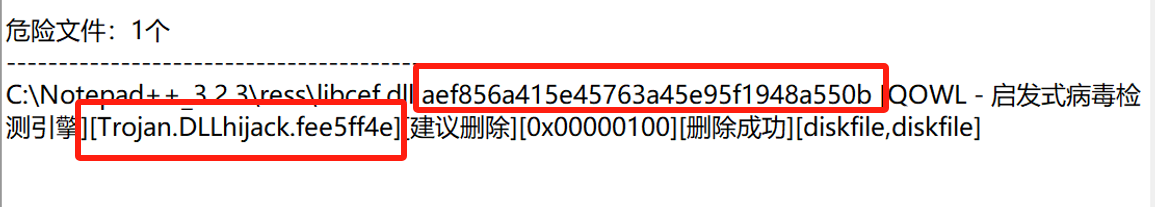

(1)客户方网络工程师通过相关dns解析记录和网络访问记录定位到涉事外联主机,日志表示外联主机多次尝试查询恶意域名(sbido.com)。客户方拿到涉事主机(外包人员使用)第一就进行了安装了天擎进行快速杀毒。查看历史杀毒记录,找到危险文件MD5值(源文件已被删除)。

通过危险文件MD5值找到威胁情报平台样本分析报告,发现是属于DLL劫持类型的木马。

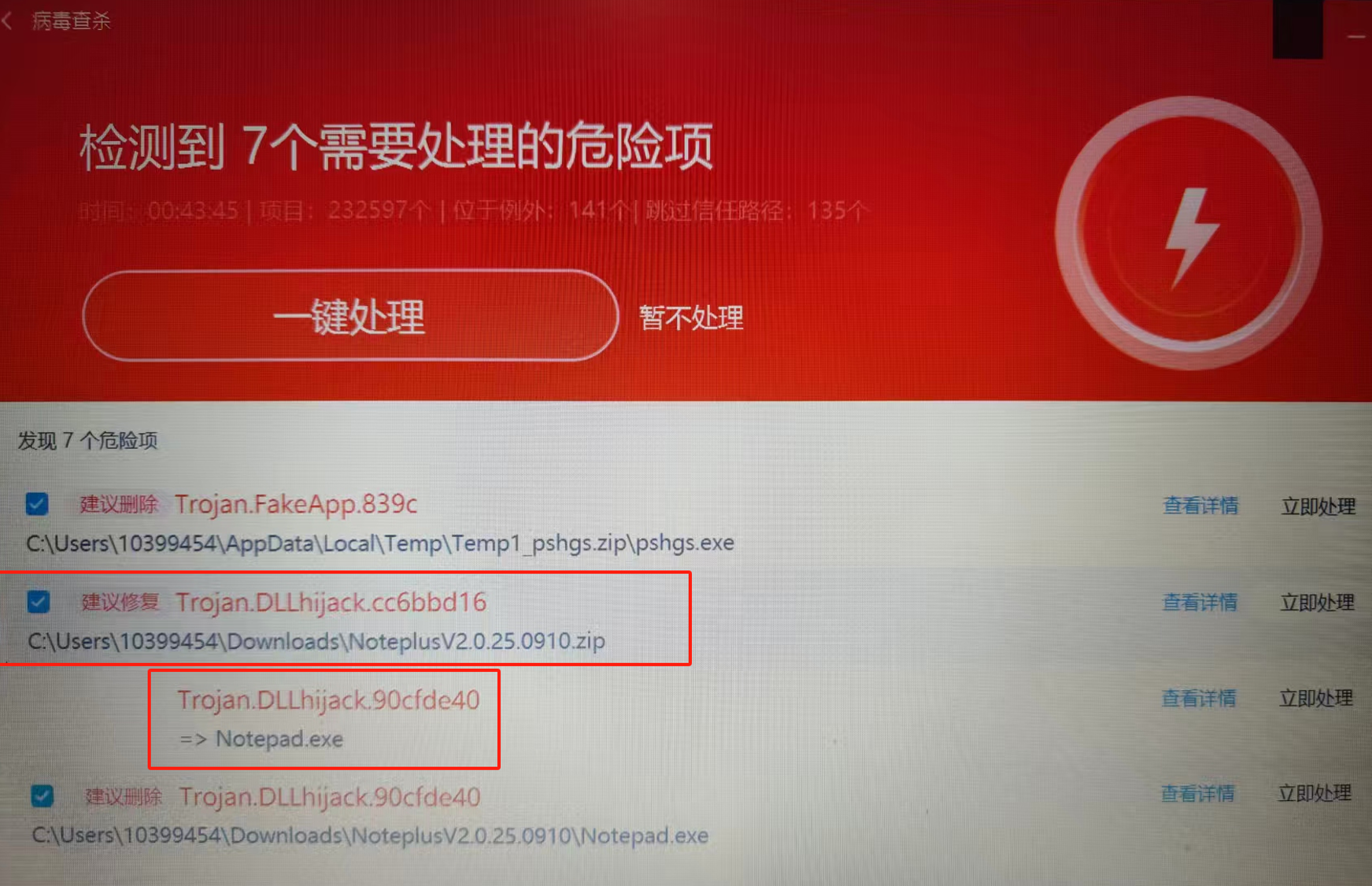

随后对涉事主机进行全盘查杀,发现存在DLLhijack已经劫持了notepad.exe。经溯源发现与通信文件为noteplusV2.0.25.0910。

找到样本上传到威胁情报平台上,发现该文件单个是未有网络行为。

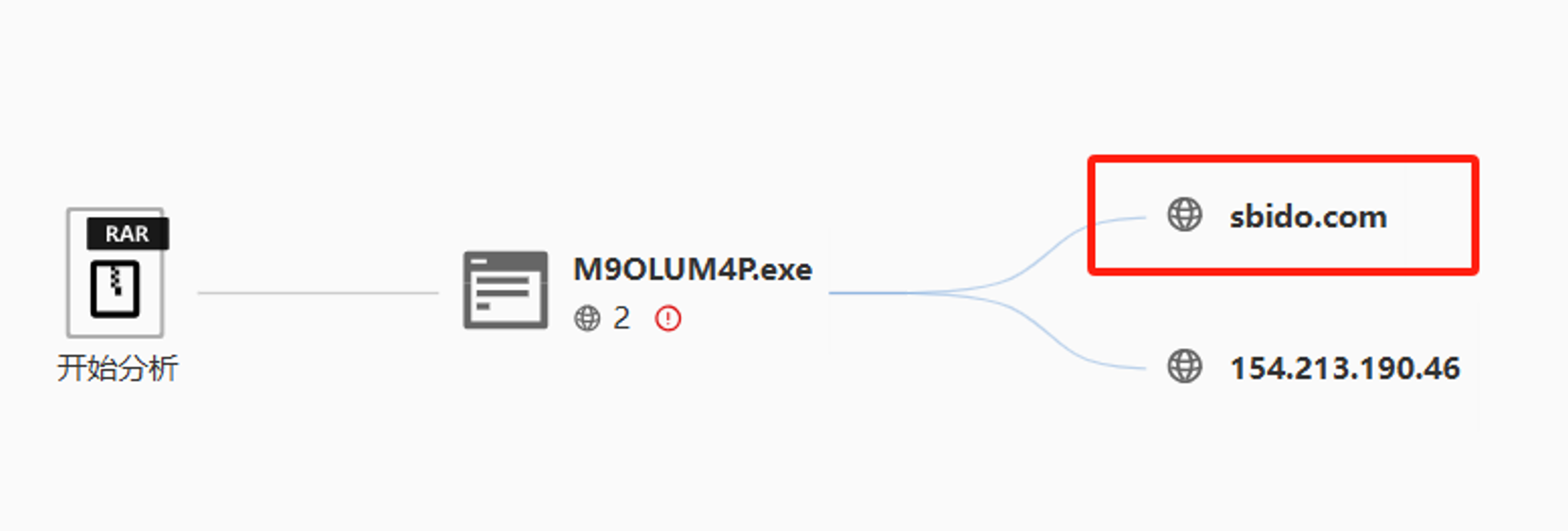

而通过RAR样本的文件分析看出dll劫持了 M9OLUM4P.exe 然后网络行为触发了sbido.com。

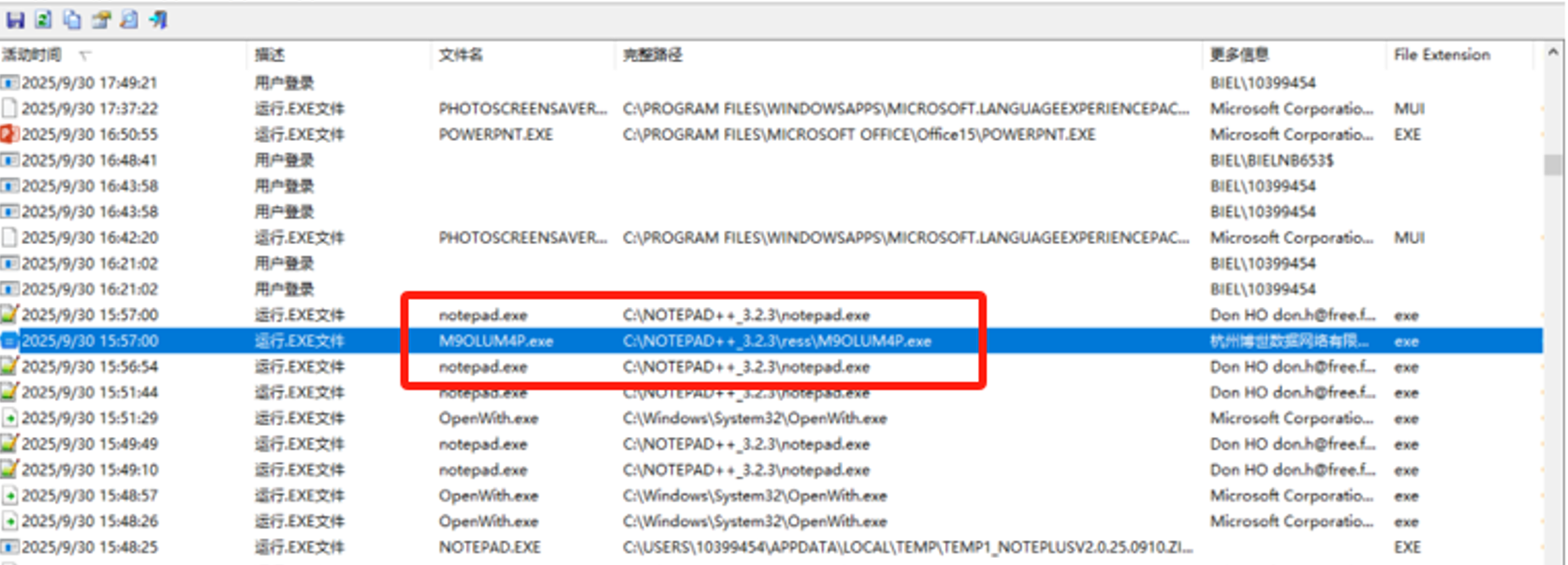

M9OLUM4P.exe最近触发的时间为9月30日。

三、事件分析

1:攻击载体植入(推测早于 2025 年 9 月 30 日)攻击载体为伪装成 “Notepad++ 工具” 的恶意压缩包(文件名:NoteplusV2.0.25.0910.zip,路径:C:\Users\10399454\Downloads\)。该压缩包首次提交至威胁情报平台的时间为 2025 年 9 月 10 日,具备较强的伪装性。推测员工通过非官方渠道(如第三方论坛、不明链接)下载该压缩包并解压,导致恶意文件进入内网终端。

2:恶意程序执行与 DLL 劫持解压后的压缩包释放两类核心恶意文件:一是M9OLUM4P.exe(PE32 GUI 程序,MD5:b7ce203f2f0c19b079cfb26074841039),二是libcef.dll(DLL 文件,MD5:aef856a415e45763a45e95f1948a550b)。通过工具lastactivityview查看电脑操作记录显示M9OLUM4P.exe于 2025 年 9 月 30 日 首次在终端执行,同时触发libcef.dll通过DLL 劫持技术替换notepad.exe(系统记事本程序)的正常依赖 DLL,实现 “启动记事本即加载恶意代码” 的持久化执行逻辑 —— 后续终端运行notepad.exe时,均会隐性触发恶意行为,且不易被用户察觉。

3:外部通信与数据传输执行后的M9OLUM4P.exe会主动发起网络连接,向恶意域名sbido.com(对应 IP:154.213.190.46)传输数据。结合威胁情报,sbido.com为已知恶意 IOC(Indicators of Compromise),常被用于木马程序的 “命令控制(C2)通信”,推测本次传输的内容可能包括终端基础信息(如主机名、系统版本)或用户操作日志,暂未发现核心业务数据泄露痕迹。

515

515

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?